仮想化環境がさらされる脅威と打つべき対策

核心に入ろう。仮想化ソフトウェアに、一体どんなセキュリティリスクがひそんでいるのか。「ハイパーバイザ型」を例に話をすすめる。、これは複数の仮想マシン間でのシステムリソース共有を管理する機能を有している。これはまた特権パーティションと呼ばれる特別な仮想マシン環境を提供しており、ここで仮想マシンの管理が行えるようになっている。この特権パーティションに侵入されると、すべての仮想マシンへのアクセスが可能になり、そこで実行される重要なサービスがコントロール可能になってしまうのである。

もちろん、「ホストOS型」でも適切な職務分掌なされていなかったり、仮想化ソフトウェアへアクセスする端末がきちんと制限されていなかったりすると、上記と同等の脅威にさらされてしまう。特に世界的に経済情勢の厳しい今のような時代においては、何かと人心が荒れやすくなっているから従来以上に注意が必要だ。

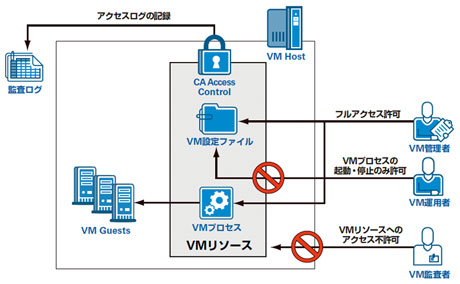

仮想化ソフトウェアという新しいリスクにきちんと対応できる包括的なセキュリティ・ソリューションにCA Access Controlがある。これは、OSのカーネルレベルで独立して機能でき、カーネル自体と競合することはない。適切な管理者アクセスを実施できるため、仮想マシン上の重要な情報とサービスを正しく保護できる。たとえば、ログイン経路の絞りこみがその一例で、ハイパーバイザの特権パーティションにログイン可能なユーザと端末を、ユーザ権限とIPアドレスやネットワークセグメントの組み合わせで制限するといったようなことが行える。

また、CA Access Controlは、さまざまなレベルの仮想化環境を保護できるという点でも特徴的だ。仮想マシンをホストするOS、OSベースの仮想化を実装するOS、ハイパーバイザベースの仮想化、仮想マシンの重要なリソースを管理する特権パーティション。CA Access Controlはアクセス管理する対象を選ばない。さらに、OSサポートも幅広いため、さまざまなOSが混在する企業情報システムに最適だ。

そのほかにも、きめこまかく権限分離が実現でき、管理者それぞれの権限を絞れる職務分掌機能、プラットフォームを強化して特別なセキュリティ層を設けてトロイの木馬やマルウェアによる攻撃から保護できる機能、ホストおよびゲストOS上のあらゆるマネジメント、サービス、およびセキュリティの再構成設定を監査できる機能など、かゆいところに手が届く機能を豊富に備える。監査については、ユーザが別ユーザに切り替わる操作を実行した後でもユーザの元のIDを維持できるため、ログを見ればアクセス者の行動は一目瞭然だ。

具体的にどのようにアクセス制御を行うのが最適かという点については、CA Access Controlが独自のポリシーに基づいたテンプレートを用意している。仮想化ソフトウェアに対するセキュリティ対策は初めてという場合にも不安はない。

この製品についてさらに詳しい情報を知りたいという読者は、下記のダウンロードサイトにアクセスし、ホワイトペーパーやリーフレットを一読いただきたい。仮想化技術導入の前に考えておくべきことがわかるはずだ。

ホワイトペーパー

[PR]企画・制作 シーネットネットワークスジャパン株式会社 営業グループ marketing@japan.cnet.com