トレンドマイクロは、サイバーセキュリティの変革に向けた取り組みとして、「サイバーセキュリティ・イノベーション研究所」を開設し、透明性・インテリジェンス・人材育成の3つのテーマで、具体的な施策をスタートさせた。中でも製品やサービスの品質、ビジネスの透明性の向上が喫緊の課題となる。透明性に取り組むトランスペアレンシーセンター長の本田祥子氏にその狙いや施策などを聞いた。

サイバーセキュリティ自体が大きな変化

トランスペアレンシーセンターは、まず日本の取り組みとして、10人ほどの体制でスタートした。本田氏は同センター設立の背景に、セキュリティ対策やIT環境の構造的な変化を挙げる。

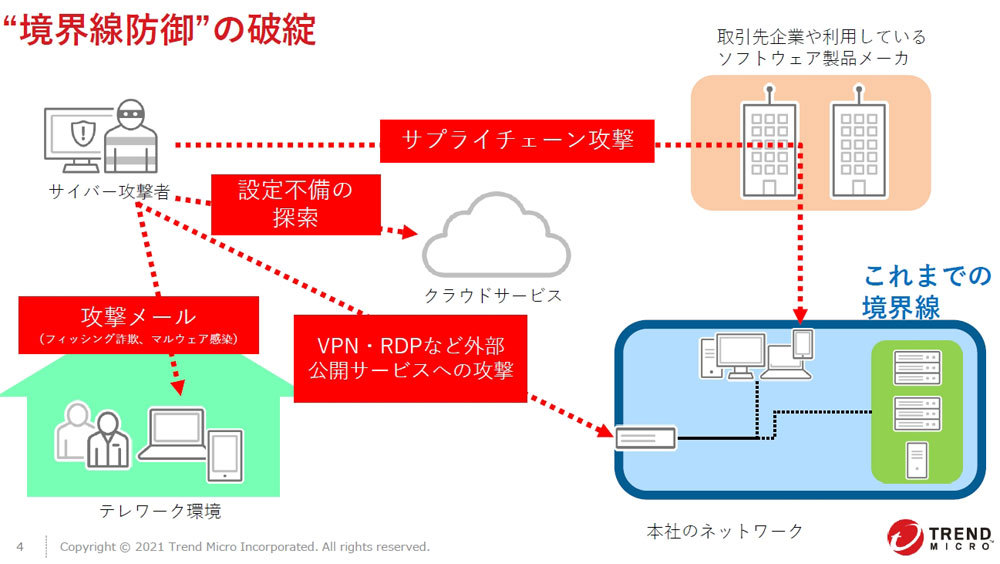

セキュリティ対策の構造的な変化とは、「境界防御」モデルから「ゼロトラスト」モデルへの移行だ。境界防御モデルは、サイバー攻撃などから守るべき領域とそれ以外の領域を分けて、領域の境界を中心に防御策を講じる。企業や組織では、社内(LAN環境)と社外(インターネット環境)に分けて境界部でファイアウォールなどの防御策を講じてきた。

しかし、SaaSなどインターネット経由で業務ソフトを利用したり、テレワークなどオフィスの外で働いたりするIT環境の変化が加わり、境界の存在意義が薄まりだした。企業や組織は、インターネット側をコントロールできないため、そこにいる従業員や彼らのITツール、情報、データを守ることが難しくなった。

そこでゼロトラストモデルは、境界で領域を分け隔てるのではなく、オフィスや在宅勤務の環境などを1つのIT環境全体としてとらえ、そこに接続するユーザーなどを常に検証・監視(信用ありきではない=ゼロトラスト)して安全を確保する。ゼロトラストモデルへの移行は、政府レベルから民間企業に至るまで大きな動きとなりだした。

加えて、サプライチェーンのサイバーセキュリティリスクが、こうした動きを加速させる要因にもなっている。ビジネスでは複数の企業が共通のITシステムを利用してデータをやりとりしているほか、ベンダーが開発・提供する業務システムなどの製品をさまざまな組織が使う。企業や組織のITのつながりに潜む脆弱性を突くサイバー攻撃などの脅威によって、ビジネスやステークホルダー(利害関係者)に被害が及ぶ危険性が増している。

セキュリティ環境の変化

さらには、GDPR(欧州の一般データ保護規則)など、個人情報やプライバシーにまつわる法規制の強化が世界的に進み、ビジネスでのこうしたデータの管理や利用などの状況を分かりやすく明確にしておくことが義務となってきた。その中身は国や地域に応じて大小のさまざまに違いがあり、グローバルビジネスの企業にとって、その順守や対応が負担にもなっている。

本田氏によれば同社は、こうしたさまざまな動向や事情を背景にトランスペアレンシーセンターを開設した。「サイバーセキュリティを社会基盤の1つと位置付けている。例えば、水道水が汚れていれば安全性に不安に感じ、きれいだとしても、どのような過程で安全性が確保されているのかが分からなければ、やはり不安に思う。信頼や安全のために透明性の高めることが必要になっている」(本田氏)という。

セキュリティ企業としてのセキュリティと透明性の向上

トランスペアレンシーセンターが取り組むのは、製品・サービスの安全性と品質の向上、同社のビジネス基盤の強靭(きょうじん)化、透明性と信頼の向上になる。

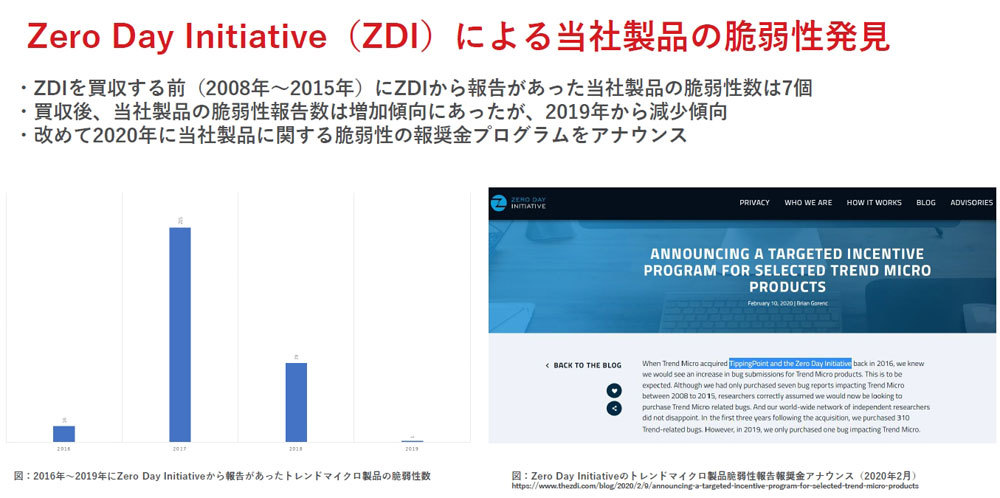

まず製品・サービスの安全性と品質の向上での主要施策が、脆弱性対策になるという。同社は、2015年に米Hewlett-Packard(現Hewlett Packard Enterprise)から脆弱性研究部門の「Zero Day Initiative(ZDI)」を買収しており、現在は約1万人の研究者を抱える。2019年は、公開された脆弱性情報全体の約52%がZDIによるものだった。

脆弱性対策の取り組み状況

トレンドマイクロは、2016年からZDIによる自社製品の脆弱性対応を行い、ZDIが発見した同社製品の脆弱性は、2016年が16件、2017年が215件、2018年が78件、2019年が1件だった。並行して外部のセキュリティ研究者などから脆弱性情報の提供を募り報奨するバグバウンティープログラム(脆弱性情報報奨制度)も実施していたが、近年は提供数が減少し、終了していたという。これも透明性向上への取り組みとして、2020年に再開させたという。

また、製品開発における権限や管理などもより厳格にしていくという。本田氏によれば、例えば、自社で開発する製品のさまざまなソースコードはそのコードを開発するチーム単位で管理していたが、ソースコード群をカテゴリー分類した上で、アクセス権限などを開発側と管理側に分掌し、それぞれの制御や監視を厳密化する。さらにはチーム間で相互にコードレビューなどを綿密に行い、製品内へ密かにバックドアプログラムが混入するような危険性の排除を徹底するという。

加えて、今後の計画になるそうだが、同社製品のソースコードを第三者に公開し、第三者が検証するための仕組みも検討。「例えば政府機関のように、当社製品の安全性をきちんと証明するために必要になる」(本田氏)

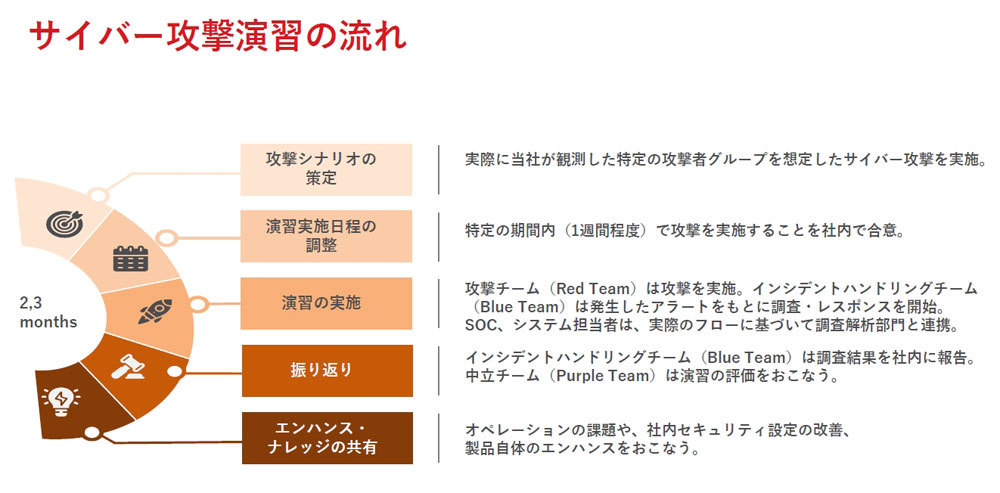

ビジネス基盤の強靭化では、同社の業務ネットワークを対象にしたサイバー攻撃演習を実施している。演習では、企業顧客のインシデント対応支援で実際に経験した攻撃内容をもとにシナリオを設定し、攻撃側(レッドチーム)として社内のネットワークに擬似攻撃を実行する。これに、セキュリティ監視センター(SOC)の担当者や社内の情報システム部門が防御側(ブルーチーム)として対応する。その状況を中立的な立場(パープルチーム)が調整したり、レッドチームやブールチームの行動を評価したりする。

実際のシナリオ例では、企業や組織を標的にした不正侵入からIT環境内部での探索、ランサムウェアによるデータ暗号化など実行する「Human Operated Ransomware」をベースにした演習を行っているといい、演習を通じて事業運営上の課題の発見や社内のセキュリティ対策の改善を進め、必要に応じて製品自体も強化しているという。

サイバー攻撃演習は自社ネットワークをベースに現実の攻撃に基づくシナリオを使って実施している

法規制などへの対応は、同社が事業展開する国や地域に応じて順次進めているとのこと、セキュリティ関連の認証ではISO 27001/27014/27017とSOC2、SOC3を取得済みで、現在はアプリケーション開発セキュリティのISO27034-1や、「政府情報システムのためのセキュリティ評価制度(ISMAP)」の取得準備を進める。

企業に対する透明性向上の要求は世界的な動きで、国内でも金融庁と東京証券取引所が2021年中に改定するガバナンスコードで、上場企業により積極的で詳細な情報開示に取り組むことを求めるようにする。本田氏によれば、トランスペアレンシーセンターで予定する具体策の多くはこれから本格的に実行することになるという。