研究者らによると、サービスとしてのランサムウェア(RaaS:Ransomware-as-a-Service)のエコシステムは、さながら企業組織のようなものへと進化している。被害者に身代金の支払いを強要する役割を担う「ネゴシエーター(交渉人)」の新たな求人もあるようだ。

セキュリティ企業KELAの脅威インテリジェンスアナリストVictoria Kivilevich氏は米国時間7月8日、RaaSの動向に関する調査結果を公開した。ランサムウェア犯罪はビジネスとして収益性が高いことなどから、今や一匹狼スタイルの犯罪者は、ほぼ「完全に姿を消した」という。

ロックされたシステムを解除しようと必死になる企業から、身代金を搾り取ることに成功した場合の金銭的利益は大きくなる可能性があることから、サイバー犯罪と恐喝のスペシャリストが生み出された。また攻撃のサプライチェーンで、交渉の部分を担うネゴシエーターの需要が高まっているという。

ランサムウェアは企業の業務だけでなく、その評判や業績にも壊滅的な影響を及ぼす恐れがある。また攻撃者が、他の企業が利用する中核的なサービスプロバイダーを首尾よく攻撃すれば、その他の企業にも攻撃対象を素早く拡大できる可能性がある。

最近の事例では、ランサムウェアが米国の連休中に、Kaseyaのリモート管理、監視ソフトウェア「VSA」に存在するゼロデイ脆弱性を悪用してエンドポイントを侵害し、多数の組織がランサムウェアに感染するリスクにさらされた。現時点で約1500社が影響を受けたと推測されており、少なくともパッチが準備されるまで、展開しているVSAサーバーを停止するよう求められていた。

KELAによると、典型的なランサムウェア攻撃は、「マルウェアまたはコードの入手」「拡散と標的への感染」「データの抽出や感染システムでの永続性維持」「収益化」の4段階を踏むことになる。

「段階」ごとに脅威アクターがおり、ランサムウェアのサプライチェーンでは最近、データ抽出と収益化のプロに対する需要が高まっている。

とりわけ、収益化の段階で活躍するネゴシエーターの台頭が、現在RaaS分野のトレンドになっている。KELAの研究者らによると、具体的には交渉面を管理するアクターが増えており、恐喝の電話やDDoS(分散型サービス妨害)攻撃のほか、盗んだ情報を漏えいすると脅すなどして、被害者が身代金を支払うように圧力をかける役割を担っている。

ネゴシエーターが登場した背景には、ランサムウェアオペレーターが相応の利益を得る必要があることや、効果的に交渉を進めるには英会話の能力が求められることなどが考えられる。

「少なくとも一部の攻撃関係者や開発者は、攻撃のこの部分をアウトソースしているようだ」とKivilevich氏は述べている。また、「ランサムウェアのエコシステムはますます、社内に多様な職務を抱え、複数業務を外注する企業のような様相を見せ始めている」という。

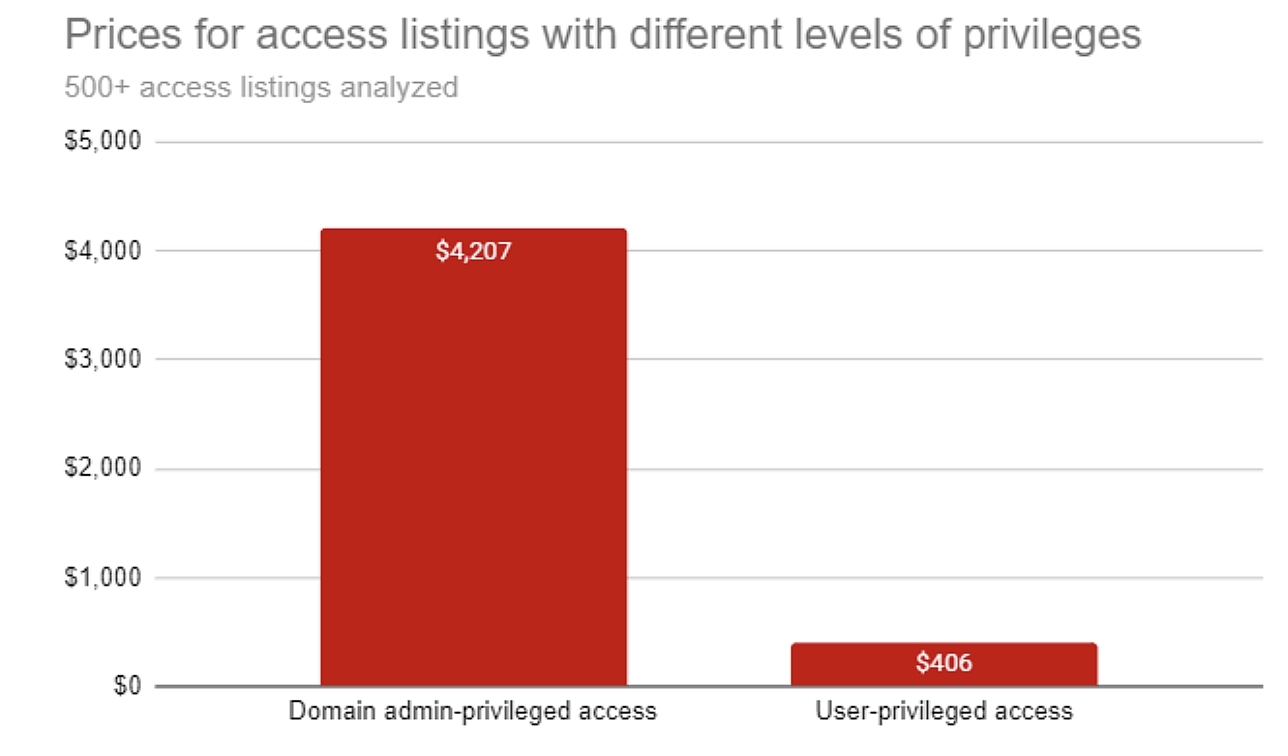

最初のアクセスを手掛けるブローカーも需要があるようだ。研究者が、ダークウェブやフォーラムでの活動を1年以上観察した結果、侵害したネットワークの特権アクセスに対する報酬が急増していることが分かった。KELAによると、ドメインの管理者レベルのアクセス取得に成功したことで、価格を25~115%引き上げているアクターもいる。

提供:KELA

こうした侵入のプロには、身代金の10〜30%が報酬として支払われている可能性があるという。しかし、このようなアクターの一部はランサムウェアの配備に関して協力する意思はなく、例えば、クレジットカード情報の取得につながるほかの標的に向けられている攻撃に加わっているだけである場合もあるという。

KELAは、「最近のランサムウェア攻撃グループは、攻撃のさまざまな段階とそれに付随するサービスを専門に行うメンバーあるいは『従業員』を抱える、サイバー犯罪企業に成長した」とコメントしている。「2つの大型のロシア語のフォーラムで最近ランサムウェアが禁じられたことは、このエコシステムに影響しない。アフィリエイトプログラムの広告のみがフォーラムで禁止されているためだ」

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。