オンラインで利用可能なハッキング依頼サービスは、われわれが思っていたとおり詐欺であり、効果がない場合が多いことが、Googleとカリフォルニア大学サンディエゴ校の学者らによる新しい調査で先週明らかになった。

研究者らは、「ユニークなネット上の架空の人格を使用して、27のそうしたアカウントハッキングサービスプロバイダーと直接連絡を取り、われわれの選んだ被害者のアカウントに侵入するよう依頼した」と述べた。

「これらの被害者は、『ハニーポット』の『Gmail』アカウントとなり、Googleの協力の下で運用された。そのため、われわれは被害者、そしてわれわれの作り出したオンラインペルソナのほかのでっち上げの側面(例えば、ビジネスウェブサーバーや友達およびパートナーの電子メールアドレス)との重要なやり取りを記録することができた」

調査チームによると、彼らが連絡を取った27のハッキングサービスのうち、10は問い合わせに応答することはなかった。12は応答したが、実際に攻撃を試みることは決してなかった。結局、テスト用のGmailアカウントに攻撃を仕掛けたハッキングサービスは、わずか5つだった。

応答したものの攻撃を仕掛けなかった12のサービスのうち、9つはGmailアカウントのハッキングはもう手がけていないと述べた。一方、残りの3つは詐欺のようだった。

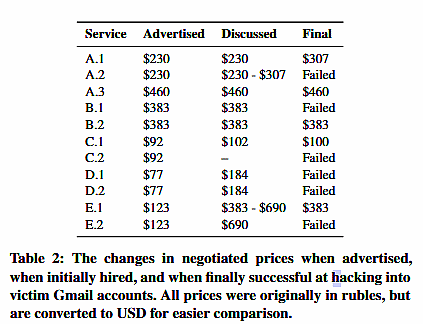

提供:Mirian et al.

研究者らによると、これらのサービスは通常100~500ドル(約1万1000~5万5000円)の料金を請求するが、自動化されたツールを攻撃に使用したサービスは1つもなかったという。

多くの攻撃でソーシャルエンジニアリングが使用され、ハッカーはスピアフィッシングなどで被害者ごとに攻撃を微調整した。標的にすべき被害者について詳しい情報を求めたハッカーもいたが、わざわざそのようなことはせず、再利用可能な電子メールフィッシングテンプレートを使う方法を選んだハッカーもいた。

攻撃を仕掛けたハッカーの1人は被害者のアカウントの認証情報を狙ってフィッシング攻撃を仕掛けるのではなく、被害者をマルウェア(リモートアクセス型トロイの木馬)に感染させようとした。このマルウェアを被害者のシステムにインストールすることに成功すると、ローカルのブラウザーからパスワードや認証クッキーを取得することが可能になる恐れがある。

さらに、なりすましのGoogleログインページに被害者をリダイレクトさせ、パスワードとSMSコードを取得して、リアルタイムで両方の認証をチェックすることで、2要素認証(2FA)をう回できた攻撃者もいた。

またこの研究チームは、2FAをう回する必要があることを把握して、料金を倍増させているハッカーについても確認した。

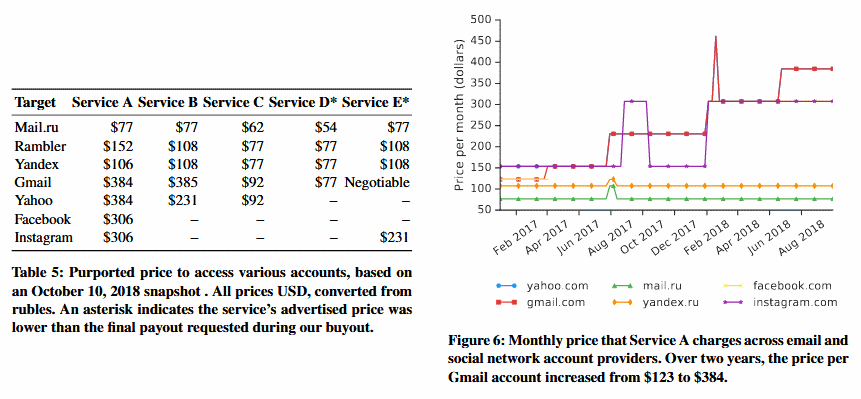

また研究者は、Gmailアカウントのハッキング料金が年々上がっており、2017年には1アカウントあたり125ドル(約1万4000円)だったが、現在では400ドル(約4万4000円)となっているものがあったとしている。

提供:Mirian et al.

研究チームは、「しかし全体として、ビジネス化されているアカウントハイジャッキングのエコシステムは成熟しているとはとても言えないことがわかった」と述べた。「カスタマーサービスが不十分、応答が遅い、料金の広告が不正確といったものにたびたび出くわした」

またこのチームは、「さらに、2FAをう回するための現在の手法は、U2Fセキュリティキーを導入することで緩和できる」と述べた。

詐欺サイトは別として、ハッキング依頼サービスがユーザーアカウントを危険にさらすものであるとは見ていないと研究者は述べた。アカウントハッキングの料金が高いことや、サービスの質が低いことがその理由だという。

この研究に関する詳細は、ホワイトペーパーで確認できる。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。