ランサムウェアは、大切なデータを“人質”にして個人や企業・組織から身代金を奪う不正プログラムだ。これを使うサイバー犯罪は30年ほど前から存在するが、コロナ禍の2020年頃から犯罪者が明確に企業・組織を狙うようになり、データを奪って世の中に暴露すると脅す手口を用いるようになった。国内では「Cring」を呼ばれるランサムウェアによる被害も発生している。

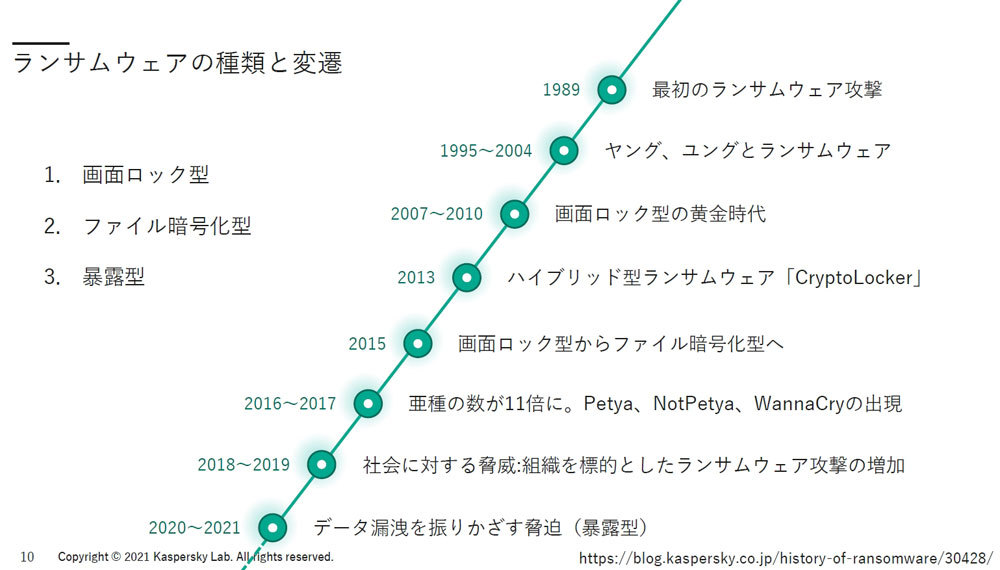

カスペルスキー グローバル調査分析チーム マルウェアリサーチャーの石丸傑氏によると、ランサムウェアが出現したばかりの時代の手口は、コンピューターの画面をロックして操作できなくさせるものだった。犯罪者は、ロックを解除する代わりに金銭の支払いを要求した。その後に、ファイルやフォルダーのデータを勝手に暗号化して使用不能の状態にさせ、復号する代わりに金銭の支払いを要求するようになる。そして現在は、これらに加えて、犯罪者がデータを不正にコピーして手元に転送し、狙った相手にデータをインターネット上に暴露すると脅す。暴露をしない代わりに、金銭の支払いを要求する。

かつてのランサムウェア犯罪は、この不正プログラムを無差別にばらまき、感染したコンピューターのユーザーに対して脅迫した。しかし犯罪者にすれば、この方法ではどのくらいの身代金を得られるかが分からない。相手が個人なら、支払い能力はせいぜい数万円程度と想定される。犯罪者にとって手間暇をかけたほどには、儲かりにくいものだった。

ランサムウェア犯罪の歴史的傾向(カスペルスキー資料より)

そこで、個人より財力のある企業や組織を狙うようになった。企業や組織のセキュリティ対策は堅牢であり、不正プログラムを送り込んで感染させるのは容易ではなかった。だが、企業や組織が使用するITシステムには何らかの脆弱性が存在し、ずざんな管理状態では脆弱性が放置されたままになる。脆弱性を悪用する方法(エクスプロイトと呼ばれる)は確立されており、インターネット上に多数の情報も公開されている。

サイバー犯罪者は、標的とする企業や組織が使うITシステムの脆弱性を把握してエクスプロイトを仕掛け、システム管理者などIT環境を操作できる権限を不正に得る。この権限を使いながら、機密情報を探す機能や発見した情報のデータをシステムの外部に転送する機能、犯罪者がシステム上で行った活動の痕跡を消す機能など、さまざまな機能を持つ不正プログラムを駆使する。ここまでは多くが不正アクセスや情報漏えい(の可能性)といった被害になるが、ランサムウェアの場合はデータの暗号化と暴露による身代金の要求という要素が加わる。

ランサムウェア犯罪者に狙われる企業や組織はさまざまだが、事業活動などの社会的な影響が大きい企業や組織ほど、状況によって人間の生命が奪われかねないほど、その対応が難しくなる。身代金の要求に従うことは犯罪への加担とみなされ、犯罪者が復旧させる保証もないが、中には支払いを拒んで被害が大きくなるよりは良いだろうと、わずかな望みをかけて、犯罪の要求に従うケースがある。こうして犯罪者は、無差別に狙うよりも高い確率で身代金を獲得でき、しかも個人より支払いが高い。

石丸氏によれば、ランサムウェア犯罪者がデータの暗号化だけでなく、データを暴露する手法を併用するようになったのは、標的の企業や組織から身代金を獲得する確率を向上させるためだという。企業や組織にとって情報が暴露されることも信用の失墜などにつながり、それが個人情報などなら厳しい法令違反などにも問われかねない。「それで困るぐらいなら……」と、犯罪者に従う選択をするとこもあるだろう。

カスペルスキーの観測では、2020年10~12月期の時点で、少なくとも987の組織がデータ暗号化/暴露型のランサムウェアの被害に遭った。主な暗号化/暴露型のランサムウェアに「Maze」「Ragnar」「DarkSide」などがあり、2019年5月~2020年12月に活動したMazeは、6億円もの身代金を要求する犯行に使われたこともあったという。Ragnarは、Mazeの流れを組むとされ、日本の企業や組織を犯罪にも使われた。DarkSideは、プログラム内に記述された言語の一部にロシア語があり、ロシア語の話者が関係している可能性が指摘された。2021年5月13日には米国の圧力で活動停止に追い込まれており、今後の状況が注視されるという。

こうした中、2021年に日本での被害が目立つランサムウェアがCringになる。

Cringは、2020年後半に活動を開始した新しい暗号化/暴露型のランサムウェアと見られ、トレンドマイクロによると、同社が2021年1~4月に対応を支援したランサムウェア被害の約7割がCringによるものだった。カスペルスキーによると、欧州では複数の製造企業のシステムがこれに感染し、操業が停止する被害も発生した。

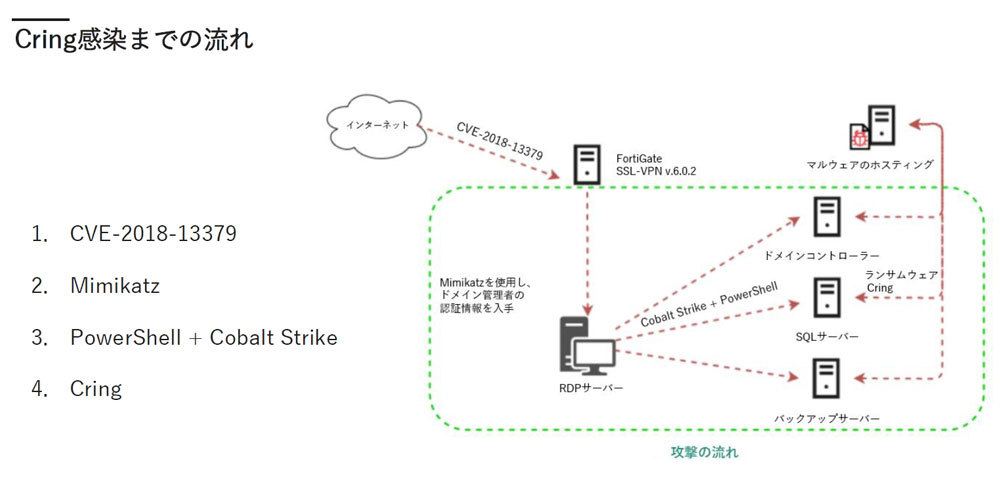

各社の解析では、Cringを使う犯罪者は、まずFortinetのFortiOSに存在するパストラバーサルの脆弱性「CVE-2018-13379」を悪用して、SSL VPN経由で標的のITシステムに不正侵入する。次に認証資格情報を把握するツール「Mimikatz」を使ってドメイン管理者の権限を不正に入手し、この権限を悪用してリモートデスクトッププロトコル(RDP)のサーバーにアクセスする。

そして、このサーバー上でPowerShellを使ってシステム侵入ツールのCobaltStrikeを実行し、組織内のさまざまなサーバーにCringを拡散、感染させる。犯罪者はCringに感染したサーバー内のデータを探索し、脅迫に使えるデータをコピー、転送したり暗号化したりする。これらのプロセスを経て、犯罪者が標的の組織に身代金を要求する流れとなる。なおPowerShellとCobaltStrikeは、本来はコンピューターの管理やセキュリティテストに使われる正規のツールであり、犯罪者がその機能を逆手に取って悪用した形である。

2021年5月25日時点でCringを使う犯罪者が実際にデータを暴露した行為は確認されていないが、標的の相手に表示するメッセージ(ランサムノートと呼ばれる)には暴露すると記載されている。

「Cring」を用いたランサムウェア攻撃の流れ(カスペルスキー資料より)

こうした解析結果を踏まえてセキュリティ企業が推奨する基本的な対策は、次の通りになる。

- 公開されている既知の脆弱性を修正するプログラムを適用する(適用が難しい場合、エクスプロイトの実行を防止する[仮想パッチなどとも呼ばれる]セキュリティ製品の機能を利用する)

- 攻撃を検知するためのセキュリティ製品の定義ファイルデータベースを常に最新にする

- OSやアプリケーション、ソフトウェアを最新の状態に維持する

- できる限りセキュリティ製品にある機能を全て有効にする

加えて、トレンドマイクロは重要なデータをバックアップし、複数のバックアップデータをそれぞれ異なる場所に保存しておくことが望ましいとする。カスペルスキーは、Active Directoryのポリシーで、ユーザーが必要なシステムだけにログインを制限したり、端末間のネットワーク接続を制限して業務で不必要なサービスの無効化と不要なポートへの接続を遮断したりする方法をアドバイスする。

また、カスペルスキーの石丸氏は、暴露型に対して広報活動や警察などの法執行機関への協力要請も必要になると指摘する。犯罪者が機密情報を暴露した場合に備えて、顧客など外部の関係者にも被害が及ぶ危険性を周知したり、犯罪組織に対する法的措置がその後の対応に必要だったりするためだ。