Microsoftは米国時間1月31日、「マイクロソフトクラウドパートナープログラム」(MCCP、旧称MPN)の不正なアカウントを用いたフィッシングキャンペーンについてMicrosoft Security Response Center(MSRC)で警鐘を鳴らした。このフィッシング攻撃は、偽のアプリによって標的をだまし、電子メールアカウントにアクセスするための権限を付与させるものだという。

提供:Getty Images

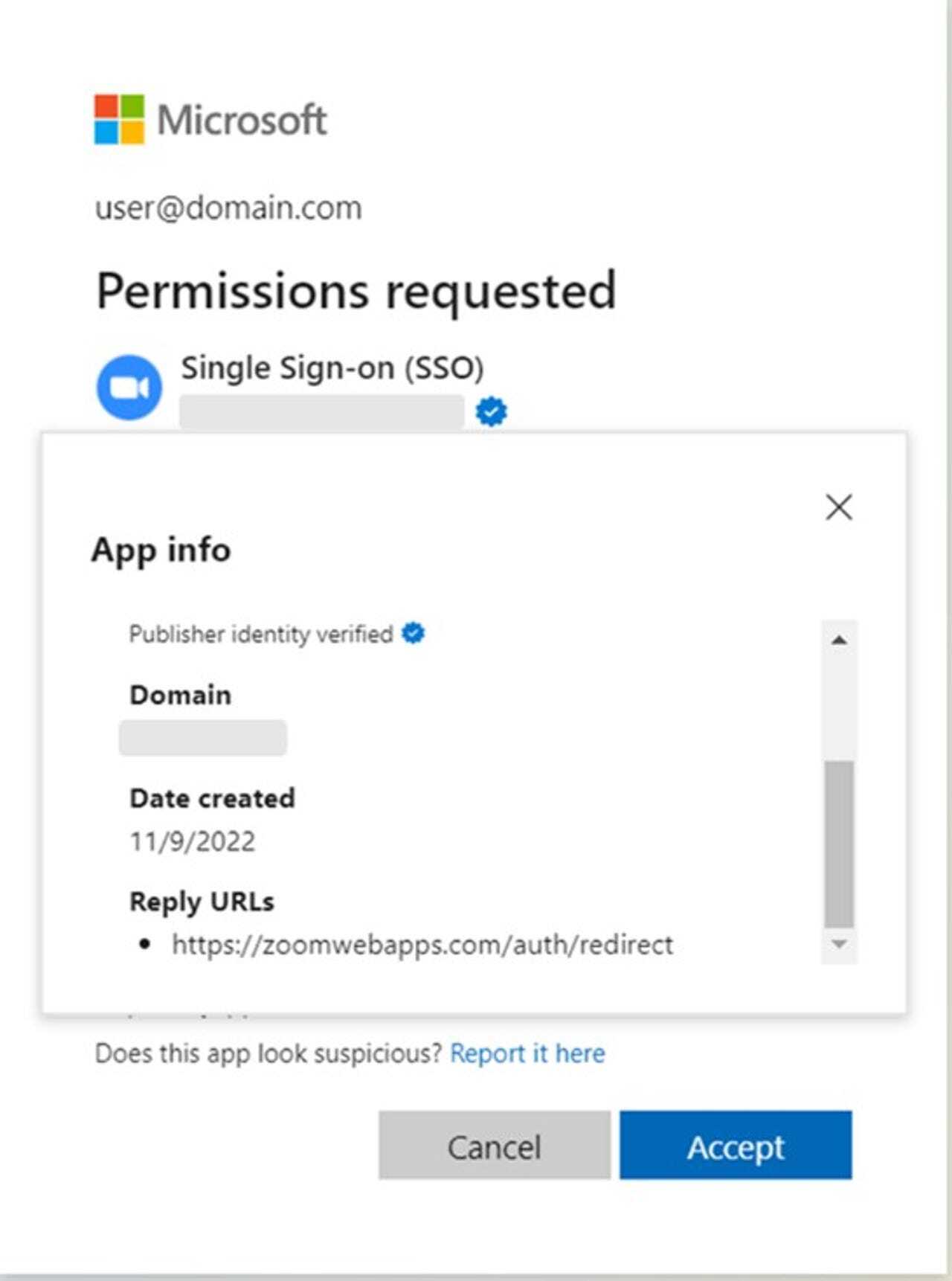

サイバーセキュリティ企業Proofpointによると、攻撃者らは不正に取得したMCCPアカウントを用いて、「Single Sign On」(SSO)や「Meeting」といった、一見まともな名前を有し、「Zoom」の古いアイコンや、Zoomに似たURLなどを使って説得力のある不正なアプリを登録するという。

攻撃者らはまず、正規の企業になりすまして、MCCPに参加した後でそのアカウントを用いて、「Azure Active Directory」(Azure AD)内に作成したOAuthアプリ登録に確認済みの発行者を追加する。

Microsoftは、この攻撃を「同意フィッシング攻撃」と分類している。その理由は、攻撃者が不正なアプリと、Azure ADベースのOAuthの同意プロンプトを用いて標的をだまし、電子メールや連絡先などにアクセスする権限を不正なアプリに付与させようとするためだ。また、こうした権限は1年にわたって維持される可能性もある。さらに、発行者のステータスが確認済みになっているため、発行者の表示名の横に、Microsoftが当該アプリの発行者を確認したことを示す青い「確認済み」バッジも表示される。

提供:Proofpoint

同社はブログに、このフィッシングキャンペーンの標的は「主に、英国とアイルランドに拠点を置く一部の顧客」であり、これら不正なアプリを無効化した上で、影響を受けた顧客に通知したという。

「Office 365」の顧客を標的にし、類似のテクニックを用いた同意フィッシング攻撃のインシデントは近年徐々に増加してきているという。被害者が一度権限の付与を許可してしまうと、攻撃者はOAuthのアクセス権限付与情報を含んだトークンを使うことで、標的となったアカウントのパスワードを使わずに機密データにアクセスできるようになる。Microsoftは最近、この攻撃手法に関するドキュメントを更新した。

Proofpointは2022年12月6日、サードパーティーによる悪意あるOAuthアプリを発見し、20日にMicrosoftへ通知した。Proofpointによると、このフィッシングキャンペーンは27日に終了したという。また、Microsoftは15日にこの同意フィッシングキャンペーンを検知していた。

Proofpointは、悪意を有するアプリがユーザーになり代わって、侵害したユーザーアカウントに関連付けられているメールボックス内のリソースや、カレンダー、ミーティングの招待にアクセスできるようになるという点で、OAuthの権限移譲を許可する仕組みを悪用した同意フィッシング攻撃は脅威だと強調している。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。