現在、企業では、メールにより感染を広げるワームやspamメール、フィッシング被害などが非常に問題となっている。今回からは、これらのメールに関連した問題とその対策について、2回に分けて解説していく。

メールの送信元は簡単に偽造できる

現在では、ビジネスツールとして必需品となった電子メールであるが、その仕組みは非常に古い。電子メール配送のためのプロトコル(SMTP: Simple Mail Transfer Protocol)の仕様が定まったのは、1982年であり、RFC(Request for Comments)のRFC821に記されている(現在はRFC2821に置き換わっている)。

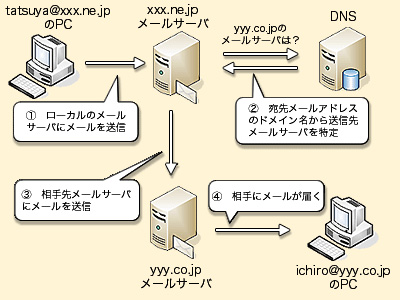

メールの配送の仕組みは図1の通りである。メールの配送には、複数のメールサーバを経由するバケツリレー方式が採用されている。最初に、メールの送信端末は、自組織または自身が契約しているISPのメールサーバ(これをローカルメールサーバと呼ぶ)に対して、SMTPを使用してメールを送信する。

メールを受信したローカルメールサーバは、宛先メールアドレスに含まれるドメイン名に対して、DNSのMX(Mail eXchange)レコードを問い合わせることにより、送信先メールサーバを特定する。送信先メールサーバが判明すると、ローカルメールサーバは、そのメールサーバに対してSMTPを使用してメールを送信する。

そして、宛先メールアドレスで指定したユーザの端末が、そのメールサーバに対してPOP(Post Office Protocol)やIMAP(Internet Message Access Protocol)といったプロトコルを使用してメールを取り込むのである。

メールを作成する際は、通常、次のように、送信元メールアドレスをFromヘッダに、宛先メールアドレスをToやCc、Bccヘッダに記述する。

|

From: tatsuya@xxx.ne.jp To: ichiro@yyy.co.jp Subject: Test This is a test mail. |

このメールを、SMTPを使用してメールサーバに送信する場合には、次のような一連のコマンドを発行する。

| EHLO mail.xxx.ne.jp | ←送信元ホスト名を指定 |

| MAIL FROM: |

←送信元メールアドレスを指定 |

| RCPT TO: |

←宛先メールアドレスを指定 |

| DATA | ←メール本文の始まりを指定 |

|

From: tatsuya@xxx.ne.jp To: ichiro@yyy.co.jp Subject: Test This is a test mail. |

|

| . | ←メール本文の終わりを指定 |

| QUIT | ←SMTPセッションの終了 |

SMTPでは、MAIL FROMコマンドを使用して送信元メールアドレスを、RCPT TOコマンドを使用して宛先メールアドレスを指定している。この時、メールを配送するメールサーバは、メール本文のFromヘッダや、SMTPのMAIL FROMコマンドのアドレスが正当であるかどうかのチェックはしていない。

つまり、これらのアドレスを適当に設定することで簡単に送信元を偽造することができてしまうのである。このメールの送信元の偽装を悪用した例として、メール感染型ワーム、spamメール、フィッシングなどがある。

メールを媒介として感染するワーム

現在、NetskyやMydoomなどのワームの被害が後を立たない。このようなメールを媒介として感染を広めるワームは、次の感染先となるメールアドレスを、感染したPC内のハードディスクドライブをスキャンして取得する。

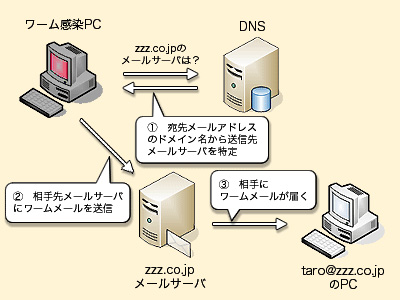

また、最近のメール感染型ワームは、自身でメールの送信機能を持っており、取得したメールアドレスを宛先に設定し、DNSで送信先メールサーバを検索して、次々とワームが添付されたメールを送信する(図2)。

この時、ワームは、送信元のPCが特定されないように、送信元アドレスとして、マイクロソフトなどの信頼できるベンダのアドレスや、ファイルを検索して取得したアドレスの中から適当なものを選んで設定することが多い。

ゾンビPCを経由して大量に送信されるspamメール

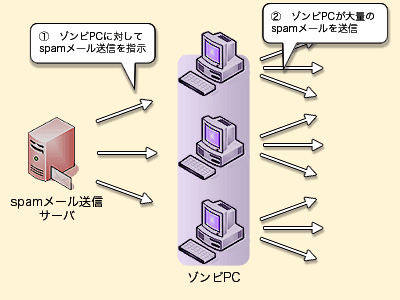

spamメールは、迷惑メールとも呼ばれ、インターネット上で収集した不特定多数のメールアドレスに対して送信される、広告などのメールのことを指す。spamメールの送信者は、メールからその送信者が特定されないように、通常、送信元アドレスを偽装する。

広告自体は被害を与えるものではないが、現在のインターネット上を流れるメールトラフィックの2/3はspamメールによるものだとされており、ネットワークやメールサーバに大きな負荷を与えている。また、ユーザによっては、毎日何百通というspamメールを受信している場合もあり、ビジネスに大きな支障が出ている。

spamメールは、一度に大量のメールを送信する必要があるため、図3のように、ゾンビPCと呼ばれる、ワームによってリモートコントロール可能な状態になった大量のPCを経由して送信されることが多い。

偽サイトに誘導して情報を盗むフィッシング

最近では、金融機関などからのメールを偽装して、口座番号やパスワード、クレジットカード番号などの機密情報を不正に取得するフィッシングの被害が増加している。

フィッシングの仕組みはこうである。まず、ある金融機関からのメールであるかのように偽装したメールをspamメールの仕組みを使用して不特定多数のアドレスに送信する。そのメールには、その金融機関のWebサイトを偽装した偽のWebサイトへのリンクが存在し、それをユーザにクリックさせる。

このリンクは、本物の金融機関のドメイン名に似た別のドメイン名を使用したり、IPアドレスを直接指定したりしているものが多い。そして、その偽のWebサイトにアクセスさせ、そこで、口座番号やパスワードなどの情報を入力させて盗むのである。

フィッシングでは、まず、金融機関からのものであるように偽造したメールを送信しなければならないが、これをspamメールの仕組みを利用して大量に送信する。

今回は、メールの仕組みを悪用した問題について説明した。次回は、これらの問題を解決するためのメール送信者認証の仕組みについて解説する。