MicrosoftのWindowsにあるTCP/IPの脆弱性を利用する実際的な攻撃が、セキュリティ企業Immunityの提供で世に出た。

米国時間1月17日、MicrosoftのMS08-001パッチを早急に当てるべきであることが明らかになった。このパッチは米国時間1月8日に公表されたもので、XPとVistaにおけるTransmission Control Protocol/Internet Protocol(TCP/IP)の処理の脆弱性を修正するものだ。セキュリティ企業Immunityが脆弱性実証コードを公開した後で、Microsoftはこの脆弱性について認めたが、攻撃は「考えにくい」と述べていた。

このMicrosoftの評価が、挑戦を招いた。数日後、Immunityはこの問題に取り組んだー今回は実際に動作するものにだ。

Immunityは有料会員に対してこの攻撃コードを提供し、それが実際に動作しているところを詳細に示すFlash動画を公表した。これは100%の信頼度があるものではないが、もはやありそうもないものとは言えない。

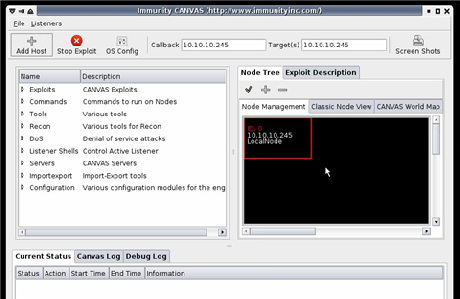

この動画からいくつかの画像を掲載する。

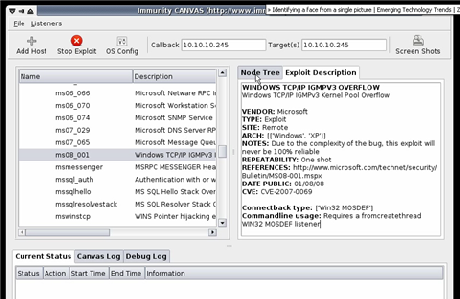

そしてこれだ。

次はMicrosoftの番だ。Ryan Naraine氏がこの件についてさらに書いている。

この記事は海外CNET Networks発のニュースをシーネットネットワークスジャパン編集部が日本向けに編集したものです。海外CNET Networksの記事へ