検疫ネットワークを探る(1/2)で示した通り、現在、ワームによる被害が広まっている。特に、外部でインターネットに接続した際にワームに感染したPCを、企業ネットワーク内に持ち込むことにより、内部から感染が広まるケースが後を絶たない。このような場合の対策として有効だと言われているのが、「検疫ネットワーク」である。本稿では、前回に続いて、検疫ネットワークの仕組みや効果について解説する。

検疫ネットワークと業務ネットワークを隔離する方式には、大きく以下の4種類が存在する。以降では、それぞれの方式の仕組みと、そのメリット・デメリットについて説明する。

- VLAN方式

- DHCP方式

- ゲートウェイ方式

- パーソナルファイアウォール方式

VLAN方式:スイッチでVLANを切り替える

VLAN方式は、PCが接続されるスイッチのVLAN機能を利用して、PCの接続先を切り替える方式である。最初に、PCがVLAN対応スイッチに接続されると、PCが接続されているスイッチのポートに対して、検疫ネットワークのVLAN IDが割り当てられる(図1)。業務ネットワークには、検疫ネットワークとは別のVLAN IDが割り当てられているため、この時には、まだ、業務ネットワークには接続することができない。

そして、PCは、検疫ネットワーク上の検疫サーバにアクセスし、検疫を受ける。検疫に合格すると、PCが接続されているポートに対して、業務ネットワークのVLAN IDが割り当てられ、業務ネットワークにアクセスできるようになるのである。

VLAN方式のメリットは、ネットワーク側のエンドのスイッチでアクセス先を切り替えるため、PC1台ごとに確実に制御ができ、安全であるということである。しかし、エンドのスイッチをVLAN対応のものに変更しなければならないというデメリットがある。

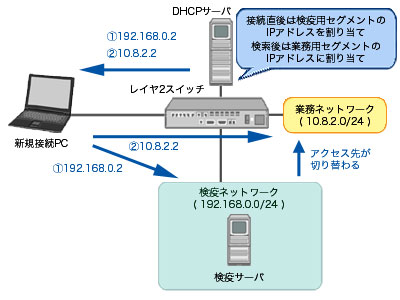

DHCP方式:DHCPの動的IPアドレスで切り替える

DHCP方式では、検疫ネットワークに対して、業務ネットワークとは接続できない(ルーティングされない)ネットワークアドレスを割り当てておく。そして、新規接続PCに対しては、DHCPサーバが検疫ネットワーク用のIPアドレス(仮IPアドレスと呼ばれる)を割り当てるようにする(図2)。

このIPアドレスは、検疫ネットワークでのみ有効であり、初期接続PCは、検疫ネットワークにしかアクセスできないことになる。そして、検疫ネットワーク上の検疫サーバにアクセスし、検疫を受ける。検疫に合格した場合には、DHCPサーバが業務ネットワーク用のIPアドレスを割り当て、その後は業務ネットワークに接続できるようになる。

ルータにIPアドレスによるフィルタリングを施しておくことで、DHCPが割り当てるIPアドレスによってアクセスを制御する方法もある。ルーティングはできるものの、検疫を終えていないIPアドレスからのリクエストをルータがブロックする形態だ。この場合は、最初に一度だけフィルタの対象となるIPアドレス群をルータに設定する必要がある。

DHCP方式では、VLAN方式のように、ネットワーク機器の変更は必要ないというのがメリットである。しかし、最初から業務ネットワークで使用しているIPアドレスをスタティックに割り当てて接続された場合には、検疫を行わずに業務ネットワークに接続できてしまうという問題がある。

このため、DHCP方式では、DHCPで割り当てていないIPアドレスを使用して通信が行われた場合には、偽造したARP応答パケットを流すことによって、通信を妨害する仕組みを持っているものも多い。

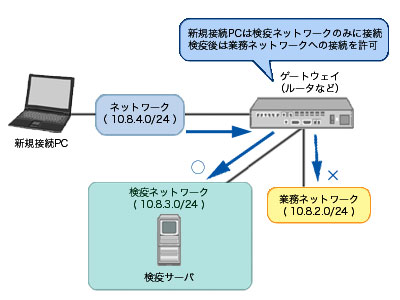

ゲートウェイ方式:ルータなどが動的にアクセスを制御する

ゲートウェイ方式では、セグメントを接続しているルータやVPN機器などで、アクセス制御を行う。具体的には、あるクライアントPCからの通信が、ルータなどのゲートウェイを通過しようとした場合に、そのPCがまだ検疫に合格していなければ、業務ネットワークへの通過を許可せず、検疫ネットワークのみに接続できるようにする(図3)。もし、検疫に合格していればアクセス制御が解除され、ゲートウェイを通過できるようになる。

ゲートウェイ型の特徴は、検疫を終えているのかを調べたり、検疫が終わっていることを確認したクライアントPCに対するアクセス制御を解除するといった作業を、ゲートウェイが自発的に実施する点である。

ゲートウェイ方式のメリットは、セグメントを接続するゲートウェイのみに検疫機能を加えるだけでよいということである。しかし、ゲートウェイを越えないセグメント内部でのワーム感染には対応できないという問題がある。

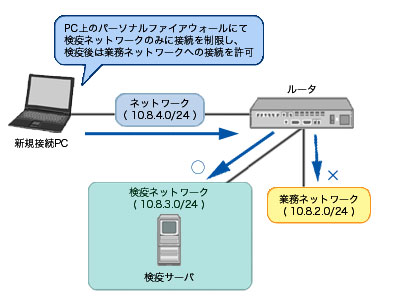

パーソナルファイアウォール方式:クライアント側で制御する

パーソナルファイアウォール方式では、クライアントPC上にあらかじめパーソナルファイアウォールソフトをインストールしておき、そのソフトの機能によって、接続先を制限する。

まだ、検疫に合格していないPCの場合は、パーソナルファイアウォールは、検疫ネットワークのみに接続を制限する(図4)。そして、検疫ネットワーク上の検疫サーバにアクセスし、検疫を受ける。検疫に合格した場合には、制限が解除され、業務ネットワークに接続できるようになる。

パーソナルファイアウォール方式は、ネットワーク側の機能を使用しないため、比較的簡単に導入できるというメリットがある。しかし、すべてのクライアントPCに専用のソフトウェアをインストールする必要があり、そのソフトウェアをインストールしていないPCが接続されてきた場合の対処が難しいという問題がある。