米国家安全保障局(NSA)とオーストラリア通信電子局(ASD、オーストラリア国防総省の防諜機関)は米国時間4月22日、企業にウェブシェルの埋め込みについて警告するセキュリティアドバイザリを公開した。

今日では、ウェブシェルは最も一般的なマルウェアの1つになっている。「ウェブシェル」とは、ハッキングされたサーバーにインストールされた悪質なプログラムやスクリプトを指す。

ハッカーは、インターネットからアクセス可能なサーバーやウェブアプリケーション(CMS、CMSプラグイン、CMSのテーマ、CRM、イントラネット、その他のエンタープライズアプリケーションなど)の脆弱性を悪用し、それらのサーバーにウェブシェルをインストールする。

Microsoftは、2月に公開したレポートで、同社が毎月平均7万7000件のアクティブなウェブシェルを検知していることを明らかにし、ウェブシェルが現在最も広まっているマルウェアの1つであることを示した。

NSAとASDは、今回発表したセキュリティアドバイザリで、ウェブシェルの危険を認識するよう訴えている。

この17ページのアドバイザリ(PDF)には、システム管理者がこの種の脅威を発見し、対処するのに役立つツールのリストが掲載されている。挙げられている対処手段は次のようなものだ。

- 本番サイトと安全であることが確認されているサイトイメージを比較するスクリプト

- ウェブトラフィック中の異常なURLを検知するための「Splunk」クエリ

- 「Internet Information Services」(IIS)のログ分析ツール

- 一般的なウェブシェルのトラフィックシグネチャ

- 想定外のネットワークフローを特定するための手順

- Sysmonのデータの中から異常なプロセスの呼び出しを特定するための手順

- Auditdを使用して異常なプロセス呼び出しを特定するための手順

- ウェブでアクセス可能なディレクトリの変更をブロックするためのHIPSルール

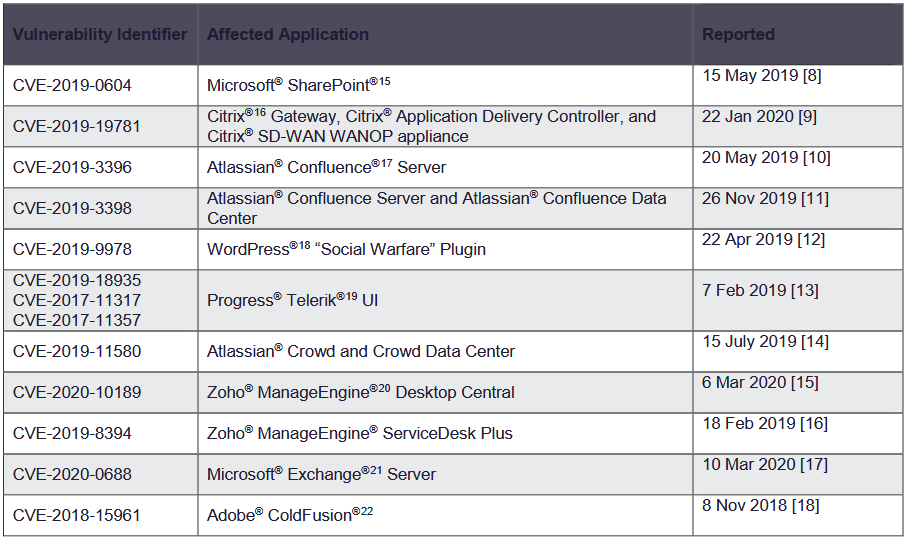

- 悪用されることが多いウェブアプリケーションの脆弱性のリスト

アドバイザリで言及されているツールの一部は、NSAのGitHubプロファイルから入手できる。

アドバイザリで説明されているアドバイスや無料ツールは優れたもばかりだが、すでに侵入されているホストを発見しようとする前に、まずはシステムにセキュリティパッチを適用することから始めるべきだ。パッチの適用は、NSAとASDがアドバイザリに掲載した、よく悪用されるソフトウェアの脆弱性から取りかかるのが望ましいだろう。

アドバイザリには、「Microsoft SharePoint」「Microsoft Exchange」「Citrix」「Atlassian Confluence」「WordPress」「Zoho ManageEngine」「Adobe ColdFusion」などのよく利用されるソフトウェアに存在する、ウェブシェルの埋め込みに悪用されやすい脆弱性のリストが掲載されている。

提供:NSAおよびASD

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。