NTTコミュニケーションズ(NTT Com)は5月28日、同社設備への不正侵入と一部情報の外部流出の可能性を明らかにした。7日に不正侵入が検知され、11日に情報流出の可能性が判明したという。

同社によると、情報流出の可能性があるのは、法人向けクラウドサービス「Bizホスティング エンタープライズ」や「Enterprise Cloud1.0オプションサービス」に関する工事情報管理サーバーに格納されていた621社の情報と、社内業務で利用しているサーバー群に格納されていた情報になる。

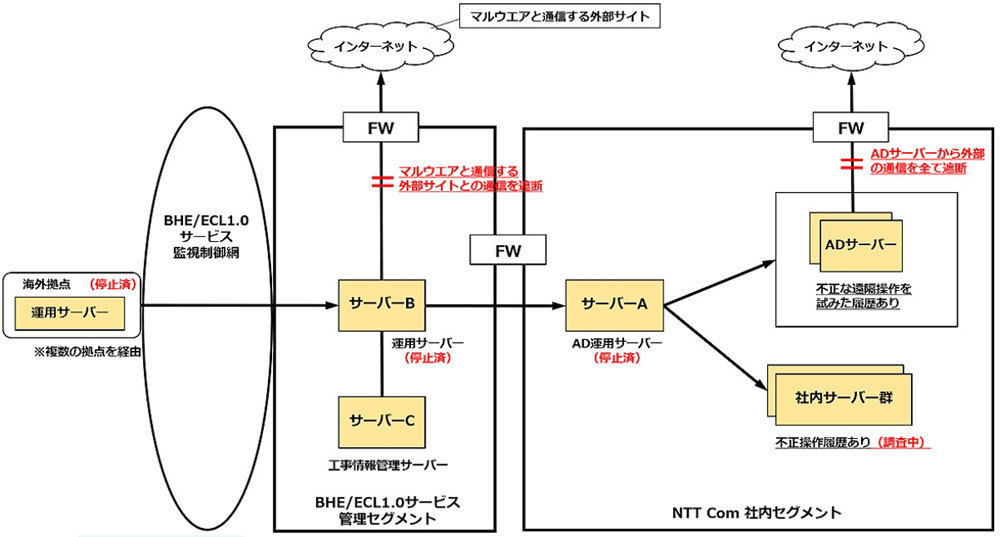

不正侵入は、同社内のActive Directory(AD)サーバーに対して不正な遠隔操作を試みたログをシステム主管部門が検知したことで判明し、同日中に遠隔操作の踏み台に使われたAD運用サーバーを緊急停止したという。

その後の調査で、AD運用サーバーに対しても工事情報管理サーバーと同じセグメント内にある別のサーバーから不正侵入が行われていたことが分かり、このサーバーも緊急停止したという。同社では、不正な遠隔操作を試みられたADサーバーから外部に向かう通信およびマルウェアと通信する外部サイトとの通信を遮断した。情報流出の可能性は、サーバー群などのアクセスログの解析から分かったとしている。

不正アクセスの流れ(出典:NTTコミュニケーションズ)

同社環境内への侵入経路は、シンガポールにある拠点が入口だった。何者かがそこからサービス監視制御網を通じて国内の工事情報管理サーバーなどがあるセグメントに到達、このセグメント内で侵入範囲を広げて情報を流出させていた可能性がある。さらに、このセグメントからADサーバーなどがある別のセグメントにも侵入して、不正行為をしていた可能性が判明した。こうした行動は、サイバーセキュリティでは「ラテラルムーブメント(水平移動)」と呼ばれる。

同社によれば、Bizホスティング エンタープライズは2018年3月にサービス提供を終了しており、既存顧客のIT環境を新サービスに移行中だった。侵入経路はサービス終了で近く撤去する設備だったといい、何者かがこの設備や通信経路などを悪用して侵入したとみられている。今後は古い設備も物理的に撤去するまで最新のセキュリティ対策を適用して不正侵入などを防ぐほか、監視体制も強化するという。