セキュリティ企業のゼットスケーラ―は11月19日、2020年1~9月の脅威動向を調査した結果のレポート「2020 State of Encrypted Attacks」を発表した。コロナ禍において暗号化通信を悪用するサイバー攻撃が260%増加したとしている。

レポートは、同社のセキュリティサービスで検知された66億件以上のイベントを対象に、リサーチ部門の「ThreatLabZ」が分析した結果をまとめたもの。ThreatLabZでは1日当たり1200億件のトランザクションを解析しており、同1億件以上の脅威を遮断しているという。

米Zscaler CISO兼セキュリティリサーチ担当バイスプレジデントのDeepen Desai氏

同日オンラインで調査結果を説明した米Zscaler CISO(最高情報セキュリティ責任者)兼セキュリティリサーチ担当バイスプレジデントのDeepen Desai氏は、新型コロナウイルスの感染を防止するために、特に企業ではテレワーク対応が広がり、自宅などから企業のシステムやクラウドサービスのアプリケーションへアクセスする機会が増えていると指摘した。こうした環境下ではSSLなどによる暗号化通信が多く利用され、同氏によれば、企業・組織に向けたインバウンド通信の約8割が暗号化されている。これに伴ってサイバー攻撃者も暗号化通信を悪用する傾向にあると解説する。

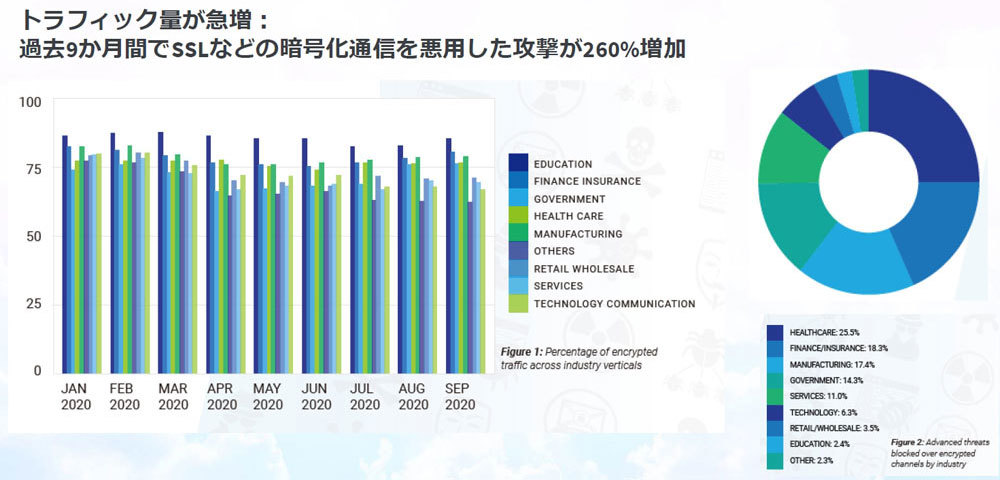

業界別に見たSSL通信を悪用する攻撃の状況

調査では、あらゆる業種・業界が暗号化通信を悪用する攻撃の標的となっていることが判明したが、特にヘルスケア(健康医療)が全体の25.5%(16億件)を占めた。Desai氏は、「さすがにサイバー攻撃者は、世界的なコロナ禍の危機へ懸命に対応しているヘルスケア業界を狙うことはないだろうと予想していたが、現実は全く反対の状況だ」とコメントした。この他に標的となった業界は、金融・保険が18.3%(12億件)、製造が17.4%(11億件)、行政が14.3%(9億5200万件)、サービスが13.8%(7億3000万件)などだった。

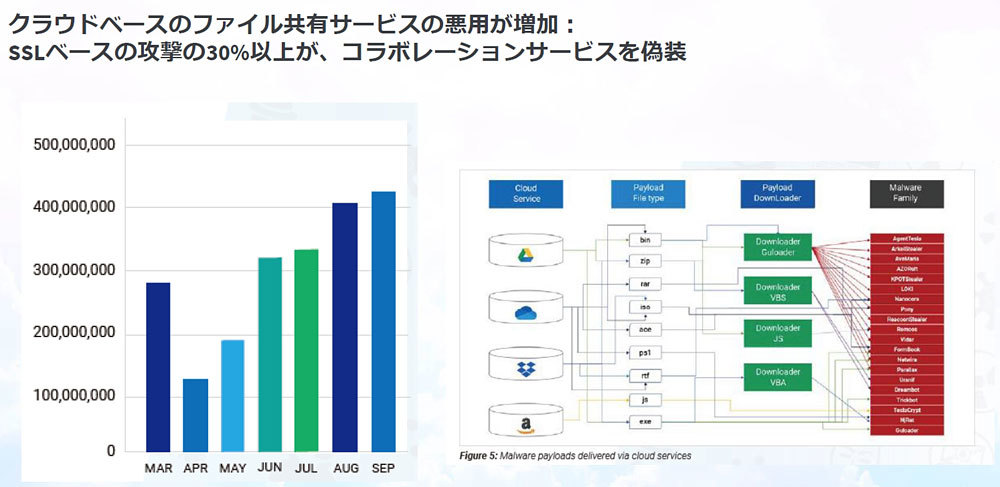

クラウドストレージサービスを悪用する攻撃の状況

また、SSL暗号化通信を悪用する攻撃の約30%では、正規のクラウドストレージサービスも悪用されており、攻撃者はこうした環境にマルウェア感染に必要な不正なファイルを置いているという。「正規サービスの暗号化通信では電子証明書が使われていることから、攻撃者はここに身を潜めることで、企業や組織のセキュリティシステムに検知されないようにしている」とDesai氏。

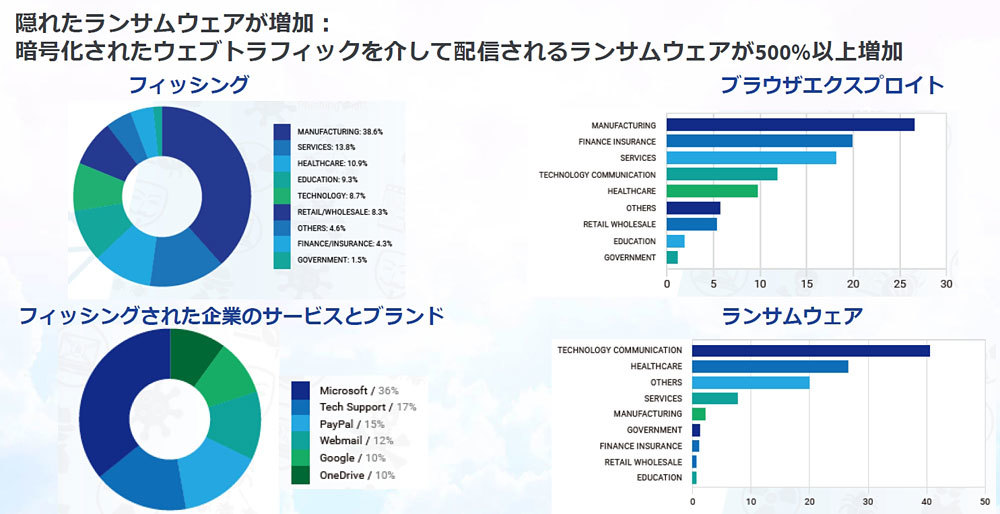

これにより攻撃者は、ランサムウェアやフィッシング、ブラウザーエクスプロイトなどのさまざまな攻撃をインターネットユーザーに仕掛けているとし、特にランサムウェア攻撃は期間中に500%も増加したことが分かった。

フィッシングとランサムウェアの攻撃状況

フィッシングで攻撃者は、システムやサービスを利用する従業員あるいは個人の認証情報(IDやパスワードなど)を窃取する。これを使って不正なプログラムを添付したりダウンロードリンクを記載したりして、なりすましのメールやSMSなどを送り付け、受信者がファイルを実行したりリンクをクリックしたりすることで、マルウェアに感染する。現在の多くのサイバー攻撃は、こうした流れが繰り返されることで影響や被害が拡大している状況だ。

Desai氏によれば、なりすまし攻撃では、Microsoftのサポートを装う手口も目立った。「あなたのPCはウイルスに感染しているので、オンラインによる修復が必要だ」などのメッセージをメールで送り付けたり、あるいはウェブを閲覧中にいきなり警告ウインドウを表示したりしてユーザーを脅かし、不正サイトに誘導させる手法だ。何年も前から存在するだましの手法だが、いまだ被害に遭うユーザーが後を絶たないでいる。

調査結果を踏まえてDesai氏は、以下のセキュリティ対策のポイントを挙げた。

- クラウドネイティブでプロキシーベースのセキュリティのアーキテクチャーを採用し、全てのSSL暗号化通信の内容を検査する

- クラウドサービス利用時は検査、認証、認可のステップを実行する

- インライン型のクラウドサンドボックスを利用して未知の不正プログラムであってもできるだけ事前に隔離する

- 場所やユーザーを問わず一貫性のあるセキュリティポリシーを実施する

- サイバー攻撃者に狙われる領域をできるだけ最小化する。攻撃者による組織内のIT環境へ不正侵入をできるだけ防ぎ、万一侵入されても侵入範囲を抑え込みセキュリティシステムが無効化される事態を防ぐ

- 「ゼロトラアクセスネットワークアーキテクチャー」を活用して、攻撃者に組織のITにまつわる情報が窃取される危険性を低減する。正規のユーザーが許可されたアプリケーションやデータのみを利用する制御を実施する

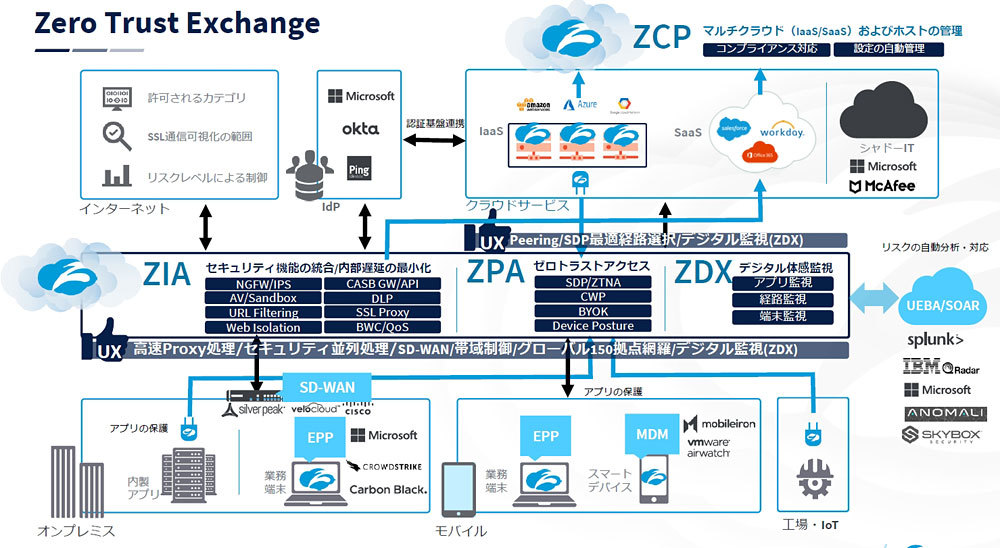

また、説明の場ではゼットスケーラー エバンジェリスト&アーキテクトの髙岡隆佳氏が、9月に提供を開始した同社のセキュリティソリューション「Zscaler Zero Trust Exchange」について紹介した。

これまでに脅威対策やデータ保護、ローカルブレイクアウト機能の「Zscaler Internet Access(ZIA)」や、VPNを伴わないリモートアクセス機能の「Zscaler Private Access(ZPA)」を提供している。新たに、ユーザー視点で通信やアプリケーションの状況をスコアリングし使いやすさや使いづらさを可視化することで改善を図る機能「Zscaler Digital Experience(ZDX)」と、アプリケーションをマイクロセグメンテーション化したり、設定ミスや規約違反などを自動修正したりする監査機能の「Zscaler Cloud Protection(ZCP)」の提供を開始した。

「Zscaler Zero Trust Exchange」の構成イメージ

髙岡氏は、これら機能によりZscaler Zero Trust Exchangeが構成されるとし、企業や組織で利用が本格化するクラウドベースのIT環境のセキュリティ対策支援に当たると述べた。