Cisco SecureのリサーチエンジニアEdmund Brumaghin氏は「Black Hat USA 2021」で、高い収益を得ようとする「big game hunting」(大物狩り)と呼ばれるトレンドの下、ランサムウェア実行犯の用いる戦術がさらに進歩していると述べた。

提供:Cisco Talos

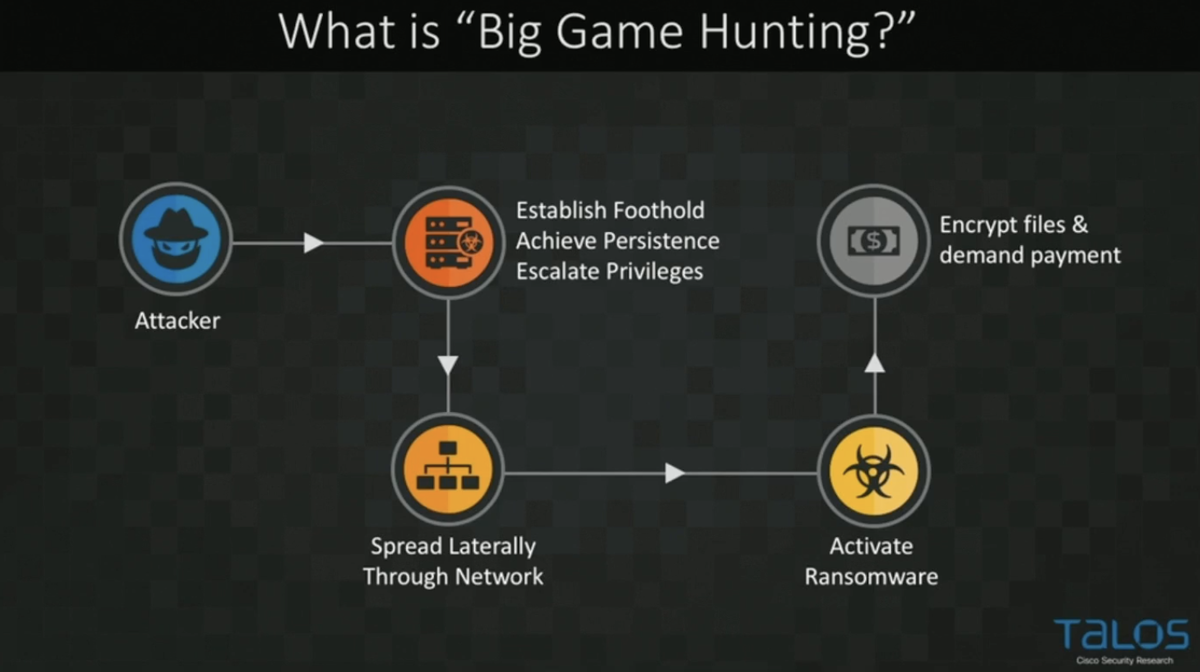

同氏は、こうした大物狩りの潮流が「メインストリーム」になり、サイバー攻撃者らは標的のシステムにすぐにランサムウェアを仕掛けなくなっていると述べた。ランサムウェア「SamSam」を用いた典型的な攻撃などに見られるように、脅威アクターはエンドポイントを通じて最初のアクセスポイントを確保した後、ネットワーク内を水平移動(ラテラルムーブメント)し、できる限り多くのシステムへのアクセスを得ようとすることが多くなっているという。

同氏は、「彼らは自らの統制下に置いた環境を最大限に活用できるようになってはじめて、ランサムウェアを一斉に配備する」と述べ、「これにより、標的となった組織では単一のエンドポイントが侵害されるのではなく、サーバー側インフラの70~80%で同時に業務に支障が生じることになる。その結果、こうした組織は身代金を支払わざるを得ない状況に追い込まれる。攻撃者らはそれをよく理解している」と続けた。

被害者は、システムの統制を失った後、新たな問題に直面する。これが最近になって増加してきている「二重脅迫」(double extortion)だ。攻撃者はネットワーク内に潜伏している間にファイルをあさり、顧客やクライアントの情報のほか、知的財産(IP)といった企業の機密データを盗み出し、それらを販売したり、公開するとして被害者を脅迫する可能性がある。

Brumaghin氏は、「サーバーへのアクセスを回復したければ、身代金を特定の期間内に支払えというだけでなく、その時までに支払いがなければ、すべての機密情報をインターネット上で一般公開し始めると脅すことになる」と述べた。

「ランサムウェア攻撃に、さらなる脅迫が追加される」と同氏が表現するこの戦術は、近年よく見られるようになっており、ランサムウェアの実行犯は、データダンプ目的や被害者とのやり取りのためのポータルとして、ダークウェブと通常のウェブの双方に「漏えいサイト」を作成している場合がある。

同氏によると、これは「非常に強力な組み合わせ」の手法であり、深刻化している。サイバー犯罪者は、初期アクセスブローカー(IAB)を利用することで攻撃の準備段階を省略するようになっている。こういったIABとのやり取りは、ダークウェブ内のフォーラムで個別に行われている。このような中間業者は、VPNの脆弱性を通じて、あるいは盗み出した認証情報から獲得した、システムへの初期アクセス手段を販売している。このため、攻撃者が標的とするネットワークに対するアクセス料金を支払う意志さえあれば、マルウェアの感染に向けた初期作業を省き、時間と労力を節約できるようになる。

また、Ciscoのセキュリティチームは、ランサムウェア「カルテル」の増加が見られると指摘している。情報を共有し、協力して、収益化につながる可能性の高い手法や戦略を見いだすグループだ。

Brumaghin氏は次のようにコメントした。

私たちは、非常に多くの新たな脅威アクターがこのビジネスモデルを導入し始めていることを確認している。新たな脅威アクターの台頭が見られることが続いているため、これは企業が本当に認識する必要があるものとなっている。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。