米Mandiantは12月8日、日本市場での事業展開に関する説明会を開催した。10月にグローバルで「FireEye」製品事業の売却が完了したことに伴うもので、新体制下ではセキュリティインシデントの対応支援、脅威関連情報の分析・配信、コンサルティングおよびテストのサービスビジネスに注力すると表明した。

同社は2004年に設立され、旧体制ではインシデント対応支援、脅威情報の分析・配信、各種コンサルティングのサービスを展開していた。2013年にセキュリティアプライアンスメーカーのFireEyeに買収されて一部門となっていた。だが、2021年10月にFireEyeのセキュリティアプライアンス製品事業がSymphony Technology Groupに売却され、元々のMandiantの事業を中心とする新体制でビジネスを再出発させた。なお、Mandiantから切り離されたFireEyeの製品事業は、同様に事業分離されたMcAfeeの法人向けセキュリティビジネス(McAfee Enterprise)と10月に統合されている。

Mandiant アジア太平洋/日本担当プレジデントのEric Hoh氏

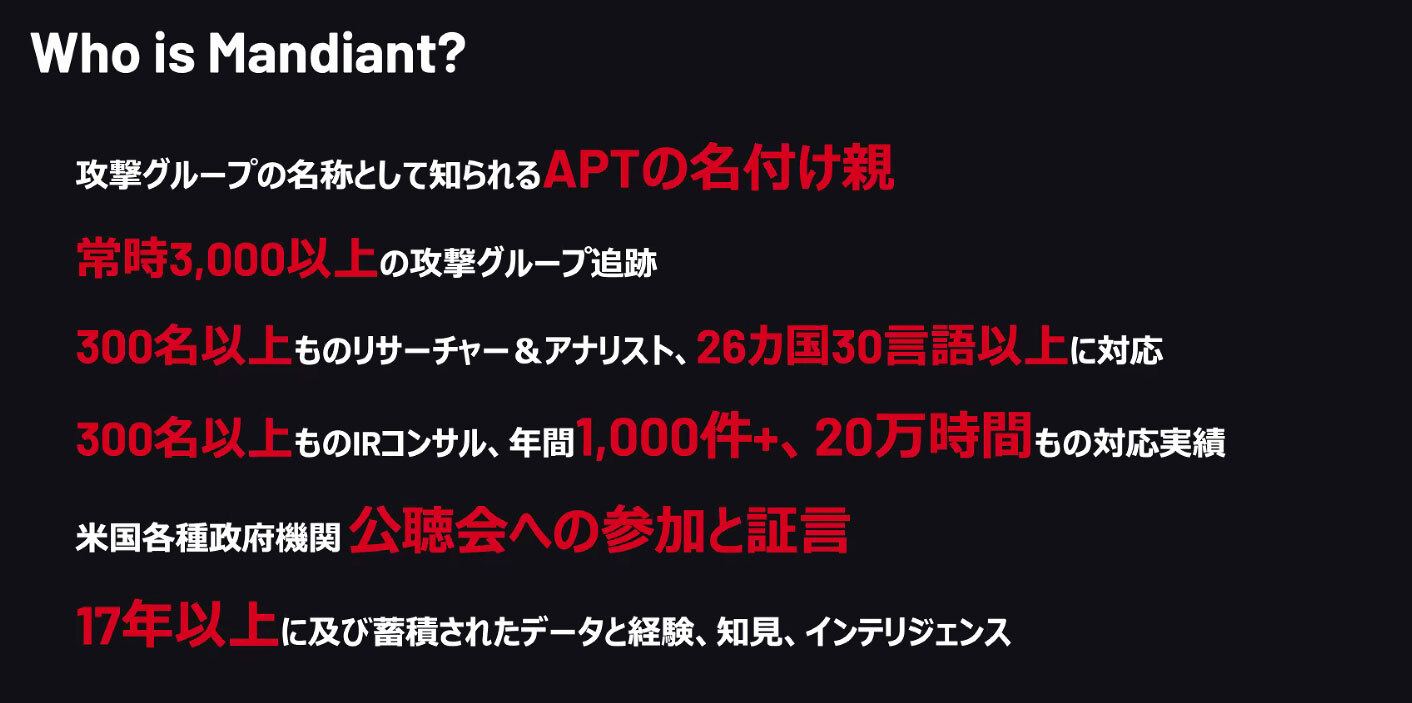

この日会見したアジア太平洋/日本担当プレジデントのEric Hoh氏は、旧体制時代を含め15年以上に渡ってサイバー攻撃者に対抗してきた経験が同社の強みだとアピール。「年間1000件以上のインデントにおいて20万時間以上の対応支援を実行している。これは1年で23年間分に相当する時間になる。3000グループ以上のサイバー攻撃者の常時追跡しており、脅威動向の分析と情報提供やコンサルティング、セキュリティ演習などのサービスを情報システムと産業制御システムの領域で提供している。これを日本市場で発揮し、日本のお客さまのビジネスに影響するサイバーリスクの低減に貢献したい」と表明した。

Hoh氏は、FireEyeの製品事業を切り離したことで、自社ハードウェアのビジネスに縛られないセキュリティサービスビジネスに集中できるようになったと、その意義を説明した。この再編は顧客の要望に基づく施策であり、顧客が持つ既存のセキュリティ対策システムと容易にインテグレーションできるなどのメリットを発揮することが目的であるという。「同様のサービスを他社でも提供しているが、われわれが提供するものを生かしていく上で補完関係になり、顧客が脅威を防ぐためのより良い方法を実現できるだろう」とした。

Mandiantの特徴。最初はFireEyeが製品事業を強化する狙いでMandiantを買収したが、Mandiantのサービスビジネスの比重が高まって立場が逆転。逆にFireEyeの祖業が切り離された格好となる

また、「ファイア・アイ」から改称された日本法人「マンディアント株式会社」で執行役員 マーケティング本部長を務める橋村抄恵子氏が、商品ポートフォリオなどを紹介。「MANDIANT ADVANTAGE」と呼ぶモジュール型のプラットフォームを中心として、顧客がセキュリティ対策で必要とするセキュリティ機能モジュールを選択、組み合わせて導入する。モジュールには、端末やネットワークなどITシステム環境の各所でサイバー攻撃関連の兆候や痕跡を探索するものや、脅威情報の分析やレポートするものがある。

これに、同社の専門家が行うコンサルティングやサイバー攻撃演習などのサービスを組み合わせて提供していく。また、マネージドセキュリティサービス事業者(MSSP)を中心とするパートナー経由でこれらの商品やサービスを提供していく。2022年には、ランサムウェア対策に特化したセキュリティツール「RANSOMWARE DEFENSE VALIDATION」と、サイバー攻撃によるシステムやデータへの侵害を監視するツール「ACTIVE BREACH AND INTEL MONITORING」を発売することにしている。

Mandiantの製品・サービスプラットフォーム

会見では、CISSPソリューションズ・アーキテクトの谷村透氏が、2022年のセキュリティ脅威予測からランサムウェアを取り上げて解説。近年のサイバー攻撃は、サプライチェーン攻撃と呼ばれる企業間取引にまつわる慣習やプロセス、ITシステムなどを突く手法の拡大、脆弱性悪用攻撃、ランサムウェア攻撃が台頭しており、これらが個別ではなく複合的に発生し、増加しているとした。

サイバー攻撃者がランサムウェアを使って被害者を脅迫するまでに、サプライチェーン攻撃や脆弱性悪用攻撃などを既に実行しており、被害者に直接金銭を要求する段階でランサムウェアによるデータの暗号化やインターネット上の暴露といった方法を用いる。谷村氏はこの方法が確立されたことで、攻撃者グループも増え、2022年は被害者が増えるとした。

一方、米国などで政府機関がランサムウェア対策に本腰を入れつつある。その取り組みの中では、被害者の支払う身代金がサイバー攻撃者の活動資金となってさらなる脅威の拡大をもたらす恐れがあることから、身代金を支払う被害組織に罰則を適用することが検討されているという。また、世界的にアジア太平洋地域と日本ではランサムウェアに被害報告が少ないとし、2022年にこの地域で被害報告が増えていくだろうとも予想する。

谷村氏は、こうした事態にも備える意味で、攻撃や被害を受けてから対処するのではなく、同社サービスなどを利用して未然に攻撃や被害を防ぐ率先した対策を講じるべきであると語った。