ファイア・アイは6月9日、年次レポート「FireEye Mandiant M-Trends 2021」の日本語版を公開したことを発表した。今回で12年目となる同レポートは、サイバーセキュリティに関する専門知識と脅威インテリジェンスに関する情報を、Mandiantが2019年10月1日から2020年9月30日の期間に世界各地で行った最新の侵害調査から得られた統計と洞察に基づいてまとめたものになる。

「M-Trends 2021」の概要

執行役副社長 兼 CTO(最高技術責任者)の岩間優仁氏は、今回のレポートの主なポイントとして「侵害検知までにかかる時間」「ますます高度化・巧妙化する攻撃と攻撃グループ」「続く攻撃・防御トレンド」の3点を挙げ、それぞれについて詳細を説明した。

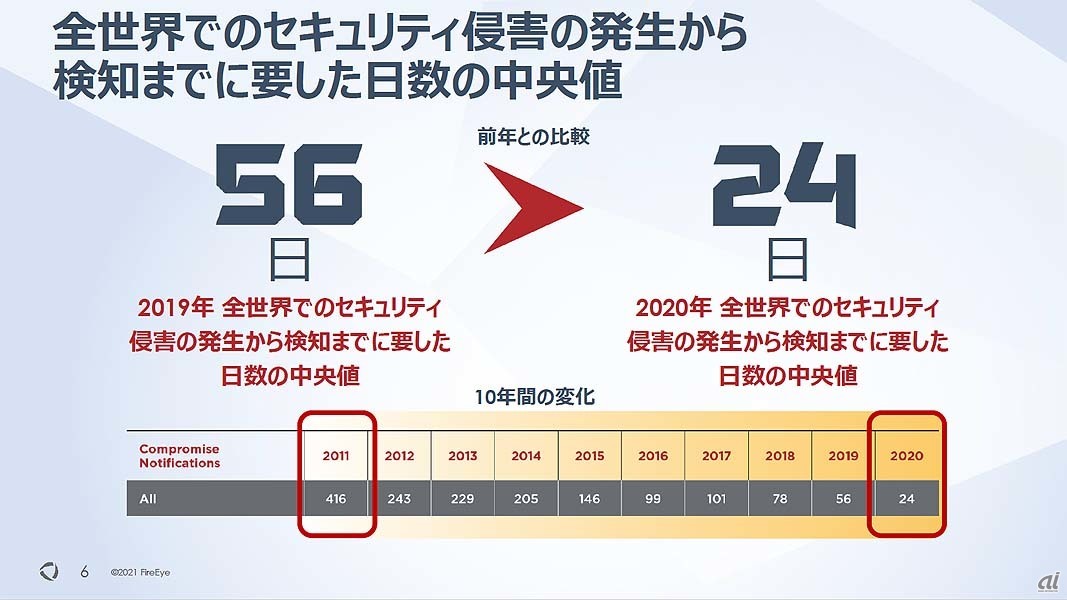

侵害検知までにかかる時間に関しては、全世界でのセキュリティ侵害の発生から検知までに要した日数の中央値を見ると、2011年には416日だったのが2019年には56日、2020年はさらに短縮して24日になっている。

セキュリティ侵害発生から検知までに要した日数の中央値は短縮傾向が続いている

ただし、これは単純に「検知能力の向上」だけが反映された数字ではないことに注意が必要だ。ここで言っている「検知」には、ランサムウェアのように「ファイルシステムが暗号化されてアクセス不能になる」ような明白な被害を生じるような攻撃の場合、この被害発生も「侵害検知」として扱っているためだ。

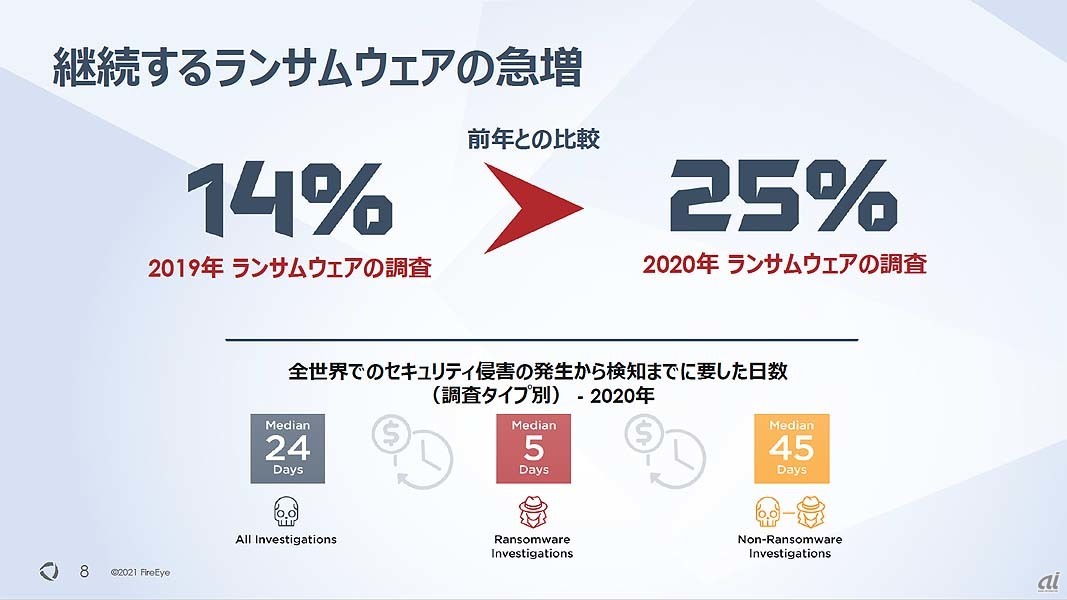

検知までの時間をランサムウェアとそれ以外で比較すると、調査全体での中央値が24日である一方、ランサムウェア調査の場合は5日、それ以外では45日と大きな差がある。組織内に潜伏して情報収集などを続けるタイプの攻撃に関しては検知までに相当の日数を要している一方、ランサムウェアの場合は攻撃者側も迅速に金銭奪取を狙うことからすぐに被害者に対して攻撃成功を明かしてくる傾向があることが分かる。

ランサムウェアがまん延する前は、「侵害発生から検知までに要した日数」の短縮はおおよそ検知能力の向上を意味していたように思われるが、ランサムウェア被害が深刻化することでこのデータの意味も読み取りにくくなってきたようだ。本来は、侵害発生から検知までの時間を短くすることで、攻撃者が具体的な被害を発生させる前の準備段階で発見/対応することで「初期侵害を許したとしても具体的な被害発生は防げた」という状況に持ち込むことが主眼なのだが、その価値はランサムウェアのまん延を受けても変わるところはないので、ユーザー企業が引き続き探知能力の向上に取り組むことに価値があることは変わらないはずだ。

調査対象のうち、ランサムウェア被害の比率は前年の14%から25%に急増している。また、侵害検知までの日数をランサムウェアとそれ以外とで比較すると、ランサムウェアの場合が特に短期であることが明白だが、これはランサムウェアが「誰の目にも明らかな被害を発生させた上で脅迫を行う」という手法だからであり、厳しい見方をすればこのデータには「侵害発生に気づかず、被害発生を許してしまった」数を検知として誤カウントした結果だと見ることもできるだろう

攻撃グループに関しては、同社が新たな攻撃グループとして「FIN11」を特定したことや、最新の攻撃グループであるAPT41の活動が甚大な被害を発生させていることなどが紹介された。FIN11に関しては初期の活動は2016年頃から観測されているものの、独立したグループとして分類するために必要な特徴や手法の詳細な情報収集を行って分類を確定するまでに時間が掛かるという状況も紹介された。なお、このグループは独立国家共同体(CIS)諸国にそれぞれ専門領域を持つメンバーが分散して国際的な分業体制を構築しているようで、サイバー犯罪者の間でも高度な“リモートワーク”体制が確立されつつあるようだ。

新たに命名された攻撃グループ“FIN11”の主な活動拠点

この他、本調査の対象期間外の出来事ではあるが、直近の話題として2020年12月に公表されたSolarWindsサプライチェーン攻撃についても言及された。この攻撃では、まずFireEyeが「『トップクラスの攻撃力を持つ国家に支援を受けた攻撃者』による侵害を受けた」と発表したことで発覚した。同社からは顧客企業の脆弱性診断に使われる「Red Team Tool」が流出したことも発覚し、これが攻撃に悪用される可能性も考えられたことから大きな関心を集めた。

岩間氏は「発覚当初は信用失墜などのダメージもあったが、全貌が明らかになるにつれて多数の著名企業が被害を受けたことや、その中でもFireEyeが真っ先に被害に気づき、詳細を公表したことが評価された」という経緯を紹介した。

なお、今回の説明会とは直接の関連はないものの、同社は6月3日付けでFireEyeの製品事業をSymphony Technology Group(STG)に12億ドルで売却することを発表している。形としては、FireEyeとMandiantが再度分離し、FireEyeがSTG傘下に入ることになる。FireEyeのMandiant買収は2014年1月に発表されたものだが、その後の両社の統合は目立った成果を上げてはいなかったように思われる。

2020年10月に「Mandiant Advantage: Threat Intelligence」の国内提供が発表された際に明かされた社内の組織構成では、FireEyeとMandiantが並列に並び、社内的にはMandiantが独立組織として存続する形に見えていたため、今回の分割はある意味自然な流れだったようにも思われる。発表直後ということで詳細情報は得られず、日本法人が今後どうなるのかについても明確な回答は得られなかったが、国内の製品/サービスのユーザー企業が安心できるだけの情報が早期に公開されることに期待したい。

ファイア・アイ 執行役副社長 兼 CTOの岩間優仁氏