Trellixは3月9日、2022年第4四半期の脅威レポート「The Threat Report:February 2023」について報道説明会を開催した。従来は同社製品から収集した定量的なデータに基づいて分析していたが、今回から「より正確な情報を届けたい」という考えに基づき、定性的データソースとして「ダークウェブなどを解析して得た独自のインテリジェンス」や「ランサムウェア攻撃者グループが使用するリークサイトなどから収集した情報や知見」を加味して公表することになったという。

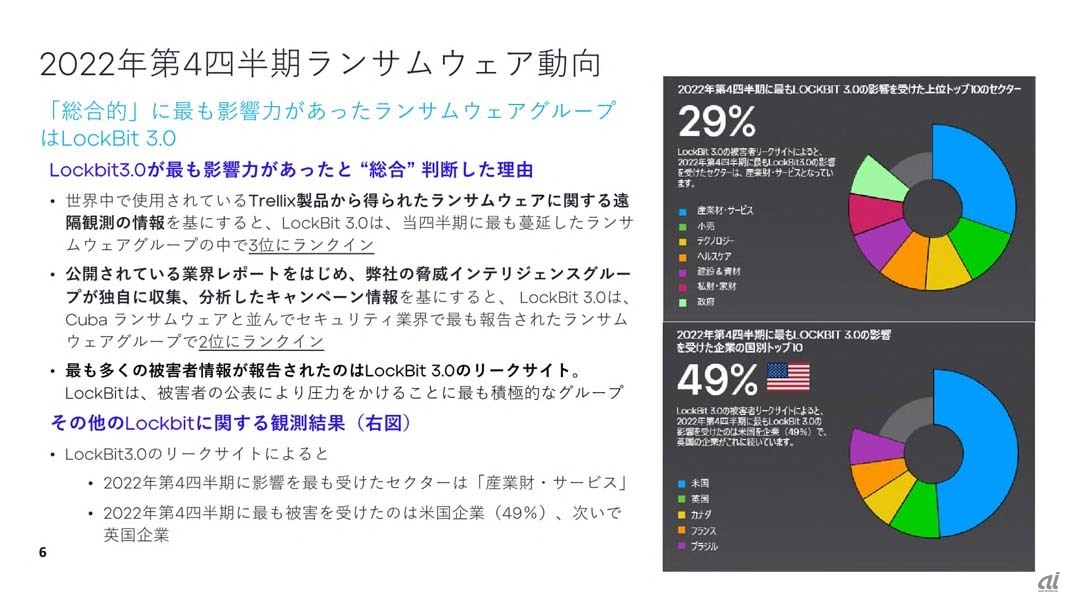

常務執行役 セールスエンジニアリング本部 シニアディレクターの櫻井秀光氏は、これについて「テレメトリーデータ中心のレポートよりも現実に即した脅威動向をお伝えできる」とした。2022年第4四半期に最も影響力があったランサムウェア集団は「LockBit 3.0」だった。これは、前述の定性的データも加え、統合的に分析した結果とのこと。

2022年第4四半期のランサムウェア動向

2022年第4四半期のランサムウェア動向

※クリックすると拡大画像が見られます

例えば、従来の定量的データに基づくと、LockBit 3.0はランサムウェア集団の中で第3位に位置するが、同社の脅威インテリジェンスグループが公開されている業界レポートをはじめ、独自に収集・分析したキャンペーン情報を基にすると「セキュリティ業界で最も報告されたランサムウェア集団」で2位、リークサイトの分析情報では「最も多くの被害者情報が暴露されたランサムウェア集団」に位置付けられるといい、これらの結果から「最も悪質/インパクトを与えたと総合的に判断した」という。

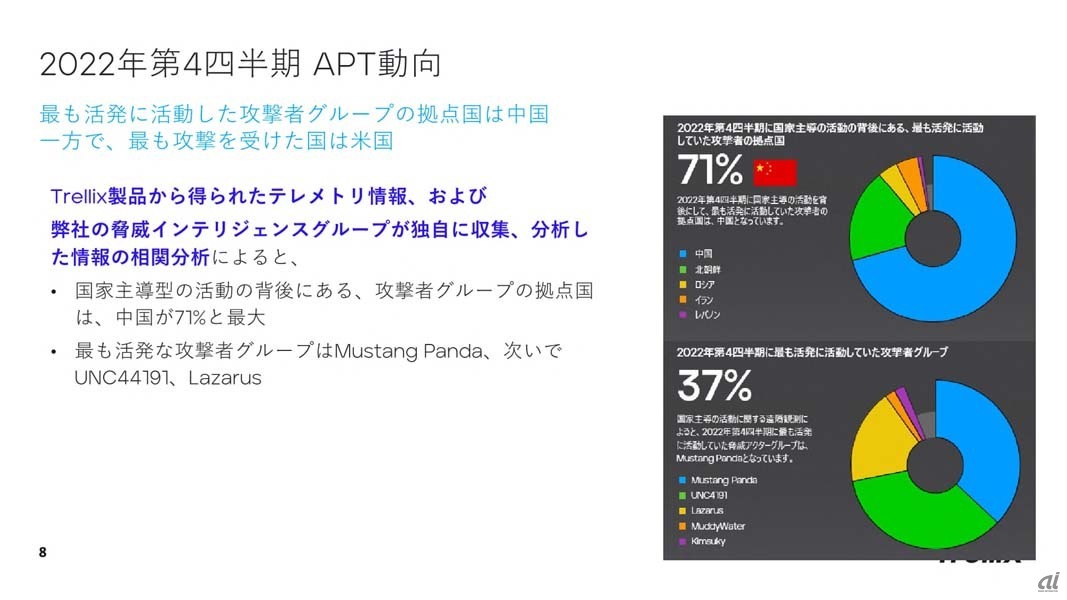

国家主導型攻撃(Advanced Persistent Threat:APT)では、調査期間内で最も活発に活動した攻撃者集団の拠点は中国で、攻撃対象となることが最も多かった国は米国だった。

国家主導型攻撃の動向

国家主導型攻撃の動向

※クリックすると拡大画像が見られます

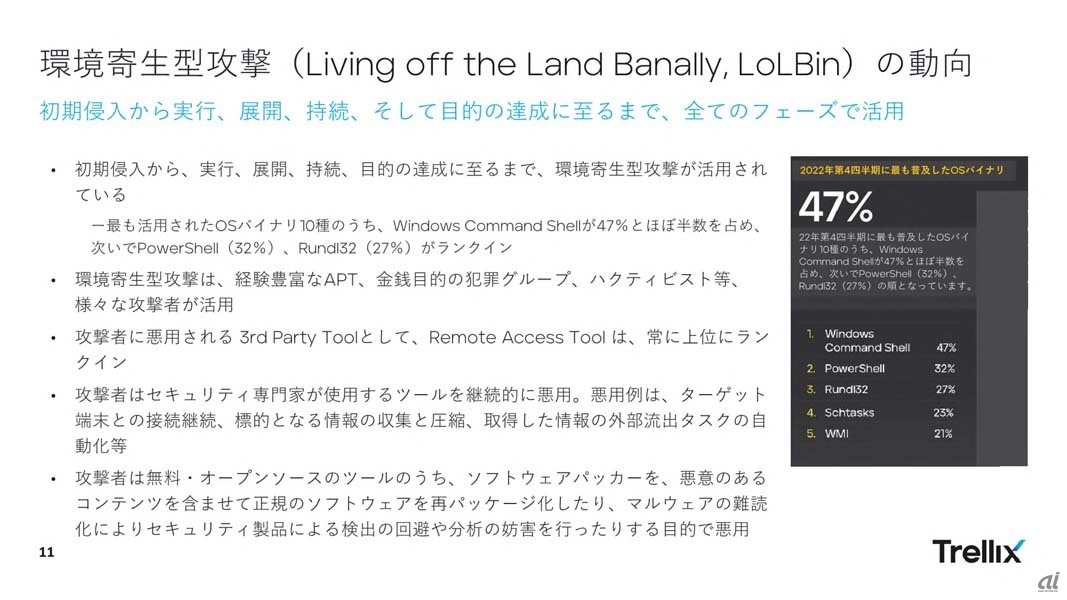

環境寄生型攻撃(Living off the Land Binary:LoLBin)の動向では、「初期侵入から実行、展開、持続、そして目的の達成に至るまで、全てのフェーズで活用されている」という状況。悪用例が多いのはWindowsのOSバイナリーで、「Windows Command Shell」が47%、「PowerShell」が32%、「Rundll32」が27%となっている。また、サードパーティツールではリモートアクセスツールが目立つという。

環境規制型攻撃

環境規制型攻撃

※クリックすると拡大画像が見られます

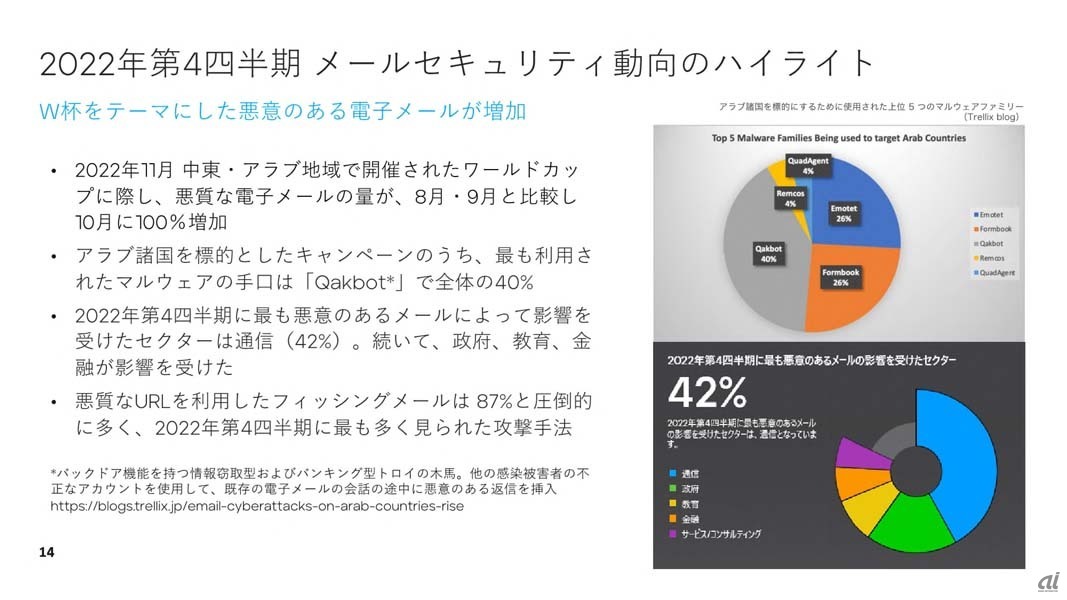

メールセキュリティでは、調査期間中に開催された「2022 FIFAワールドカップ カタール」に関連して、「悪質な電子メールの量が8月、9月と比較して10月には100%増に倍増した」という。また、ビジネスメール詐欺(BEC)では最高経営責任者(CEO)をかたるメールが猛威を振るっているが、こうしたメールの送信元としてフリーメールアドレスが利用される例が82%に達したといい、送信元を確認して自社ドメインなどではないことを確認することが詐欺被害を防ぐことにつながるという。

メールセキュリティの動向

メールセキュリティの動向

※クリックすると拡大画像が見られます

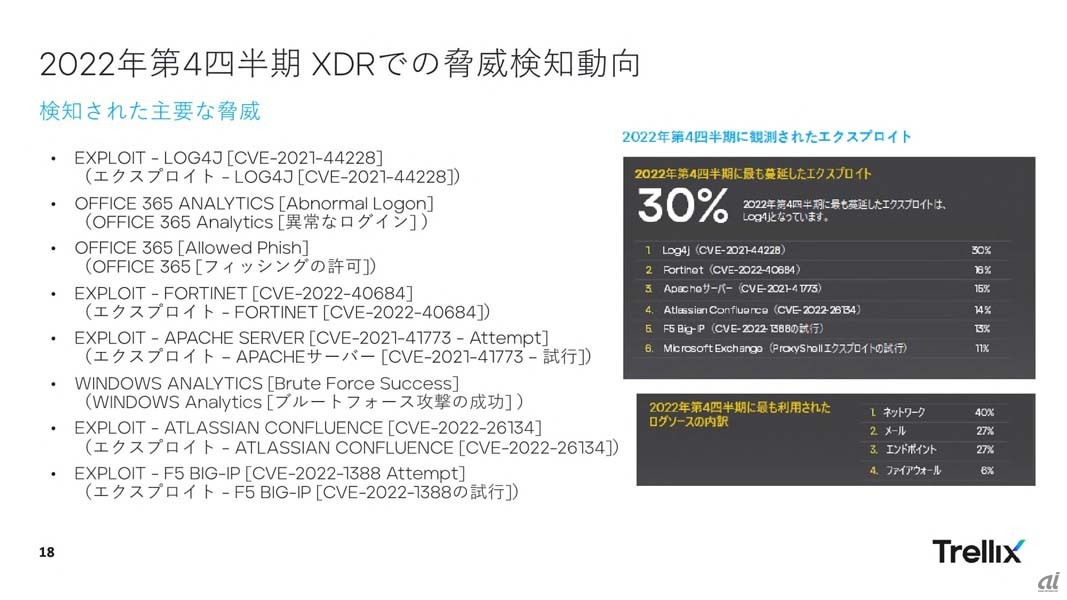

拡張型の脅威検知対応(XDR)による脅威検知では、2021年12月に公表された「Apache Log4j」の脆弱性を突くものが30%に達しており、「既知の脆弱性に対するパッチを適用していないシステムが標的になっている」実態が浮かび上がっている。

XDRでの脅威検知の動向

XDRでの脅威検知の動向

※クリックすると拡大画像が見られます

ユーザー企業に対して深刻な被害をもたらすサイバー攻撃は必ずしも最新の高度な手法とは限らず、むしろベンダーが配布する修正プログラムで確実に防げたはずの既知の脆弱性に対する攻撃が大半を占める。セキュリティパッチをこまめに適用するなどの運用上の工夫で多くの攻撃を防げるという点は改めて意識しておく意味があるだろう。