セキュリティ企業のTrellixは8月4日、2021年1~3月期のセキュリティ脅威動向レポートを発表した。それによれば、主たるランサムウェアの活動が後退傾向にあることが分かったとしている。

Trellix セールスエンジニアリング シニアディレクターの櫻井秀光氏

同日記者会見したセールスエンジニアリング シニアディレクターの櫻井秀光氏によると、1月にランサムウェア犯罪を行う「REvil」グループのメンバーが逮捕されたことで、ランサムウェア被害組織の身代金の支払いが減少したという。主たるランサムウェアファミリーの「Lockbit」では44%、「Conti」では37%、「Cuba」では55%と、それぞれにインフラへのクエリー数が2021年10~12月期よりも減少していた。

この結果について櫻井氏は、主たるランサムウェアファミリーで感染が減少していることを示唆していると解説。ランサムウェア攻撃の主な目的が被害者から金銭を獲得することにあるため、「対策が進み、身代金を支払わないことが犯罪者を弱体化させる有効な対処法になる」とした。

Trellixの分析による2021年1~3月期のランサムウェア動向

ただ、期中にランサムウェアが多く検出された業界は、通信の53%を筆頭に、コンサルティングやITなどの法人向けサービス事業者、メディア、金融、運輸および流通の順に多かった。この傾向はマルウェア全体も同様で、サイバー攻撃者が複数の業界・企業を同時多発的に狙う特徴的な動きだという。

また期中にはサイバー犯罪者グループ「Conti」に関すると見られる内部資料がインターネット上に流出した。セキュリティ各社の分析から、Contiはかねてから指摘されていたようにロシアの諜報組織との関係性が裏付けられたとし、同グループがロシア側に忠実であることや、ロシアの諜報組織がContiにさまざまな指示を行っていたことが明るみなった。

2021年4~6月期にはContiのサイバー攻撃インフラが解体された。ただし、Contiの主要メンバーらが拘束されてはおらず、櫻井氏はConti側が今後インフラを再構築して活動を再開させる可能性があると指摘し、「金銭の獲得や支援国家の意思を受けた攻撃を引き続き実行すると見られ、Contiが用いる戦術や手法、技術などを理解して事前に備える必要がある」と解説した。

この他には、OSなどに標準搭載されている正規ツールを悪用する「環境寄生型」と呼ばれる攻撃も引き続き活発だった。期中に頻繁に使用されたツールは、「Windows Command Shell」が41.9%、「PowerShell」が37.14%、「Remote Access Tool」が20.48%だった。環境寄生型を用いるのは、「APT41」(39%)や「Gamaredon Group」(39%)、「APT35」(33%)といった攻撃者になるという。

Trellixは、旧McAfeeの法人向け事業部門と旧FireEyeのセキュリティ機器部門の統合で発足しており、今回の発表では旧FireEyeが担っていたメールセキュリティ領域の動向も紹介された。

櫻井氏によると、攻撃者にとってメールが標的のコンピューターへまず侵入するための主な手段になる。現在でも同社セキュリティ製品で検知される悪質なメールの大半に、フィシングサイトへの誘導やマルウェアダウンロードのためのURLが記載されており、URLだけなく悪質なファイルを添付して送り付けるケースも依然として少なくない。同社が検知した悪質な添付ファイルは、リッチテキスト(RTF)が50.76%で最も多く、Office関連が31.25%、Object Linking and Embedding(OLE)が17.99%と続いた。

また、正規ユーザーになりすましてクラウドサービス上で不正行為をするために、認証情報(クレデンシャル)を盗む目的でもメールによるフィッシングが多用されている。櫻井氏は、こうした手法ではメール内のURLから誘導される偽サイトの多くが「HTTPS」の暗号化通信を導入していると指摘した。従来のメールセキュリティ対策では、暗号化通信の中身を復号して検査することが難しい(機能が対応していない、処理負荷による運用支障で機能が使われていない、などの理由が考えられる)としている。

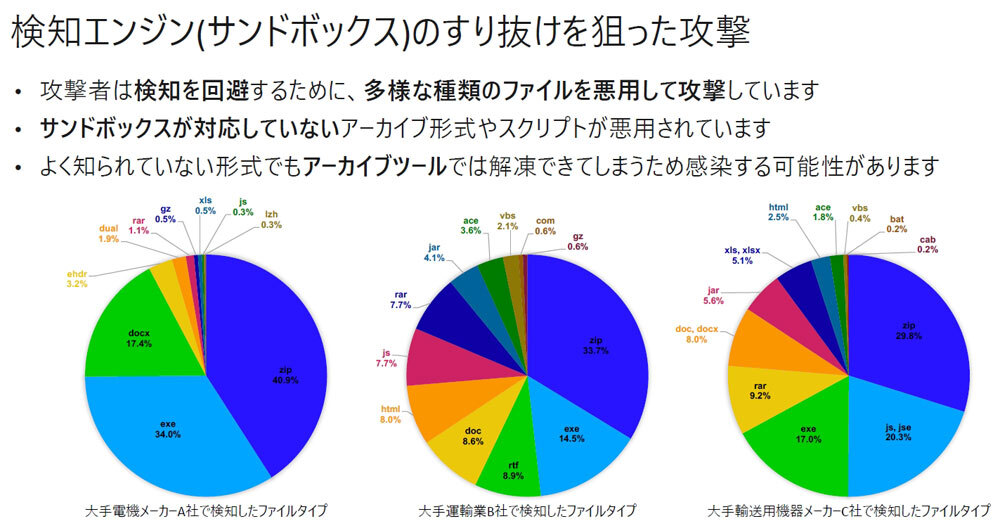

不審なメールやファイルなどがユーザーの手元に到達する前に「サンドボックス」と呼ばれる仮想コンピューター空間で実行することで悪性を検知する対策についても、攻撃者側はサンドボックスが対応していないアーカイブ形式やスクリプトを用いて検知を回避するようになってきているという。

サンドボックスを回避する攻撃者の動向

このようにメールを悪用するサイバー攻撃手法は高度化しており、櫻井氏は、URLのクリックから誘導されるウェブサイトの状態までも詳細に解析して悪性かどうかを判断する対策技術や、不審なファイルを実行することで具体的にどのような流れで攻撃が行われるかを分析する動的解析技術などを活用することが重要だとした。

ビジネスシーンではメールによるコミュニケーションが今も中心であるだけに、「メールが脅威の主要な侵入口であり、メールセキュリティ対策を強く意識していただきたい」と述べている。