Tenable Network Security Japanは3月15日、2022年のセキュリティ動向について分析した「Tenable 脅威状況レポート(2022年)」を発表した。脆弱(ぜいじゃく)性対応の遅れやシステムの設定ミスなどが、システムへの侵害や情報漏えいなどの大きな要因だと指摘している。

Tenable シニアスタッフリサーチエンジニアのSatnam Narang氏

同日行われた記者説明会では、米Tenable シニアスタッフリサーチエンジニアのSatnam Narang氏が、報告書での要点として下記の5つを挙げて、それぞれについて解説した。

要点1.サイバー攻撃では既知の脆弱性の悪用が多い

Narang氏によれば、2022年に観測されたサイバー攻撃で悪用される脆弱性は、2017~2021年に発覚、情報公開された既知のものが最も多い。これは、脆弱性を修正するパッチの適用が遅れているなどの不十分な脆弱性管理になる。

例えば、2023年2月には「VMware ESXi」の既知の脆弱性(2021年2月23日に情報公開されたOpenSLPヒープオーバーフローの脆弱性)を悪用するランサムウェア攻撃が発覚し、「われわれの調査で、攻撃発覚時にパッチ適用済みの組織は34%、発覚から10日後で87%にまで上昇した。だが現在も13%は適用していない」(Narang氏)という状況だ。

他方で、パッチが提供されていない状況の脆弱性(ゼロデイ脆弱性)を悪用する攻撃は、2021年の83.0%から5.8ポイント減少し、2022年は77.2%になった。「ただし、ゼロデイ脆弱性の情報は、それが広まると、悪用する攻撃者も増えることになる」とNarang氏は指摘する。

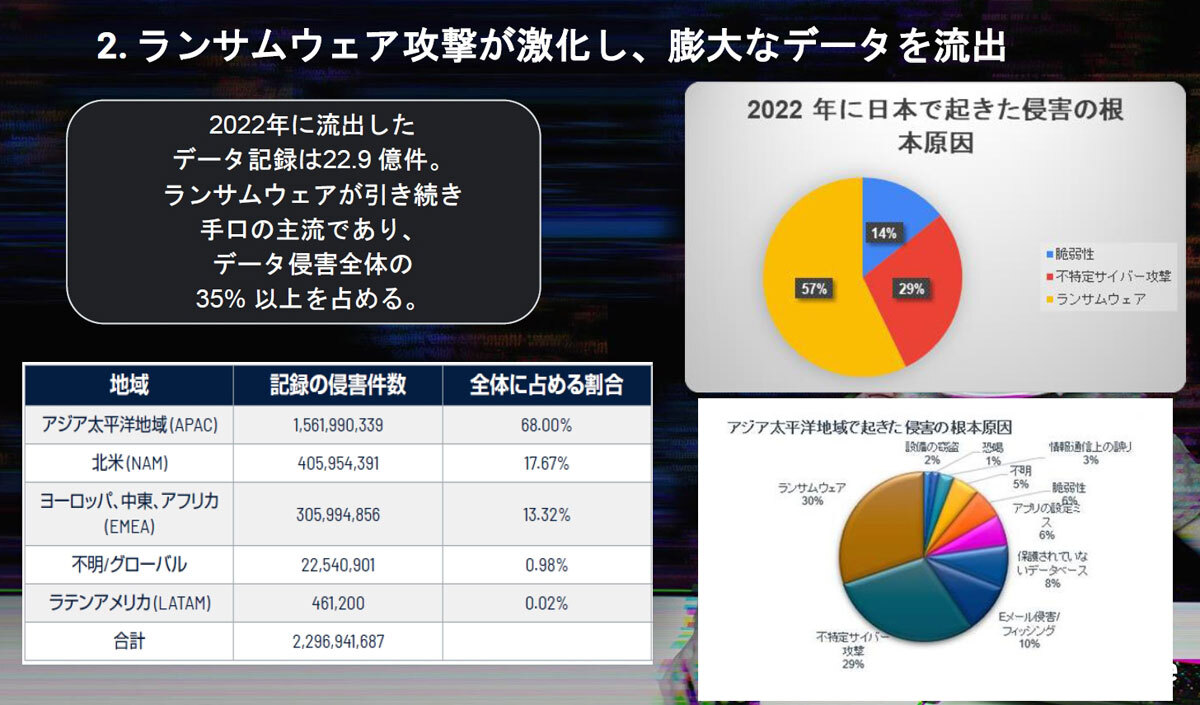

要点2.ランサムウェア攻撃の激化で膨大なデータが流出

2022年に外部流出したデータは22.9億件に上る。地域別の割合では、アジア太平洋が68%で最多を占めた。アジア太平洋における根本的な原因の最多はランサムウェアの30%、次いで不特定なサイバー攻撃の29%だった。日本における根本的な原因の最多もランサムウェアで、57%を占めた。

Narang氏は、「一部にランサムウェアの脅威が後退しているとの指摘がなされているが、当社の観測では、ランサムウェアを使用する攻撃が衰えているとは言えない。(攻撃者が金銭を得るために)ランサムウェアが効果的な手段となっている」と警鐘を鳴らしている。

データ流出と根本的な原因の状況

データ流出と根本的な原因の状況

※クリックすると拡大画像が見られます

要点3.クラウドサービス事業者でも起きる設定ミス

同社の調査では、2022年のデータ侵害の3%は、データベースのセキュリティ対策が不適切だったことで発生した。その規模は約8億件になるという。Narang氏は、2022年秋に大手のクラウドサービスにおいて、クラウドサービス事業者の設定不備により大量の顧客情報を格納したクラウドサービスへアクセスできしてしまえる状況が発生した例を挙げ、「クラウドサービス事業者ですら設定ミスにより問題を起こしてしまうので、ユーザーも細心の注意が必要」と指摘する。

またクラウドサービスでは、事業者側がユーザーに通知することなく脆弱性を修正することが多いとする。「クラウド環境の脆弱性に対してCVE(共通脆弱性識別子)が割り振られず、周知されることなく事業者が修正する。今後もクラウドの利用が広まるとすれば、ユーザーはCSPM(クラウドセキュリティ設定管理のソリューション)などを活用すべき」とNarang氏。クラウドサービスは基本的に、サービス提供基盤(インフラ)領域の問題に提供者側が対処し、アプリケーションやデータなどの領域の問題にはユーザー側が対応する「責任共有モデル」の考え方が適用される。この考え方に沿ったセキュリティ対策の運用をユーザーがきちんと理解しておくべきであるようだ。