「ゼロトラスト」は、セキュリティー実装上のコンセプトなので、何か単一の技術や製品を採用することで実現するものではない。だが、組織の情報通信(以下、ICT)基盤をゼロトラスト型に移行する上で中心となる技術は幾つかある。特に、前回紹介したような攻撃者が行う「ラテラルムーブメントを防ぐ」という観点からゼロトラストを考えるケースが多く、さらにクラウド、モバイルなどの分散型ICT基盤への移行と併せて考えるというのが主だ。

そこで、今回は主要な3つの技術である「マイクロセグメンテーション」「ソフトウェア定義境界」「ID認識型プロキシー」を紹介する。ID認識型プロキシーは、前回の記事で最後に触れているが、そのメリットを他の技術とも比較するため今回も最後に記載する。

マイクロセグメンテーション

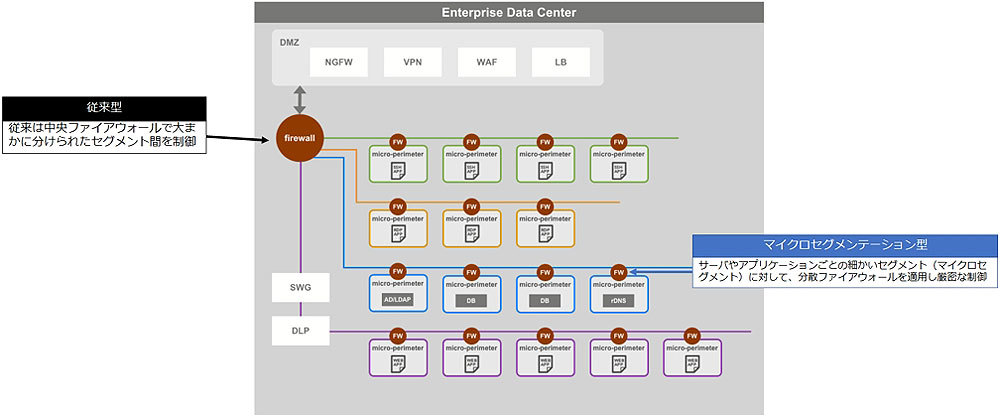

これは、ネットワークを小さな論理セグメント(マイクロセグメント)に分割して、セグメント間に仮想的なファイアウォールを配置する技術である。通常のセグメントには複数のサーバー端末が配置されているが、マイクロセグメントはサーバーごとに専用のファイアウォールを置くようなイメージだ。

通常、これは物理(アプライアンス)ファイアウォールではなく、仮想基盤上に導入されるソフトウェアのファイアウォールによって実現される。これにより、許可されたエンドポイントだけがマイクロセグメント内のアプリケーションやデータにアクセスできる。例えば、人事部門関連のアプリケーションサーバーだけが、人事データベースのサーバーにアクセスできるように制御するといった管理が可能になる。

特定のユーザー、デバイス、アプリケーションだけを許可する独自のルールセットを集中管理して、きめ細かく制御できる。マイクロセグメンテーションは、従来の境界型セキュリティーの中にあるサーバーファームの保護をさらに強化するような手法といえる。これまでも、VLAN、ルーター、ファイアウォール、ネットワークアクセスコントロールおよびアクセス制御リスト(ACL)を使ってセグメント間の通信を保護してきたが、マイクロセグメンテーションでは、この粒度をより細かくして厳密に管理する手法になる。

マイクロセグメント化されたデータセンター

マイクロセグメント化されたデータセンター

※クリックすると拡大画像が見られます

マイクロセグメント間の通信は、最小権限で許可される。つまり、基本的にはブロックされ、本当に必要なアプリケーション通信だけが流れることを許可される。これにより、同じネットワーク上にあるサーバー間であっても不必要な通信はさせない。ラテラルムーブメントや、マルウェア拡散を防ぐ直接的かつ有効な手段だ。しかし、これでゼロトラストを実現するには2つ課題がある。

1つは運用負荷の問題だ。動的に変化するICT基盤でマイクロセグメンテーションを維持することは、作業量がとてつもなく多い。日々新しいアプリケーション、ネットワーク、ユーザー、デバイスが配置されるにつれて、この最新のセキュリティーポリシーを維持していくことは難しい。それ以前に、初期実装もかなりハードルが高い。「誰が何にアクセスすべきで、最低限必要なアクセスとは何か?」――この問いに答えるには、組織内の膨大で複雑なネットワーク、ワークフロー、ユーザー、位置情報、IDおよびアクセス設定に関して洗い出すことが求められる。そして、その可視性をタイムリーにアクセスポリシーへと変換し、実装する必要がある。

もう1つは、マルチクラウドとモバイルによるワークロード分散の問題だ。自社データセンターにLANからアクセスするのであれば、全てマイクロセグメント化できるかもしれない。だが、今は複数のデータセンターとクラウド環境上のさまざまなアプリケーションに対して、自宅、空港、カフェなどからアクセスしてくるさまざまなユーザーがいる。さらに、ビジネスの変化に伴って従業員や協力会社が組織に参加したり退職したりするなど、ユーザーの移動が激しくなっている。

こうした課題はあるものの、サーバー間の通信をきめ細かに制御するという点から、マイクロセグメンテーションのメリットはかなり厳密な管理ができることだ。「内部からのアクセスを信用しない」というゼロトラストのコンセプトには合っている。