前回は、セキュリティの考え方が「信頼し、必要な検証だけする」から「信頼せず、全て検証する」という「ゼロトラスト」に移りつつある状況を解説した。今回は、このゼロトラストの必要性を感じ、既に実践している組織の例を紹介する。

ゼロトラストの開拓者--21世紀フォックス

米21st Century Fox(21世紀フォックス)は、ゼロトラストの先進的な開拓者だ。ロサンゼルスにフィルムスタジオを持ち、映画、ライブ、スポーツ、ニュースなどさまざまなコンテンツを作り出すメディア企業として世界中に知られる。同社の最高情報セキュリティ責任者(CISO)を務めるMelody Hildebrandt氏は、2018年にカリフォルニア州サンタクララで行われたカンファレンス「Enigma」で講演し、セキュリティは経営上非常に重要な課題であると語った。なぜなら「メディア企業は、非常に価値のあるデータを持ち、攻撃者から“おいしい”ターゲットに見られている」とのことだ。

例えば、2017年に公開された「猿の惑星」は1億5000万ドル(約150億円)の予算を使い、2年間の時間を費やして制作された。このような価値の高い資産がデータとして保管されている以上、それを守るためのセキュリティは重要な経営課題だ。もし、彼らの貴重な映像データが盗まれ、身代金やゆすりの対象になってしまったり、海賊版として流出してしまったりすれば、膨大な損失を被り、企業評価を著しくおとしめるリスクになり得る。

Enigmaでのセッション「Being Creative, Securely」より引用

特筆すべき点は、同社のサプライチェーンである。映像制作のために、世界中で非常に多くの企業と協業している。作品を制作、宣伝し、配給して利益を得るために、企画、撮影、編集、音声や配信などさまざまな業務に従事する多くの人々が連携しなければならない。その上、撮影はカナダ、編集はニュージーランド、制作後のプロモーションはロサンゼルスというように、世界中で連携して行われている。数百を超える組織が関わり効率良く仕事を進めていくためには、アプリケーションとデータを共有して協業していくことが必要だ。Melody氏は、「200以上の協力会社が自社のリソースにVPNでアクセスしてくる中ではゼロトラストに進まざるを得ない」と語っている。

ゼロトラストの話では、VPNの話が良く出てくる。それはデータセンター経由での通信、つまりハブ&スポーク型のネットワークを前提として広まったVPNが、昨今の分散型のネットワークには合わなくなってきているからだ。より率直に言うと、不用意なVPNの利用はリスクと見なされる。

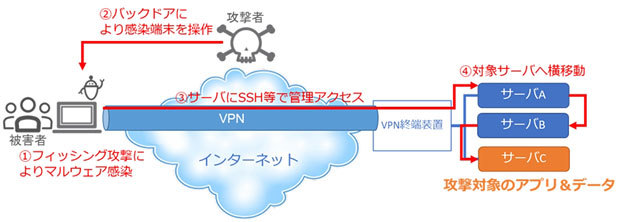

リモートアクセス技術として最も長く多く使われているVPNは、企業のプライベートネットワークに外部から手軽に接続することを可能にした。20年以上使われている安定した技術だが、今の分散した世界にはリスクが高過ぎる。ゼロトラストで言うような認証と認可の制御が弱い上に、ネットワークへの外部からの接続を許可してしまうからだ。

VPNを用いた際のネットワーク接続

200以上の協力会社とその先にいる数千超の関係者をネットワークに接続させれば、その脅威は巨大になる。そのため、VPNと組み合わせてユーザー認証、アプリケーション認可の機能が必要になる。堀と城の時代にはそれが可能だった。堀、つまりデータセンターの境界に接続が集中するからだ。しかし、この分散の時代にはそれが不可能であり、物理的にどこから接続しても、認証と認可を求めるゼロトラストモデルにするための新たな仕組みが必要となる。

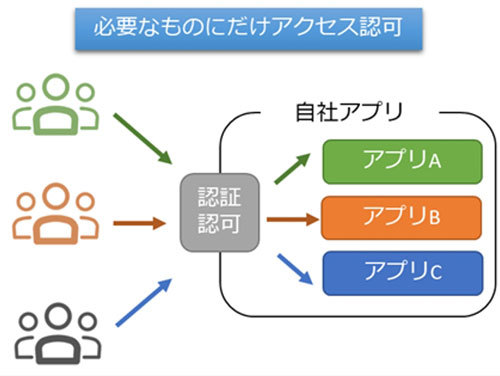

ゼロトラストモデルを実現するネットワーク接続

また、同氏の講演内ではフィッシング攻撃への対策の重要性も語られていた。万一従業員や協力会社の社員がフィッシング攻撃に遭い、エクスプロイトやマルウェアに晒されれば、端末が攻撃者によって不正に操作されてしまう。ここでVPNが利用されていれば、一気に自社のネットワークに入られてしまうだろう。そこから攻撃者は、さまざまな端末を移動して目的とするデータを狙う行動「ラテラルムーブメント(水平移動)」に入る。ネットワークへのリモート接続を手軽に構築できるVPNは広く利用されているが、ゼロトラストの考え方との親和性は極めて低い。

VPNによる接続とラテラルムーブメントのイメージ

Melody氏は、最後に「(端末の)権限をできるだけ少なくしてリスクを減らしたい」と語っている。これは認可の手法で使われる「最小権限」というアプローチだが、ゼロトラストのコンセプトである「信頼せず、全て検証する」と合致する。これまで広く使われてきた信頼されたネットワークから、ゼロトラストへ移行する同社の取り組みは今後も注目される。

アカマイ・テクノロジーズのケース

もう1つの事例として、筆者の所属するアカマイ・テクノロジーズ(アカマイ)のケースを紹介したい。当社では約7000人が世界130カ国でクラウドサービスを提供している。アカマイのビジネスは、世界中に分散するコンピューティング基盤を保持し、そこでCDN(コンテンツ配信ネットワーク)とセキュリティサービスの提供になる。

この大規模なサービス基盤に24万台超のサーバがあり、サービスを維持していくためには、多くの社外関係者などとの協業が必要になる。先に紹介した21世紀フォックスと同様、ネットワークを開放するとリスクが高い。社内に価値の高い情報を多く保持しているからだ。先進技術を売り物にするという性質上、情報の盗難を防いでビジネスを守っていく必要がある。

特に2010年以降は、その意識が顕著になった。この年に「オーロラ作戦」と呼ばれるサイバー攻撃活動が行われ、Googleなど20以上の組織が被害を受けたからだ。アカマイもその被害に遭い、ドメイン管理者のアカウントが盗まれてしまった。幸いにもその時は、攻撃者が目当てのデータに到達せず、実質的な被害は出なかった。しかし、それを契機にゼロトラストを採り入れてセキュアなICT基盤を構築し、他社との協業を加速させている。

特に「ID認識型プロキシ(Identity Aware Proxy)」と呼ばれる仕組みを中心に据え、認証・認可を強化している。これは、アプリケーションやユーザーの場所を問わず、無理のない方法でアクセスさせる仕組みだ。アカマイのID認識型プロキシは、EAA(Enterprise Application Access)という製品として顧客にもサービスを提供している。

EAAのワークフローは、運用上非常にシンプルかつ安全である。この仕組みの最大の利点は、ユーザーとアプリケーションが直接ネットワーク通信を行わないことだ。下図の通り、アプリケーションに触れられるのは「Akamai Connector」のみとなる。ユーザーはあくまでID認識型プロキシにアクセスしているだけであり、この仕組みがラテラルムーブメントのリスクを排除する。

また、ユーザーが必ずEAAを介してアプリケーションにアクセスするので、そこで一元的な認証・認可を管理できる。ユーザーは不要なアプリケーションを利用することは許可されない権限管理が実現される。これがID認識型プロキシと呼ばれる理由だ。

アカマイは、この仕組みをインターネット上の分散コンピューティング基盤上に構築しているため、ユーザーがリモートーワーカーであってもどこからでもアクセスできる。そして、アプリケーションもデータセンター、IaaS、SaaSと分散している環境に適している。

分散するユーザーとアプリケーションを効率的に接続するアカマイのID認識型プロキシ

アカマイは、自らゼロトラストのユーザーとして、このID認識型プロキシへの全社的な移行を進めている。ゼロトラストはこれだけで実現するわけではないが、従来型のICT基盤から脱却する大きな一歩になる。最高セキュリティ責任者(CSO)であるAndy Ellisは、「セキュリティ業界では変化は頻繁に起こる。そして、変化を前向きに受け入れることがビジネスの成長の鍵だ」と述べている。

いずれもセキュリティ環境の変化を受け入れながら、新たな対策を行う事例として紹介した。それは受動的な守りのセキュリティではなく、ビジネスを成長させるための、いわば“攻め”のセキュリティであり、その核となるコンセプトが「ゼロトラスト」というわけだ。

- 金子春信

- アカマイ・テクノロジーズ合同会社 エンタープライズセキュリティ APJ地域シニアプロダクトマーケティングマネージャ

- 15年間にわたりITインフラストラクチャ業界でシステムエンジニア、事業開発、プロダクトマーケティングに従事。SEとしてキャリアをスタートし、リコーテクノシステムズ、ネットワンシステムズで金融、製造を中心とする大企業顧客に対するネットワーク、セキュリティ、コラボレーションのシステムを多数提供。2012~2015年、米国シリコンバレーのNet One Systems USAのビジネスデベロップメントマネージャとして、セキュリティやクラウド関連などのスタートアップと協業した事業開発を担当。2018年より現職。