CrowdStrike Japanは11月20日、「2019年度版 グローバルセキュリティ意識調査」に関するプレス向け説明会を開催した。同調査は米CrowdStrikeが独立系調査会社に委託して実施したもので、米国、カナダ、英国、メキシコ、中東、オーストラリア、ドイツ、日本、フランス、インド、シンガポールの主要な業界のIT関連部門の意志決定者およびITセキュリティ担当者1900人を対象とした聞き取り調査で、日本の調査対象者は100人。

調査結果によると、「日本の組織でサイバーインシデントの検知、トリアージ、調査、および封じ込めのプロセスに掛かる時間は合計223時間となり、グローバル平均(162時間)の約1.4倍(138%)という結果」となったという。

まず概要紹介を行った同社 ジャパン・カントリー・マネージャーの河合哲也氏は今回の調査の主要テーマの1つが「スピード」だったと明かし、「侵入をいち早く検知し、状況の調査を行って対応する、一連のプロセスをいかに迅速に実行できるかが重要」だと指摘した。

CrowdStrike Japan ジャパン・カントリー・マネージャーの河合哲也氏

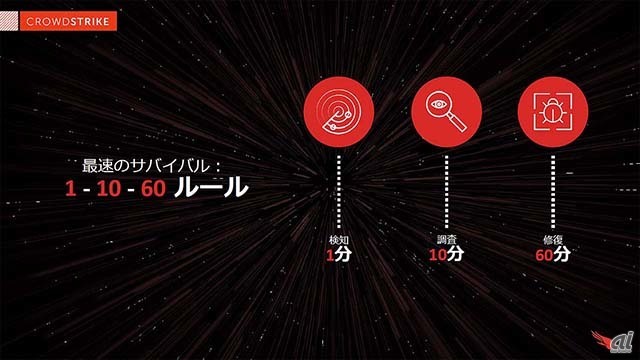

続いて、調査結果の詳細について説明を行った米CrowdStrike テクノロジー・ストラテジー担当バイスプレジデントのMichael Sentonas氏は、「業界のベストプラクティス」として“1-10-60ルール”を紹介した。これは、「検知に1分、調査に10分、修復/封じ込めに60分」で対応できれば、ネットワーク内への不正侵入を許したとしても、その後の情報漏えいなどの実被害が生じる前に防御することが可能だというもの。

米CrowdStrike テクノロジー・ストラテジー担当バイスプレジデント Michael Sentonas氏

同社によるインサイトでは、「最初のシステムに侵入してからネットワーク上の他のシステムへと水平移動するまでの時間=ブレイクアウトタイム」に注目した調査結果を公表しており、それによれば既知のサイバー攻撃者グループの中でも最速と目されるロシアの攻撃者の場合、ブレイクアウトタイムは「19分以内」とされる。つまり、侵入された時点から19分以内に封じ込めまで実施できなければ何らかの被害が生じる可能性が高まるということであり、時間との闘いという実情が見えてくるだろう。

1-10-60ルールの概要。侵入後1分以内に検知、10分以内に調査を完了し、60分以内に修復を完了すれば被害発生を防ぐことが可能、という意味になる

とはいえ、実際にはグローバルで「検知に120時間、トリアージ(影響度分析)に5時間、調査に6時間、封じ込めに31時間」を要しており、総計では162時間となっている。一方の日本は「検知に165時間、トリアージに8時間、調査に7時間、封じ込めに43時間」で、総計では223時間となっている。特に検知に要する時間がグローバル比でも長く、“気付いた時点で既にブレイクアウト済”という状況になっている可能性が高い。検知時間を短縮し、侵入された場合に即座に反応できるような体制作りが急務となると言えるだろう。

同氏は、従来型のオンプレミスでの拠点防御の態勢では、移動中のエグゼグティブが利用している端末やクラウド上のリソースなど、散在する多数のエンドポイントに対して包括的な保護を行うだけのスケーラビリティーが確保できないため、クラウドネイティブアーキテクチャーに基づく保護ソリューションの導入が必要だとし、さらにEDR(EndPoint Detection and Response)や脅威インテリジェンスサービスの活用によって迅速な分析を行うことが重要だとした。

調査結果から見た、1-10-60ルールと現実との乖離。1-10-60ルールでは「検知」「調査」「修復」の3ステップで表記している一方、こちらの結果報告では「検知(detect)」「影響度分析(triage)」「調査(investigate)」「封じ込め(contain)」の4ステップで表記しており、不統一が見られるものの、1-10-60ルールの趣旨としては「triage+investigateで10分」という意図だと見てよいだろう。グローバルと比べて日本は時間を要しているが、特に初動段階の「検知」の遅れが響いている