BlackBerryは4月23日、先に発表した「BlackBerryCylance脅威レポート2020」のオンライン説明会を行った。依然として電子メールを経由したサイバー攻撃が多い一方で、ランサムウェアについては、インターネット上で不正プログラムの生成を代行する不正なサービスにより、簡単に作成される動きもあるという。業種としては、小売業やソフトウェアベンダーが狙われるというのが最近のトレンドのようだ。

BlackBerry 脅威解析チーム アジア太平洋地域マネージャーの本城信輔氏

「BlackBerryCylance脅威レポート2020」は、BlackBerryが2019年2月に買収したセキュリティ企業CylanceのCylance Researchが手掛けるサイバー空間の脅威についての年次分析レポートになる。説明を行った脅威解析チーム アジア太平洋地域マネージャーの本城信輔氏は、2019年の全体トレンドとして、「フィッシング、ランサムウェア、コインマイナーの3つの攻撃が増加している」と報告した。全て金銭を目的としたものだが、細かく見ると違いはある。

「相変わらず多い」というフィッシングについては、銀行からのメールを見せかけたもの、「スピアフィッシング」と言われる標的型攻撃の2種類があり、実際に企業などのシステム環境への攻撃者の侵入に成功した侵害事件の3割以上がフィッシングを用いていたという調査もあるという。

「メールは依然として攻撃の大きな経路になっている」と本城氏は話し、対策としてユーザーの意識向上や教育の重要性に触れながらも、攻撃側も洗練されていることから「感染を前提に被害を緩和することが必要」とした。

ランサムウェアでは、「ランサムウェア・アズ・ア・サービス(RaaS)」という動向を紹介した。これは、不正サイトで必要な項目を入力すると、すぐにランサムウェアが生成されるもので、これを使ってランサムウェア攻撃を行った人物が被害者から身代金を得た場合に、ランサムウェア作成者とその金額を共有するという。

コインマイナーは、ユーザーのマシンに不正なプログラムを感染させ、仮想通貨のマイニング(発掘)を行うもの。RaaSのような犯罪エコシステムが不要で、個人でもできることやユーザーが感染に気がついにくいこと、ランサムウェアと違ってわずかだが収益を得られることなどが特徴だとする。

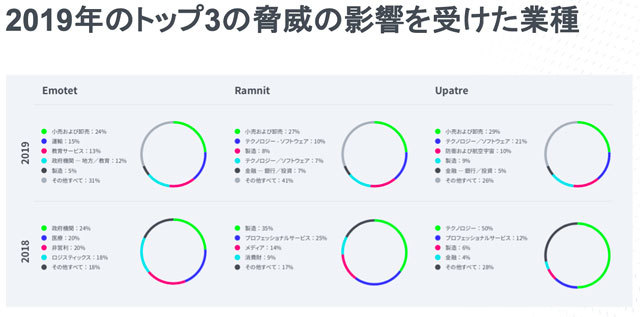

本城氏は、これらの攻撃手法を用いて頻繁に狙われる業種に、小売業やショッピングサイトを挙げ、「これらが狙い目の業種になっていると言える」と述べた。

小売業が狙われるのは数年前からのトレンドで、中でもPOS(販売時点)システムのデータやクレジットカードなどの顧客情報が標的になる。POSデータを盗む専用のマルウェアもある。ここで特筆すべきは、日本で流行したマルウェアの「Emotet」(後述)がダウンロードする「TrikBot」に、POSシステムを狙うモジュールを入れる機能があること。「Ramnit」(後述)も、日本のショッピングサイトを狙う機能を含む亜種があったという。

この他に、技術業界ではソフトウェアベンダーが狙われる傾向も紹介した。サイバー攻撃者がソフトウェアベンダーのシステムに侵入し、ソフトウェア製品の中身を不正に改ざんしてマルウェアを埋め込む。ベンダーがこの被害に気がつかず、利用者に改ざんされたソフトウェアを配布するという“ソフトウェアのサプライチェーン攻撃”だ。

医療システムでも、古いOSやサポート切れのOSが動いていることもあることなどから、サイバー攻撃の標的の1つになっているようだ。本城氏は、「セキュリティ対策のリソースが不足していると考えられる。海外では、特にランサムウェアに感染している例が多い」と話す。新型コロナウイルス感染症では医療機関が対策の最前線となっているが、サイバー攻撃者はこれを好機として狙う可能性もあると見ている。

マルウェアの脅威を見ると、被害が多かったのは「Emotet」「Ramnit」「Upatre」の3種だ。Emotetは、メールの添付ファイルを利用して標的にマクロ機能を実行させることにより別のマルウェアなどにも感染させるもので、Ramnitはファイル感染型マルウェアとしてオンラインバンキングを狙う。Upatreは4~5年前に流行した古いものだが、オンラインバンキングを狙う「Zeus」などをダウンロードする。

また、2020年の展望として本城氏は、「クライムウェア、ランサムウェア攻撃の増加」「国家が支援する攻撃」の2つを警告した。

なおCylanceでは、中国の5つのAPT(Advanced Persistent Threat)グループが関与した攻撃についての詳細なレポート「Decade of the RATs: Cross-Platform APT Espionage Attacks Targeting Linux, Windows and Android(RAT の10年:Linux、Windows、Android を標的としたクロスプラットフォームのAPTスパイ攻撃)」も先に発表している。

このレポートで大きなスポットが当たったのがLinuxだ。ニューヨークや東京などの証券取引所、AmazonなどのEコマース大手、Googleなどで利用されているLinuxだが、サイバー攻撃者らは”常時実行”というLinuxの使われ方の特性を利用してマルウェアを仕掛けているという。また、Linuxはセキュリティ製品のサポートも手薄い上、「オープンソースなので安全」という論調もあるが、自社に専門家がいないこともある。「Linuxは狙い目と思われ、攻撃されてきた」と本城氏。

5つのグループは中国政府のために活動を行なっており、攻撃に使われたマルウェアにはAndroidを狙ったものもあったという。また、アドウェアに見せかける(ユーザーが検知のアラートを無視する可能性がある)というトレンドも報告している。