米国家安全保障局(NSA)と米連邦捜査局(FBI)、米サイバーセキュリティ・インフラセキュリティ庁(CISA)、英国家サイバーセキュリティセンター(NCSC)は米国時間7月1日に共同アドバイザリーを公開し、米国や欧州の組織を標的にする、ロシア軍情報部主導のブルートフォース型パスワード推測攻撃が2019年半ばから続いていると警告した。なお、ロシア軍情報部はハッカー集団Fancy Bearとの密接な関連が以前から指摘されている。

同アドバイザリーによると、この攻撃は現在もほぼ間違いなく続いており、機密情報を扱うさまざまな標的からの情報の窃取を企てる、ロシア連邦軍参謀本部情報総局(GRU)の第85 Main Special Service Center(GTsSS)による、より幅広い取り組みの一環だという。

攻撃者らはブルートフォース攻撃を利用して、軍事防衛産業に携わる契約企業や、エネルギー企業、物流企業、法律事務所、シンクタンク、メディア機関、大学を含む、政府機関や民営組織のネットワークへの侵入を試みている。ブルートフォース攻撃とは、総当たり方式でログインを試み、ユーザー名やパスワード、有効なアカウント認証情報を洗い出すという手法だ。

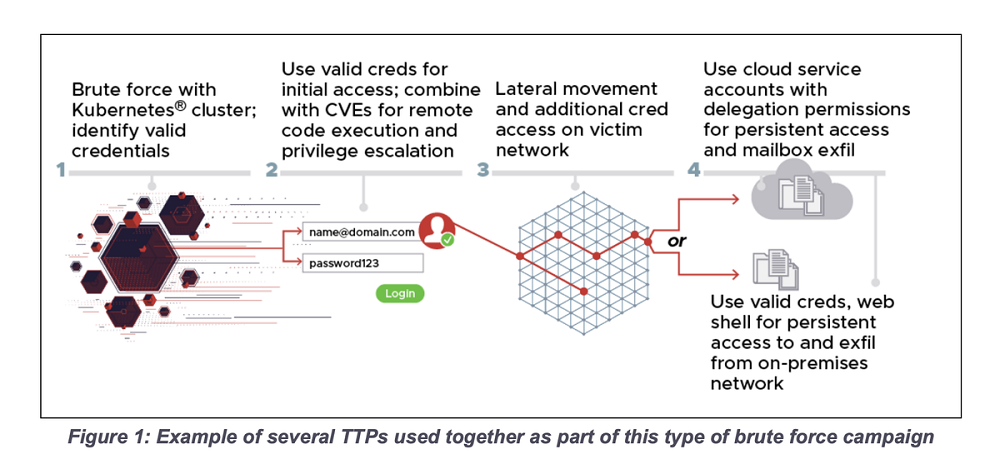

ブルートフォースという戦術は目新しいものではないが、このアドバイザリーによると、攻撃者らは「Kubernetes」上のコンテナーを利用してブルートフォースの規模を拡大するという独特の手法を用いているという。また、「TOR」や商用VPN(仮想私設網)サービスを介することで、Kubernetesを用いたブルートフォース攻撃の検出を回避しようとしているという。

アドバイザリーによると、GRUのハッカーらは内部サーバーへのアクセス権を取得するために、窃取した認証情報とともに、「CVE-2020-0688」や「CVE-2020-17144」といった「Microsoft Exchange Server」に潜んでいる脆弱性を含む、さまざまな既知のソフトウェア脆弱性を用いているという。攻撃者らはリモートアクセスに成功した後、多様なテクニックを駆使してネットワーク内を水平移動し、電子メールを含む機密情報にアクセスする。

このアドバイザリーには「NSAは米国防総省(DoD)や米国家安全保障システム(NSS)、防衛産業基盤(DIB)のシステム管理者に対して、同アドバイザリーが挙げている侵害の痕跡(IOC)を速やかにレビューし、推奨している緩和策を実行に移すよう求める。最も効果的な緩和策は多要素認証の利用であり、これによりブルートフォース攻撃での推測を不能にできる」と記されている。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。