トレンドマイクロは5月10日、国内標的型攻撃分析レポートの2022年版を公開した。2021年は「LODEINFO」「Earth Tengshe」「Earth Hundun」「Earth Kumiho」(いずれも同社による命名)という4つの標的型攻撃者グループによるサイバー攻撃が観測されたという。

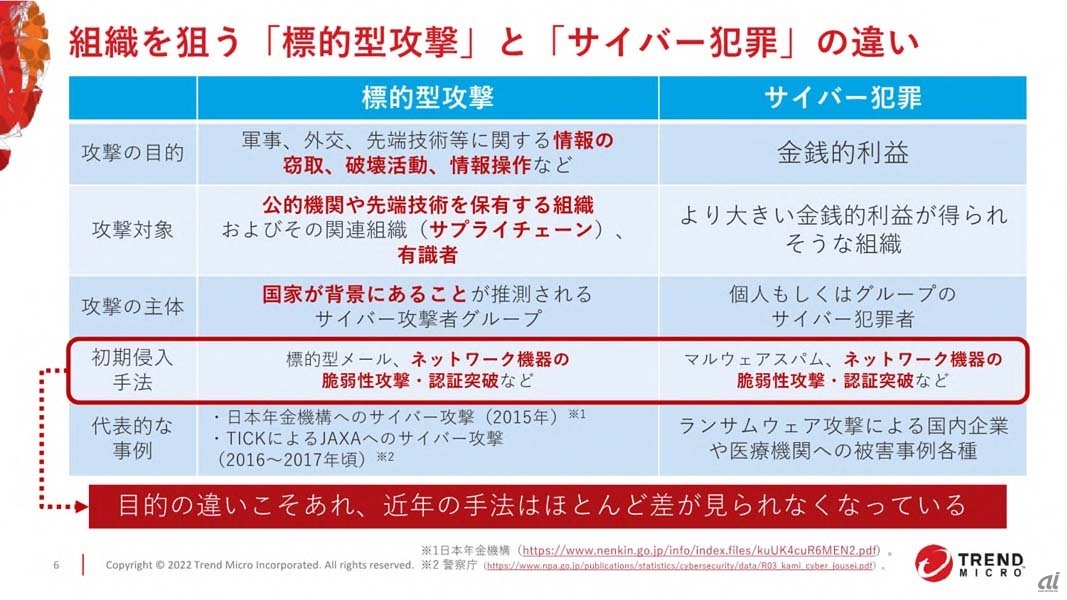

セキュリティエバンジェリストの岡本勝之氏によると、「標的型攻撃は重要情報の窃取などを目的として特定の法人組織に対象を絞って継続的に行われるサイバー攻撃であり、攻撃主体として国家が背景にあることが推測される攻撃者グループを中心としている」という。通常のサイバー犯罪が金銭的利益を目的とする点が異なるものの、初期侵入手法などにはあまり差が見られなくなってきており、判別が困難な場合もあると指摘した。

標的型攻撃とサイバー犯罪の違い

岡本氏はまた、「アトリビューション」(Attribution)について「攻撃の痕跡や、攻撃者の意図・動機・能力を分析し、攻撃グループの特定や特徴を解明するプロセス」だと説明。こうした分析が防御側のリスクの把握やプロアクティブな防御に役立つ一方、サイバー攻撃の技術的痕跡を収集・分析する技術的アトリビューションはともかく、社会・政治・経済的要素を加味し、分析する社会・政治的アトリビューションにはサイバー空間で得られる情報だけでは不足で、公的な捜査機関などでないと難しい面があるとも指摘した。

具体的には、攻撃グループの背後にいると想定される国家を名指しできるかどうかという点に関係するが、同社が主に収集している技術的な痕跡からでは、なかなか国家名を断定できるだけの確証は得られないことが多いとした。また、さまざまなセキュリティベンダーが標的型攻撃を実行する攻撃者グループの活動を監視しているが、標的型攻撃はそもそも隠密性の高い攻撃であり、無差別に大量にばらまかれるマルウェアなどと違って検出する機会も少ない。そのため、セキュリティベンダーでも十分な情報が得られるとは限らず、複数のセキュリティベンダーがそれぞれ断片的な情報しか得られていないといった状況も起こり得ることから、全体像を掴むためには関係者間での情報の公開や共有といった取り組みも重要だとした。

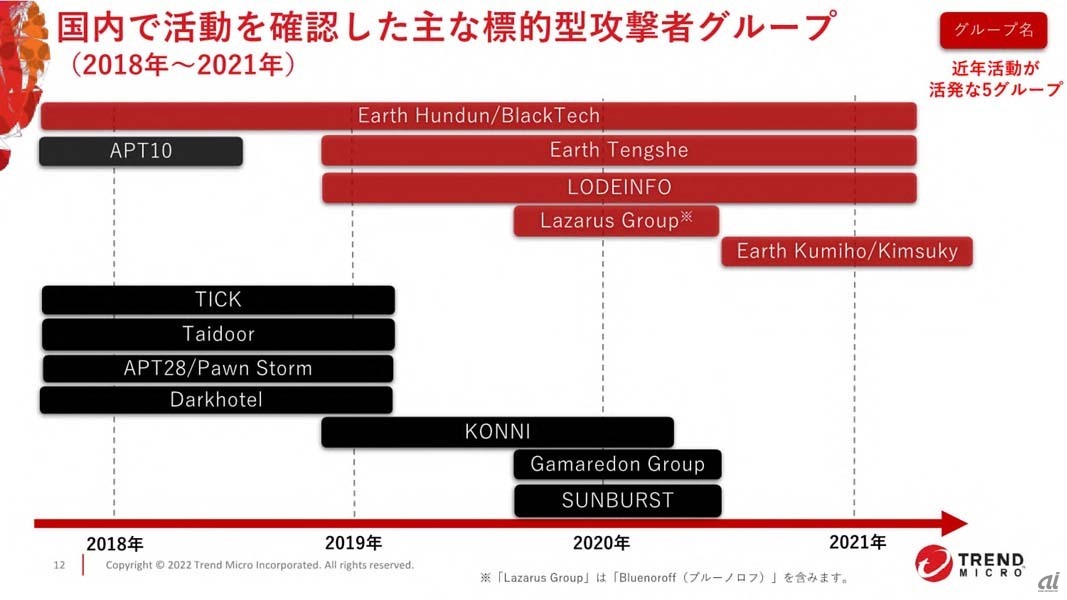

続いて、日本で活動を確認した主な標的型攻撃者グループのうち、特に近年活動が活発な5グループとしてEarth Hundun/BlackTech、Earth Tengshe、LODEINFO、Lazarus Group、Earth Kumiho/Kimsukyの5グループのついて解説した。

日本での活動が確認された主な標的型攻撃者グループ

中でも、LODEINFOは日本でのみ活動が観察されている攻撃者グループで、現時点で「背後にある攻撃者の断定はできていない」(岡本氏)という。そのため、同グループが使用する攻撃ツールの名前をそのままグループ名にしているという。日本での活動は2019年末から観測されているが、使用する遠隔操作ツールを頻繁にアップデートするなど、「攻撃インフラの整備に注力している様子がうかがえる」(同氏)としている。

同グループの狙いについては、岡本氏は「おおむねの目的は、重要情報に関する情報搾取と推測している」というが、近年はサプライチェーン攻撃も増えてきており、標的として直接狙われるような重要情報を保持する公的機関や防衛関連組織、学術機関、金融業界などにとどまらず、こうした組織と取引などがある他の組織が標的とされる例も増えてきていると指摘した。

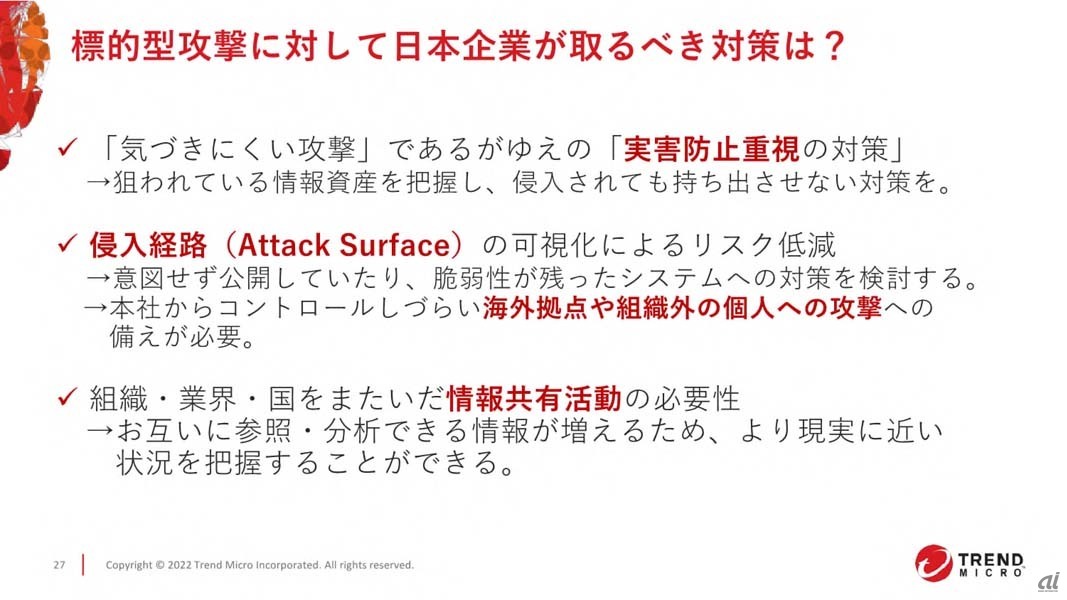

こうした動向を踏まえて同氏は、日本企業が取るべき対策として「実害防止重視の対策」「進入経路(Attack Surface)の可視化によるリスク軽減」「組織・業界・国をまたいだ情報共有か都度の必要性」の3点を挙げた。

日本企業が取るべき対策