ヴィーム・ソフトウェアは5月24日、ランサムウェア攻撃に関するグローバル調査「Veeam 2022 Ransomware Trends Report」を発表した。米国ラスベガスで開催されたプライベートイベント「VeeamON 2022」に合わせて17日付けで公表されたものになる。

執行役員社長の古舘正清氏は記者会見で、「事業継続計画(BCP)対策は、これまで地震などの自然災害に備えるものだったが、現在の最大の脅威はランサムウェアだ」とする声が最近顧客から聞かれると紹介。国内でもランサムウェア攻撃によって甚大な損害が発生した実例が増えていることを踏まえ、バックアップによるランサムウェア対策の重要性を強調した。

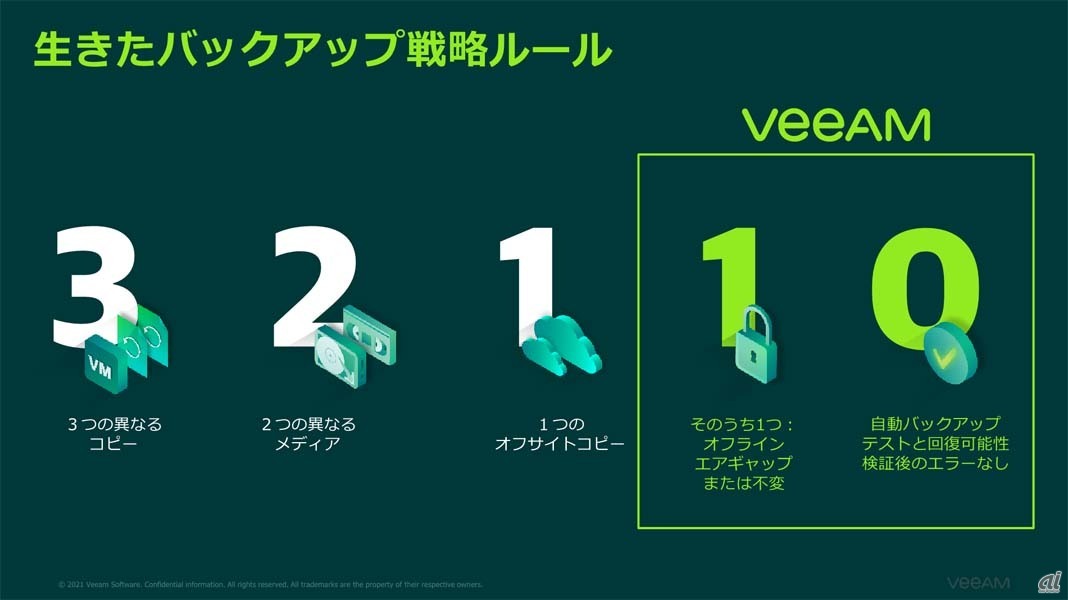

同社では以前から「3-2-1」(3つの異なるコピー、2つの異なるメディア、1つのオフサイトコピー)というバックアップルールを提唱していたが、現在は「3-2-1-1-0」(前述の3点に加え、1つのオンラインエアギャップまたは不変なデータ保護、自動バックアップテストと回復可能性検証後のエラー0)に拡張され、ランサムウェアがバックアップデータの破壊を試みることや、リストアに失敗する可能性を踏まえた備えが必要だと指摘した。

Veeamが提唱するバックアップ戦略の「3-2-1-1-0」ルール

続いて、米Veeam Software 製品戦略担当シニアディレクターのRick Vanover氏が調査内容を説明した。同氏はまず、ユーザー企業の意識として「データ保護を包括的なデータセキュリティ戦略の中に統合できること」を求める傾向を指摘。従来は独立した分野として考えられることが多かったサイバーセキュリティとデータマネジメントの統合が重要になると語った。

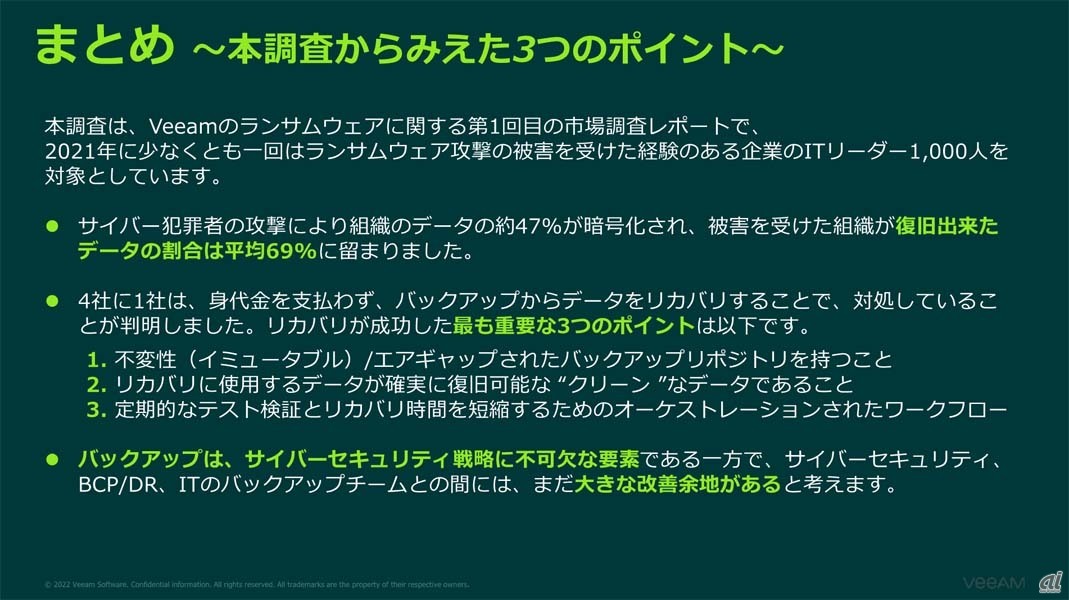

また、ランサムウェア攻撃の頻度が上昇している中、攻撃を受けた際に「本番データが暗号化された割合」は平均47%に達したという。「過去1年間にランサムウェア攻撃を受けた後、バックアップを使用してリカバリーできたデータの割合」は、年次調査「データプロテクションレポート2022」では平均64%、今回の2022 Ransomware Trends Reportでは平均69%となっている。

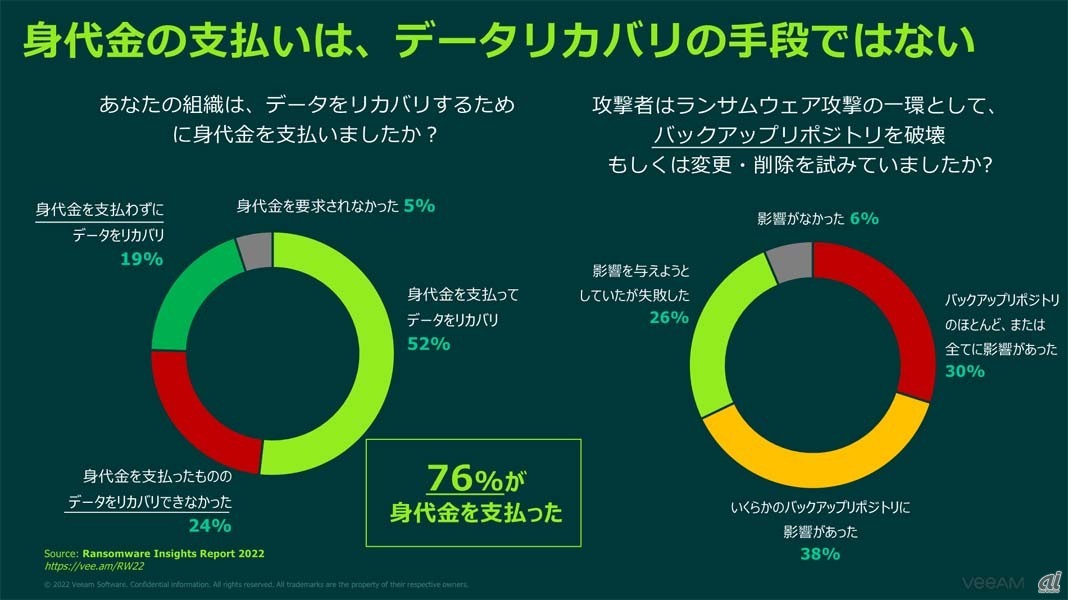

身代金支払いに関しては、「データをリカバリーするために身代金を支払った」という回答が76%に達する。だが、その内訳を見ると「身代金を支払ってデータをリカバリー」した組織が52%、「支払ったもののデータをリカバリーできなかった」組織が24%となっていることから、Vanover氏は「身代金の支払いはデータリカバリーの手段ではない」と強調した。

身代金支払いに踏み切った組織の割合と、攻撃者によるバックアップリポジトリー破壊の割合

なお、「攻撃者はランサムウェア攻撃の一環としてバックアップリポジトリーを破壊もしくは変更・削除を試みたか」という問いに対して、「バックアップリポジトリーのほとんど、または全てに影響があった」が30%、「いくらかのバックアップリポジトリーに影響があった」が38%で、合計すると68%の攻撃でバックアップリポジトリーにダメージが及んだという。

一方で、「影響を与えようとしていたが失敗した」が26%あり、これはバックアップリポジトリーに対する攻撃を防御できたか、あるいは攻撃側が意図通りに攻撃を成功させることができなかったかのどちらかだと考えられる。データ暗号化への対応策としてバックアップが有効であることは攻撃者側としてもよく分かっているため、本番データとバックアップリポジトリーが同時に攻撃されるような構成になるのを避けることが重要となる。

調査結果のまとめ

こうしたことを踏まえて、Vanover氏は書き換えや削除ができない(不変的な:イミュータブル)、あるいはネットワークが遮断されているなど通常の手段ではアクセスできない(エアギャップされた)バックアップリポジトリーを持つことを推奨する。さらにリカバリーに使用するデータを確実に復旧できる「クリーン」なデータであることの確認や、「定期的なテスト検証とリカバリー時間を短縮するためのオーケストレーションされたワークフロー」を準備することが重要だとした。

最後に、シニア・システムズ・エンジニアの熊澤崇全氏が、同社の製品に組み込まれた技術/機能がどのようにランサムウェア対策として機能するかを解説した。同氏はまず、ランサムウェアによる暗号化を受けた際には、一般的な災害時とは異なり、その直前のデータを復旧すればよいというものではないと指摘した。ランサムウェアの潜伏期間を考えると、復旧されたデータ内にランサムウェアが潜んでいる可能性を想定し、複数世代のバックアップのうちのどれを復旧すべきかを判断し、選択する必要があるためだ。

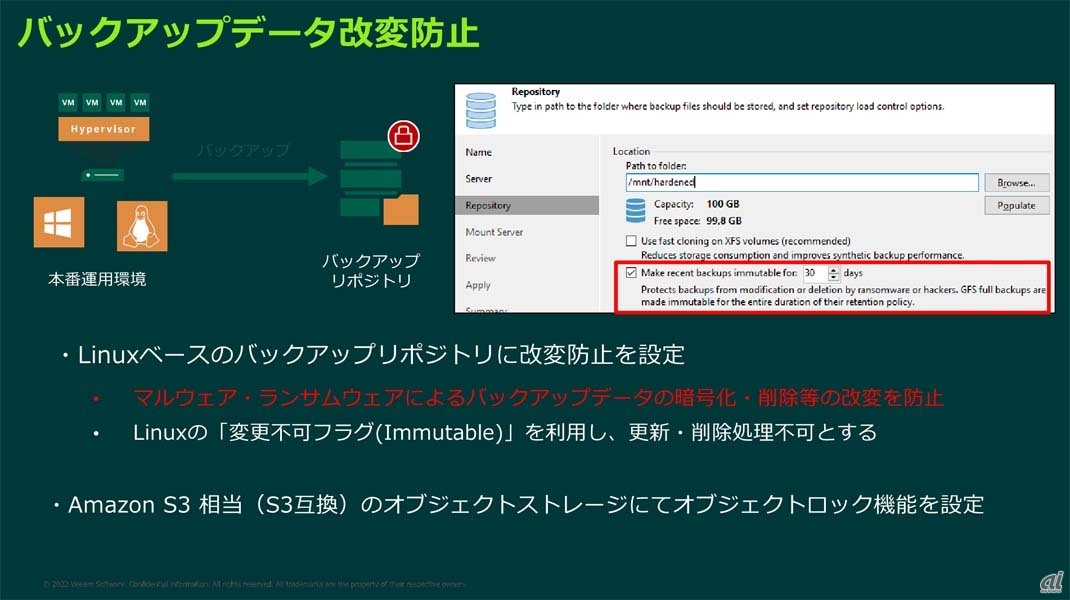

そのため、バックアップシステム側には世代管理の機能が求められることになる。また、バックアップデータの改変防止策としては、バックアップリポジトリーをLinuxベースのシステムとし、Linuxのファイルシステムに設定できる「変更不可フラグ(Immutable)」を設定しておく方法か、Amazon S3(またはS3互換)のオブジェクトロック機能を設定する方法などが利用可能だとした。

変更不可(イミュータブル)なバックアップリポジトリーを実現するための手法

このほか、バックアップファイルがマルウェア感染していないかをチェックしてからリストアを実行する「セキュアリストア」や、バックアップファイル内の仮想マシンを直接起動することでリストア時間を大幅に短縮する「インスタントVMリカバリー」といった機能もランサムウェア対策の一環として有効だと紹介された。

熊澤氏は、同社が提供する「ランサムウェア対策セキュリティアセスメント」についても紹介。ランサムウェア攻撃への耐性を高めるためのバックアップ環境の構築を支援していく体制を整備しているとした。