設計・計測大手Keysight Technologiesでネットワークやセキュリティ事業を手掛けるIxiaは、企業のセキュリティ責任者を対象に行った調査の結果を公表した。アプリケーションおよび脅威インテリジェンス担当シニアディレクターのSteve McGregory氏は、「セキュリティ状況を常に確認することが対策効果を持続させるポイントになる」と話す。

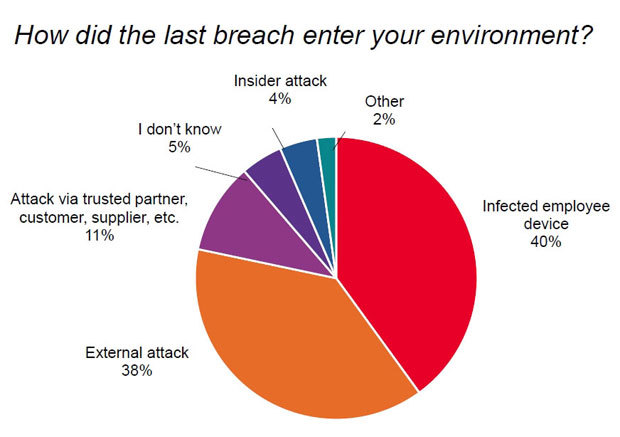

この調査では、従業員500人以上の組織で働く最高情報セキュリティ責任者(CISO)やセキュリティ監視センター(SOC)などの担当者を対象にアンケートした。その結果、セキュリティ侵害(不正侵入やマルウェア感染、ハッキングなど)を経験した組織は75%、直近3年以内での経験は47%に上った。原因別では、従業員がマルウェア感染端末を持ち込んだケースが40%、外部からのサイバー攻撃が38%などとなっている。

セキュリティ侵害を経験した組織での原因別の割合(出典:Keysight Technologies)

こうした状況ながら、回答者の57%は「自分たちのセキュリティソリューションに自信がある」とした。セキュリティ侵害を経験した回答者の50%は、その理由を「セキュリティソリューションがきちんと機能しなかったからだろう」とした。

多くの組織がセキュリティ侵害を経験しながら、セキュリティ対策に自信があると考えているのはなぜか――。McGregory氏は、「回答者のこうした意識は誤っていると指摘したい。製品ベンダーがうたう効果を信用したり、定期的なセキュリティ診断の結果で安心したりしているのだろう。しかし、脅威は常に変化するので、対策の有効性を常に確認することが大事だ」と語る。

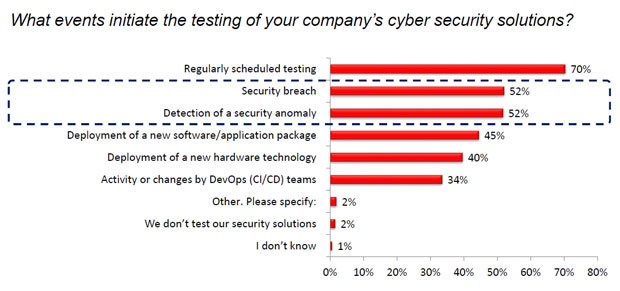

さらに、セキュリティ対策を診断するタイミングについて、回答者の70%は「スケジュールに従って定期的に実施している」としたが、セキュリティ侵害が発生したり、セキュリティ上の異常を検知したりしたタイミングで実施するという回答者も52%に上った。

セキュリティ診断を実施するタイミング(出典:Keysight Technologies)

44%の回答者は「外部の専門家に診断を依頼している」といい、「内部の担当者も診断に参加する」という回答者は23%、「内部の担当者だけで診断する」は18%、「積極的に診断ができない」は13%だった。

セキュリティ対策の有効性を能動的に把握できている組織は少なく、主体的にセキュリティ診断を実施しようにもリソース難に陥っている様子がうかがえる。

McGregory氏は、組織が自ら主体性を持ってセキュリティ状況を知り、その改善や対策効果を維持させる運用を実践できることが望ましいとするが、「優れたセキュリティ対策を担う人材がいても万一辞めてしまえば、一気に弱体化してしまう。調査では57%がそのリスクを懸念している」(McGregory氏)と話す。セキュリティ対策の理想像と現実のギャップを埋めるには、組織が主体性を持ってできることを実行し、できないことは外部のリソースを活用していくべきという。

昨今のセキュリティ脅威は、巧妙で複雑化していると言われる。その脅威に対して能動的に防御策を実行しようとすれば、不確実な兆候にも過剰な対応を取らざるを得ないことがある。それがセキュリティ対策の難しさであり、実践できる組織は限られてしまう。

Ixiaは、顧客が一般の企業だけではなく、そうした企業にネットワークやセキュリティのIT製品を提供するメーカーもあることから、セキュリティに関する広範な情報やデータを得て分析し、顧客にフィードバックしているとする。「われわれは、メーカーの製品が正確に機能するのかを評価、計測するソリューションを提供する立場にあり、誤検知になるような不正確性は許されない。確実性のあるインテリジェンスに努めている」(McGregory氏)

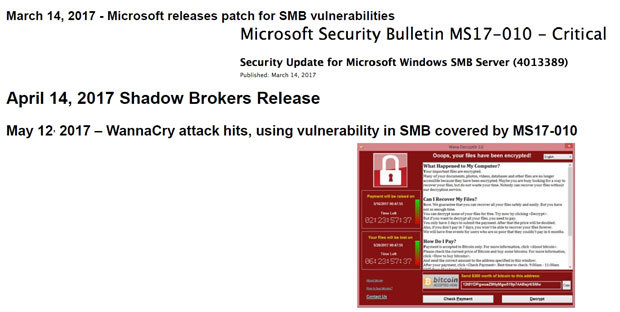

今では大半のセキュリティ専業ベンダーがインテリジェンスのための体制を構築しているが、Ixiaも2005年に「Application and Threat Intelligence Research Center(ATI)」を立ち上げ、シンガポール、ルーマニア、フランス、インド、米国を拠点に活動しているという。インテリジェンスの意義についてMcGregory氏は、2017年5月12日に発生したワーム型ランサムウェア「WannaCry」のケースを挙げる。

「まず3月14日にMicrosoftが脆弱性を修正するパッチを提供し、4月14日にShadow Brokersがその脆弱性を悪用する方法を公開して、5月12日にWannaCryが拡散した。パッチ提供から脆弱性を悪用する方法が公開されるまでの状況を分析して、それが脅威として出現するのは間違いないと判断した。4月25日に顧客へ脅威の危険性を通知し、その結果、被害は出なかった」(McGregory氏)

2017年にワーム型ランサムウェア「WannaCry」が発生するまでの主な関連イベント。拡散に悪用された脆弱性は拡散する2カ月前に修正パッチが提供されていた

インテリジェンスは、それ自体が脅威を防御するわけではなく、受け取る側の組織が理解し活用して必要な対応行動を起こすことで、意味があるとされる。WannaCryのケースなら、脆弱性がネットワークを通じてコンピューター間でファイルなどを共有するServer Message Blockに存在するものであり、拡散するタイプの脅威を想定できるだろう。脆弱性を悪用する手法が公開されれば、攻撃者が実際にそれを取り込んだ不正プログラムを開発する可能性が高いことも予想できる。

自組織のセキュリティ状況を把握できていれば、脆弱性に関するインテリジェンスを得た時点で、システムやネットワークの危険箇所を特定しやすいし、パッチ適用などに伴う影響を検証する余裕もなども確保できるだろう。そのためには、やはり日頃から積極的にセキュリティ状況を把握していることが必要で、McGregory氏はまず意識と行動を持ってほしいと話している。