キヤノンマーケティングジャパン(CMJ)は9月20日、2019年上半期の国内マルウェア動向報告書を公開した。2017年5月に流行したワーム型ランサムウェア「WannaCry」の拡散に利用されたWindowsの脆弱性を狙う攻撃の検出が拡散当時を上回る状況になっているという。

WannaCryは、WindowsのServer Message Blockの古いプロトコルに存在した脆弱性「MS17-010」を突く手法「EternalBlue」を悪用して拡散した。全世界で数十万台のコンピューターが感染してシステムダウンや身代金搾取などの深刻な被害が発生した。この拡散手法の有効性が知られるところになり、その後に出現したマルウェアの多くがEternalBlueを取り入れるようになった。

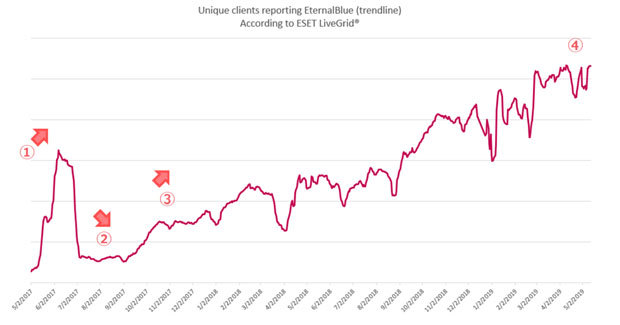

CMJが国内総販売元となって手掛けるセキュリティ企業のESETは、WannaCryの騒動後もEternalBlueによる攻撃を継続して観測しており、2019年1月以降は攻撃の検出件数が騒動当時を大きく超える状況が続いているという。MS17-010のセキュリティ更新プログラムはWannaCry騒動の以前にリリースされていたが、報告書では、騒動を経てもいまだセキュリティ更新プログラムが適用されていない実態があると指摘している。

EnternalBlueの攻撃を検出したクライアント数の推移。WannaCryの拡散(1)の後に検出数が減少(2)したが、2017年9月頃から増加に転じ(3)、2019年に入って過去を上回るペース(4)にある。(出典:キヤノンマーケティングジャパン)

また報告書では、2月に発覚した圧縮・解凍ソフト「WinRAR」などに存在するディレクトリトラバーサルの脆弱性(CVE-2018-20250)を悪用するマルウェア攻撃にも言及。ユーザーが攻撃者によって細工された圧縮ファイルを開くとマルウェアに感染してしまうという。

エンドポイントセキュリティ技術開発部マルウェアラボ 課長の石川堤一氏によれば、以前は不正なマクロを含むドキュメントファイルをユーザーに開かせることでマルウェアを送り込む感染手法が知られたが、アプリケーションの脆弱性を突いて瞬時にマルウェアに感染させる手口が目立つという。3~4月には、同様の手口を使って感染するランサムウェア「JNEC.a」「Sodinokibi」「Crysis」(いずれもESETの検出名称)が発見された。

石川氏は、「脆弱性を悪用するファイルを70円程度で作成できるようなサイバー攻撃サービスが広く出回っており、簡単に脆弱性悪用攻撃ができる状況。一方でEternalBlue対策が進んでいないなど厳しい実態がある。脆弱性対策を適切に実施してほしい」と呼び掛けている。