情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威」の2021年版の組織編で、サプライチェーンのセキュリティリスクが前年と同じく4位に挙げられている。ITシステムが企業や取引先をまたいで日常的に利用される昨今は、サイバー攻撃者もここを侵入口や攻撃の踏み台にして、機密情報の探索や窃取、システムの破壊といった行為をしている。インシデントを前提にした防御や検知、対処、復旧といったフレームワークに基づくセキュリティ対策とともに、基本的な脆弱性管理にも関心が高まっているようだ。

こうした中、電子認証局などのセキュリティやLinuxなどのオープンソースソフトウェア(OSS)、IoTの事業を手掛けるサイバートラストが、NIST(米国立標準技術研究所)のセキュリティに関するガイダンスに対応する方針を表明し、企業顧客に脆弱性管理ツールなどを提供することにしている。同社に取り組みの背景などを尋ねた。

面倒でも避けられない脆弱性管理

NISTのセキュリティに関するガイダンスのうち、サプライチェーンにまつわるものには、政府関連機関が調達する製品や技術に携わる組織向けのSP800-171などがある。3月には、同国の安全保障や経済などに影響するIT関連のサプライチェーンのセキュリティについて定めた「Securing the Information and Communications Technology and Services Supply Chain」も発効された。

サイバートラスト 取締役副社長の佐野勝大氏は、「NISTのこうしたガイドラインは、国防総省など連邦政府機関が調達するITシステムの安全性確保などを目的に、取引企業に対して対応を求めるものだったが、日本でも防衛省がSP800-171に相当するセキュリティ対策を求めた新たな防衛調達基準を導入するなど広がっており、企業側もSP800-171への対応が必要になる。日米政府のこうした動きは今後さまざま分野に広がる可能性があり、企業のビジネスに今後大きく影響するだろう」と語る。

サイバー攻撃者がサプライチェーンのITシステムに侵入する方法では、何らかの手口により入手したユーザーの認証情報を悪用したり、システムの脆弱性を悪用したりするなどのケースが考えられる。特にシステム管理者にとって難しいのが、OSSなどの脆弱性を悪用されることへの備えだ。

ITシステムは、独自開発でもパッケージ製品でも実に多くの種類のOSSが“部品”として利用され、特にサプライチェーンのITシステムは利用者が広範囲に及ぶ。運用中のシステムを構成するOSSの中に脆弱性が見つかった場合、それがシステム全体にどう影響するのかを評価したり、修正プログラム(パッチ)を適用した場合の状況などを正確に予測したりするのは難しく、システム管理者が無数のOSSの脆弱性情報を見逃さないように毎日確認するだけでも多くの労力を費やしてしまう。

同社は、50社ほどの顧客に脆弱性管理の状況をヒアリングしたという。OSS事業推進室の多和田諭氏は、「脆弱性管理の重要性を認識しているシステム管理者は多い。だが、本格的に取り組めば無数のアラートの対応に追われて日常業務がままならなくなると恐れ、及び腰になっているところが少なくない。一方で、コンプライアンスにより社内の経営管理部門などから適切な脆弱性管理の実施を要求すべきとの声が強まり、取り組みに乗り出すところも増えつつある」と話す。

脆弱性管理は、利用規模が大きいもののコンピューターの構成が共通して対応がしやすいPCについては、実施しているところが多い。しかし、システムの構成や環境が異なりやすいサーバーや、ネットワーク機器などでは難しいという事情もある。

脆弱性管理ツールの使い方

同社が100台サーバーで10種類のOSSを管理する環境での脆弱性管理作業に要する5年間の総コストを試算したところ、約1億2000万円に上ったという。このうち約半分の6000万円ほどが脆弱性情報の入手や内容を評価するコストだった。この他に対応方針を検討したり設定テンプレートの作成など作業を準備したりする部分の割合も大きいという。

脆弱性管理については、作業を効率化するさまざまなツールが以前から提供されている。上述の試算では、ツールを使えば、特に脆弱性情報の収集や確認、作業準備の部分を効率化でき、5年間で約7500万円のコストを削減できるとする。だが、多和田氏によれば、それでも複雑化しているシステムにパッチを適用した際の影響を分析するなどの作業の負担が大きいと指摘する。脆弱性管理ツールのメリットを知っていても、作業全体の負担を考えれば、「できればアップデートをしたくない……」というのが、多くのシステム管理者の本音であるようだ。

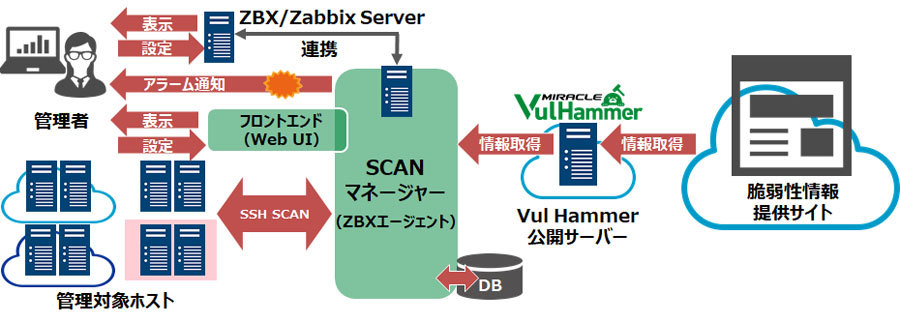

このため同社は、システム管理で広く利用されているOSSのZabbixを活用した「MIRACLE Vul Hammer」という脆弱性管理ツールの開発を進めている。Zabbixで登録、管理しているシステムの構成情報をもとにスキャンを行い、利用されているOSSやその他のソフトウェアの脆弱性情報を収集、分析したり、パッチ適用のテンプレートなどを作成、設定したり、パッチ適用の状況などを管理できるようにする。脆弱性情報のソースには、情報の確度が高いNISTの「National Vulnerability Database(NVD)」や、JPCERT コーディネーションセンターとIPAが運用する国内の「Japan Vulnerability Notes(JVN)」、主要なITベンダーのものを利用する。特に、無償利用できるためユーザーの多いCentOSへの対応を強化するという。

開発する脆弱性管理ツールの構成イメージ

多和田氏は、「脆弱性管理に前向きな組織ではツールを自社開発しているところもあるが、新規のツール導入が難しいという組織には、既にあるZabbixと連携する形であれば利用しやすいと考えた。ヒアリングした50社ほどのうち10社から『それなら試してみたい』とベータ版の検証希望をいただいている」と話す。

脆弱性管理は、定義ファイルの自動更新機能を備えたウイルス対策ソフトなどに比べて、ユーザーが能動的に実施しなければならない要素が強いだけに、どうしても消極的になりがちだっただろう。サプライチェーンのセキュリティリスクの高まりを背景にした国家的な対応強化の要請が強まる中で、特にシステムを開発、運用する企業には、適切な脆弱性管理の実施が今後ますます求められる。

佐野氏は、「例えば、メーカーならNISTのガイドラインに準拠する製品を開発、提供しなければビジネスができなくなるリスクにつながるだろう。システムを利用するエンドユーザー側の危機意識が高まっているため、システム管理者側も脆弱性管理へ前向きに取り組んでほしい」と話している。