新たな調査で、クラウド環境で発生したセキュリティインシデントの3分の2は、アプリケーションやデータベース、セキュリティポリシーの設定が適切であれば回避できたことが明らかになった。

IBM Security X-Forceは9月に入り、2020年第2四半期から2021年第2四半期までを対象とした、最新の「クラウドの脅威セキュリティ・レポート」を発表した。

この調査では、調査対象の侵入されたクラウド環境の3分の2は、「適切なセキュリティポリシーの実装やシステムに対するパッチの適用といった、システムの強固なハードニングを施していれば防げた可能性が高い」ことが明らかになったという。

また、X-Force Redが実施したペネトレーションテストでは、ほとんどのケースで認証情報かポリシーに問題が発見された。

「これらの2つの要素は、企業に対する初期感染手段として非常によく見られる、設定が不適切なアセット、パスワードスプレイ攻撃、オンプレミスインフラからの迂回(うかい)攻撃を招いている」とIBMは述べている。「また、脅威アクターがクラウド環境のセキュリティの甘さを利用するために頻繁に利用している手段は、APIの設定とセキュリティの問題、リモートからのエクスプロイト、秘密情報へのアクセスだった」

IBMは、最近発生したインシデントの半数以上がシャドーITに起因していると考えている。これには、IT部門によって管理、監視されていないアプリケーションやサービスなどが含まれる可能性がある。

また、企業による設定ミス、APIのエラーや手違いによる公開、クラウド環境のセキュリティ確保の際の見落としなども、パブリッククラウドに対する初期アクセス手段を売買するアンダーグラウンド市場が隆盛する一因になっているようだ。IBMによれば、約3万件のクラウドアカウントがダークウェブのマーケットプレースで販売されている可能性があることが分かった。販売されているクラウドリソースの71%は、リモートデスクトッププロトコル(RDP)に対する犯罪目的のアクセス手段を提供するものだったという。

クラウド環境へのアクセス手段は、ものによっては数ドル程度で販売されているが、盗める情報の価値やランサムウェア攻撃で見込める身代金の支払額などで評価された標的の価値によっては、販売価格が数千ドルになる場合もある。

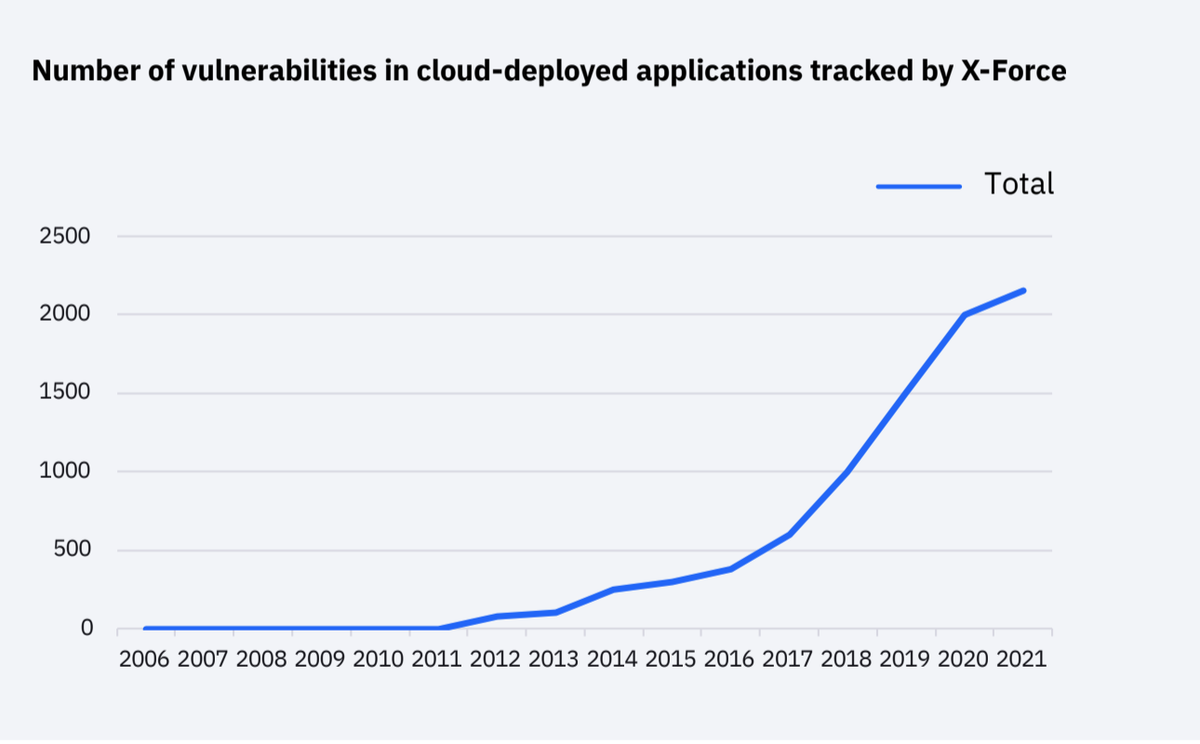

またIBMのレポートでは、クラウドアプリケーションに影響を与える脆弱性が増加しており、これまでに開示されている2500件の脆弱性の半数以上が、過去18カ月間に公開されたものだと指摘している。

X-Forceが追跡したクラウドアプリケーションに存在した脆弱性の数

提供:IBM

攻撃者がクラウド環境にアクセスした後の行動に関しては、調査されたケースの半分近くで、暗号資産(仮想通貨)マイナーや何らかのランサムウェアが持ち込まれていた。持ち込まれるペイロードも進化しているようだ。以前からあるマルウェアの新種がDockerコンテナーの悪用に力を入れるようになっているほか、Golangなどのクロスプラットフォーム対応言語で書かれた新たなマルウェアも見られるようになっている。

IBMは、「多くの企業は、クラウドコンピューティング環境でのセキュリティ制御の設定に、オンプレミス環境と同じレベルの確実性や専門性を持っていない場合が多く、そのことが分断された複雑なセキュリティ環境につながっており、管理が難しくなっている」と述べている。「企業は、分散環境を1つの環境として管理することで複雑さを排除し、クラウドからエッジまでを含めたネットワークの可視性を改善する必要がある」

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。