Trellix(トレリックス、旧McAfee Enterprise)は1月18日、「2023年の脅威予測」に関する報道機関向け説明会を開催した。なお、「2023年脅威動向予測レポート」は2022年12月に米国で発表されたものになる。

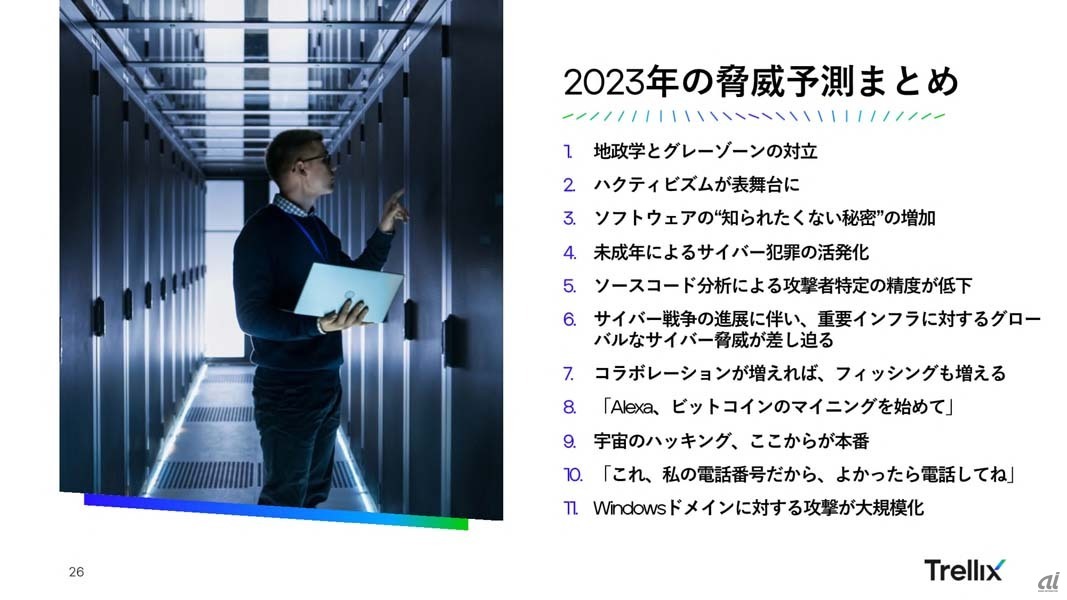

説明を行ったのは、同社 執行役 セールスエンジニアリング本部 シニアディレクターの櫻井 秀光氏。2023年の脅威予測として発表されたのは11件で、「地政学とグレーゾーンの対立」「ハクティビズムが表舞台に」「ソフトウェアの“知られたくない秘密”の増加」「未成年によるサイバー犯罪の活発化」「ソースコード分析による攻撃者特定の精度が低下」「サイバー戦争の進展に伴い、重要インフラに対するグローバルなサイバー脅威が差し迫る」「コラボレーションが増えれば、フィッシングも増える」「『Alexa、ビットコインのマイニングを始めて』」「宇宙のハッキング、ここからが本番」「『これ、私の電話番号だから、よかったら電話してね』」「Windowsドメインに対する攻撃が大規模化」――となる。

2023年の脅威予測

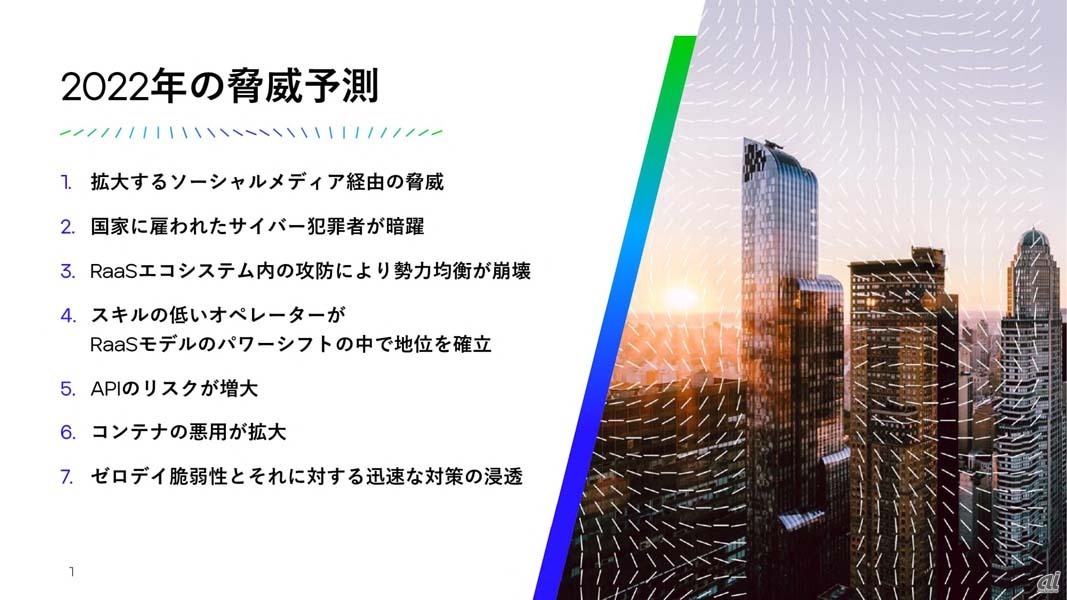

(参考)2021年に発表された「2022年の脅威予測」

「地政学とグレーゾーンの対立」は、主にウクライナ侵攻に端を発した地政学的な緊張状態が継続していることによるもので、地政学的な動機によるサイバー攻撃や偽情報の拡散などが引き続き見られると予測される。「ソフトウェアの“知られたくない秘密”の増加」は、2021年末に発生した「Apache Log4j」の脆弱性による影響の大きさを踏まえたもの。こうした脆弱性が発見された時の“(攻撃者視点から見た場合の)有効性”が極めて大きいことを攻撃者側が認識した結果、「より簡単な“攻撃手法”探し」が活発化しているという。

大企業などが開発する商用ソフトウェアと比べるとオープンソースソフトウェア(OSS)の脆弱性対策は後手に回りがちであることに加え、脆弱性が含まれたOSSがモジュールとしてさまざまなソフトウェアに組み込まれていることもあり、OSSの脆弱性情報を注意深く収集する対策が求められるという。

「ソースコード分析による攻撃者特定の精度が低下」は、サイバー攻撃者側でのエコシステム構築/分業化の進展から、マルウェアのソースコードの特徴を解析することで攻撃者を特定して対策構築に生かす、という防御側の対策手法の有効性が低下しつつあるという指摘だ。攻撃者を特定することで、その後に実施されるであろう攻撃手法や攻撃の狙いを予測して防御を固めることが対策として有効だったが、これが困難になってきたという。

とはいえ、マルウェア感染によって入口を作った後の外部からの侵入やネットワーク内での横展開の手法など、攻撃者を特定できるようなさまざまな情報の収集は可能なので、エンドポイント型脅威検知・対応(EDR)ツールで活動状況を把握することでソースコード分析のみに依存しない攻撃者特定に取り組むべきだという。

「『Alexa、ビットコインのマイニングを始めて』」は、「IoT機器を利用したクリプトマイニングが活発化するおそれ」を指す。元々リソースにあまり余裕のないIoT機器やスマートデバイスでは適切な脅威対策が施されていないことが少なくなく、さらに後付けでエージェント型セキュリティを導入することも困難なので、悪用を防ぐことが難しい。ネットワーク側セキュリティソリューションで保護するのも対策の1つとして考えられるが、機器メーカー側であらかじめセキュリティ対策を施す「セキュリティバイデザイン」の取り組みが拡大していくことが望まれる。

「『これ、私の電話番号だから、よかったら電話してね』」というのは、“Reverse Vishing(リバースビッシング)”と呼ばれる攻撃手法で、電子メールやSNSメッセージなどで行われるPhising(フィッシング)を電話(Voice)で行うもの。SNSやレビュー/コメントなどを書き込めるような場所に電話番号を書き込んで被害者に電話させるように仕向け、会話の流れで個人情報を聞き出したりマルウェアのダウンロードサイトに誘導したりするのだという。

被害者の意識としては、電話が通じ、ちゃんと会話が成立することで安心感を得てしまうと考えられる。また、単なる電話番号だけでは攻撃を察知することができず、既存の対策では対応し切れないことで被害が大幅に増加しているという。ただし、これに関しては主に海外でのトレンドであり、日本国内ではまだ目立った被害は観測されていないという。

攻撃手法としては必ずしも最新のものばかりということでもなく、実は何年も前にあったものが再び流行すると予測されている、というものも含まれている。この点について、櫻井氏は「利用者が増えているところに攻撃者も追随していく」と指摘。ユーザーが広く使い始めているコミュニケーションツールを使うなど、攻撃が成功する可能性が高いと判断された攻撃手法が拡大していくことになるため、昔からある攻撃手法でも、ユーザー側に油断があるなどして防御が不十分だった場合はリバイバル的に大流行する可能性があるとしている。

国内ではいまだにいわゆる「振り込め詐欺」の被害が後を絶たないように、言葉巧みに誘導されることでつい信じてしまう被害者が出ることは不可避のようだ。必ずしもシステム的に防御できる攻撃ばかりではないということを踏まえた人的な対策の強化も重要になるだろう。