Nozomi Networksは2月9日、制御機器/インターネット接続機器(OT/IoT)のセキュリティについて2022年下半期の動向をまとめたレポートを発表した。併せて、OT/IoT向けエンドポイントセキュリティセンサー「Nozomi Arc」も発表した。

日本担当カントリーマネージャーの芦矢悠司氏は2022年の事業を振り返った。体制や組織の強化に取り組み前年比300%以上の成長だったと紹介。背景にOT/IoT分野での需要の高まりを挙げた。

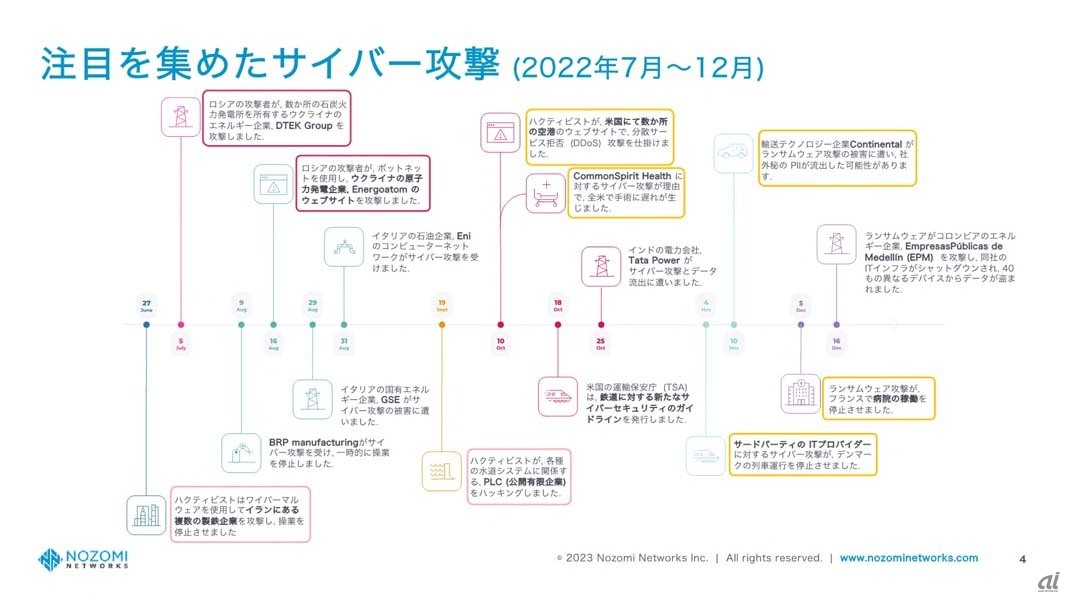

2022年下半期(7~12月)にOT/IoT分野で注目を集めたサイバー攻撃の状況については、APJテクニカルセールスエンジニアの村田眞人氏が解説した。「ウクライナ戦争に関連して重要インフラに対する攻撃が激化」「ハクティビストによる攻撃が破壊的なものに変化してきた」「重要インフラの中でも、空港/鉄道駅などの輸送インフラや医療機関など、新たな攻撃対象が拡大した」の3点をポイントに挙げた。

2022年下半期に注目を集めたOT/IoT関連の主なサイバー攻撃

2022年下半期に注目を集めたOT/IoT関連の主なサイバー攻撃

※クリックすると拡大画像が見られます

ハクティビストは社会的、政治的な主張を広く知らしめる手段としてサイバー攻撃を活用するサイバー犯罪者だが、従来は必ずしも高度な技術力を備えているわけではなかった。最近はRansomware as a Service(RaaS)に見られるようなサイバー攻撃手法のサービス化などが起こっていることを受け、ハクティビストでも強力なワイパー攻撃ツールなどを利用可能になってきた。それにより重要インフラに対してデータ消去などの破壊的な攻撃を仕掛けるようになってきているという。

村田氏は「社会的に多大な影響を及ぼすサイバー攻撃を実行することで自分たちの主張が広く報道されることになる」という点がメリットとして認識されるようになったためではないかと指摘した。

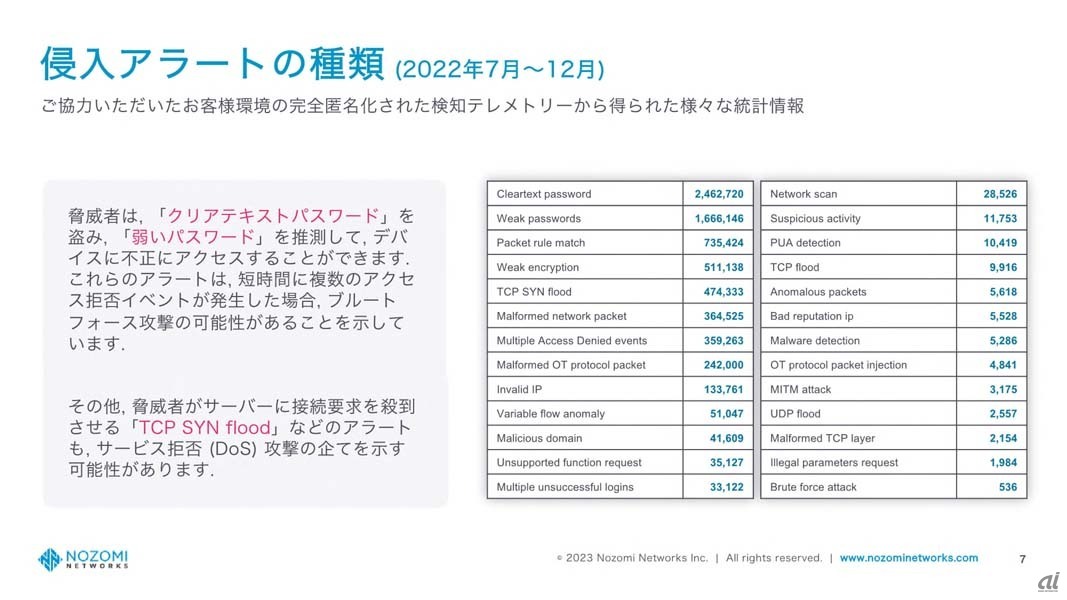

収集された検知テレメトリー情報の分析からは、アラートとして最も多く検出されたのは「クリアテキストパスワード」、次いで「弱いパスワード」だったという。容易に推測できるパスワードが設定されたシステムがまだ多く稼働していることから、パスワードを推測するブルートフォースアタックなどを仕掛ける攻撃者が多数存在しているのが分かる。

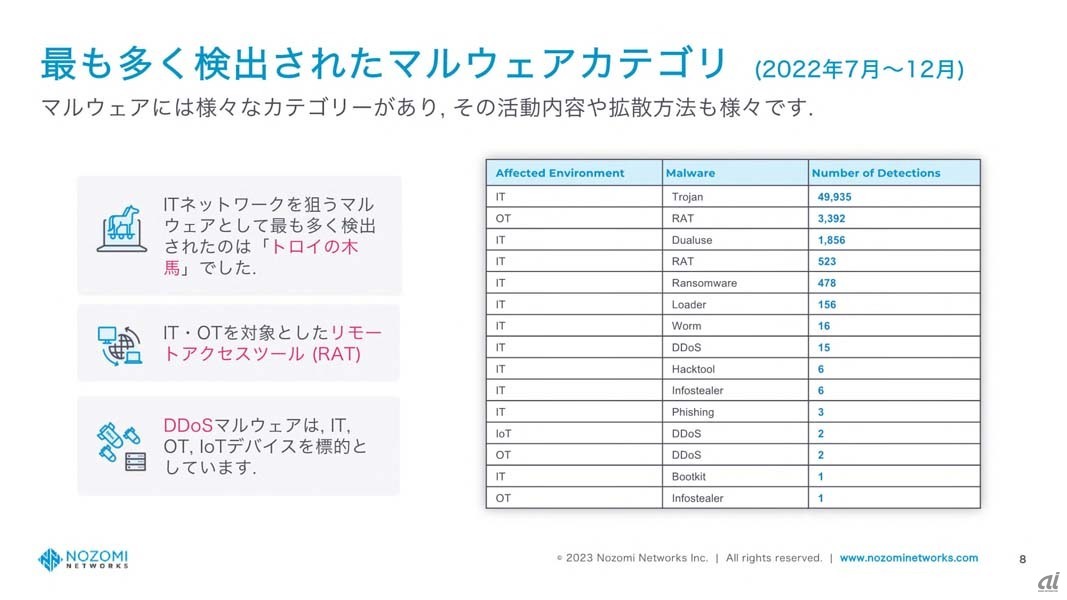

また、検出されたマルウェアで最も多かったのはIT環境向けのトロイの木馬で、2位のOT環境向けリモートアクセスツールの10倍以上の検出数だった。ただ逆に、OT環境向けのマルウェアが2位に入っていることから、OT/IoTシステムも対象とした攻撃が拡大しつつある現状が分かる。

同社が検出した侵入アラートの種類別ランキング

同社が検出した侵入アラートの種類別ランキング

※クリックすると拡大画像が見られます

同社が検出したマルウェアのカテゴリー別ランキング

同社が検出したマルウェアのカテゴリー別ランキング

※クリックすると拡大画像が見られます

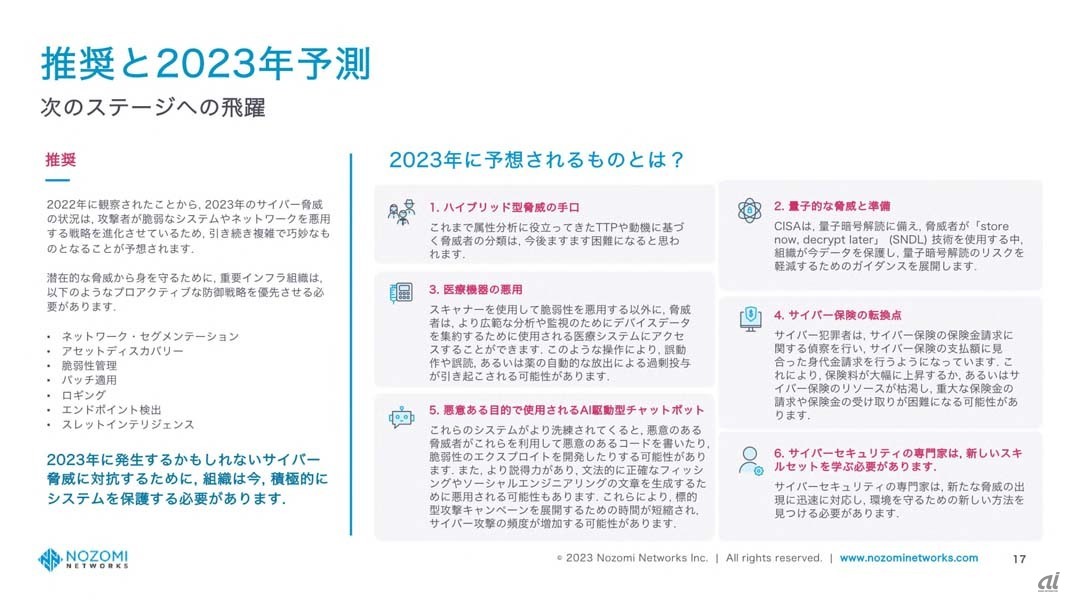

こうした分析を踏まえ、村田氏は防御戦略として「ネットワークセグメンテーション」「アセットディスカバリー」「脆弱性管理」「パッチ適用」「ロギング」「エンドポイント検出」「スレットインテリジェンス」の7点を挙げた。

推奨事項と2023年予測

推奨事項と2023年予測

※クリックすると拡大画像が見られます

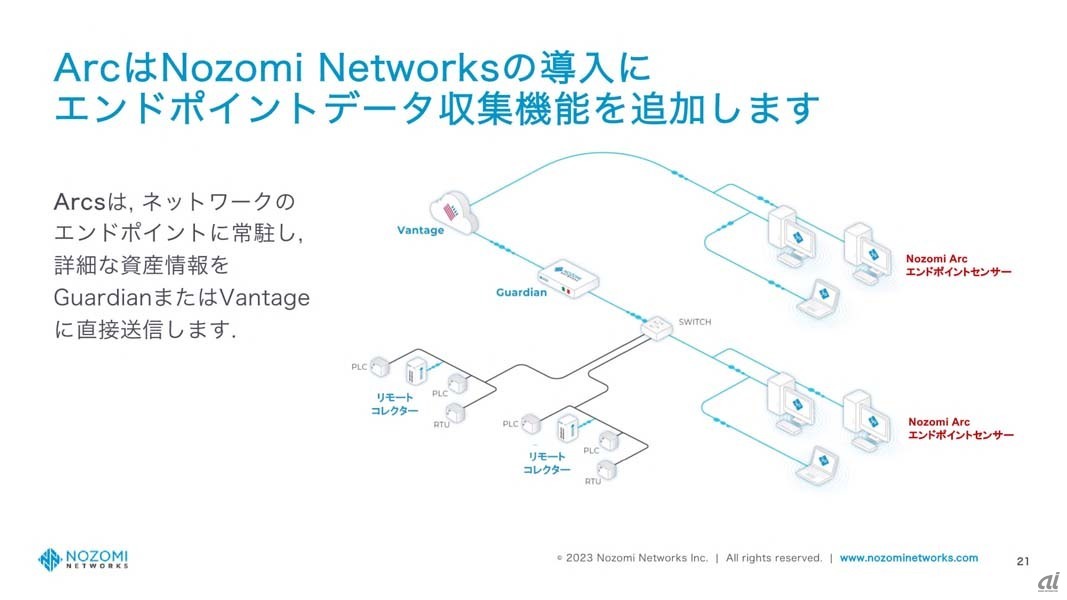

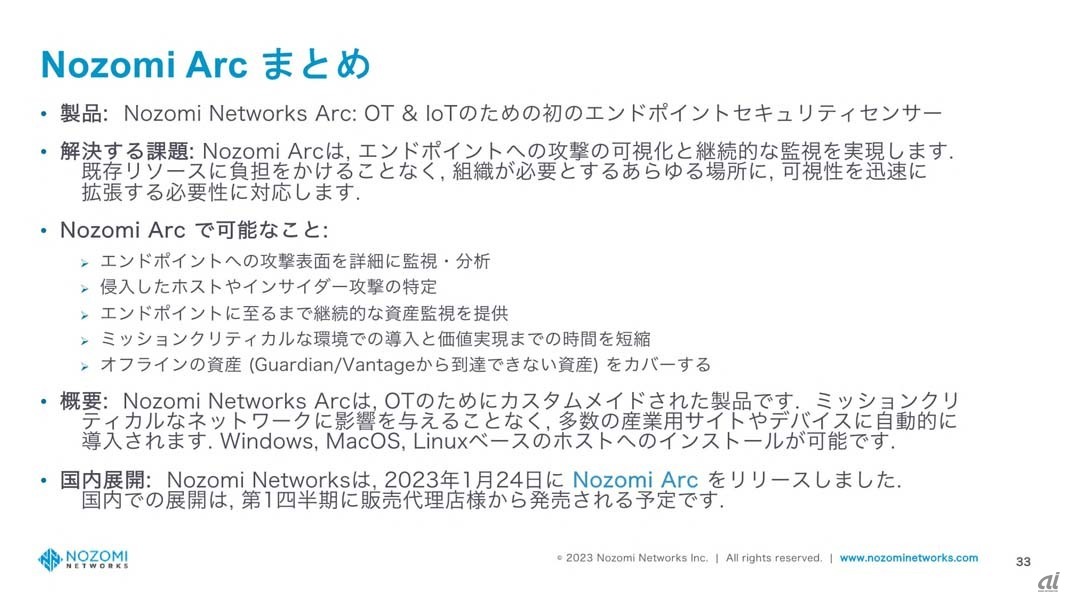

続いて、新製品のNozomi Arcの特徴について、村田氏はあらゆるエンドポイントをセキュリティセンサーとして活用し、攻撃対象領域を継続的にモニタリングするものだと説明した。「Windows」「Linux」「macOS」に対応するソフトウェアで、セキュリティセンサーとしてデータを収集する。なお、同社では「エージェント」をインストールしたデバイス自体に何らかの操作を行うソフトウェア、「セキュリティセンサー」はインストールされたデバイスやその周囲のデバイスやネットワークの情報収集を行うソフトウェアと定義している。

Nozomi ArcはインストールされたPCの内部で情報を収集し、当該PCの通信から周囲のデバイスやネットワークの情報を得ることができる一方、積極的にネットワークのスキャニングなどを行うわけではないため、インストール先PCと直接通信している相手のデバイスやネットワークの情報のみが収集対象となるという。

Nozomi Arcの導入イメージ

Nozomi Arcの導入イメージ

※クリックすると拡大画像が見られます

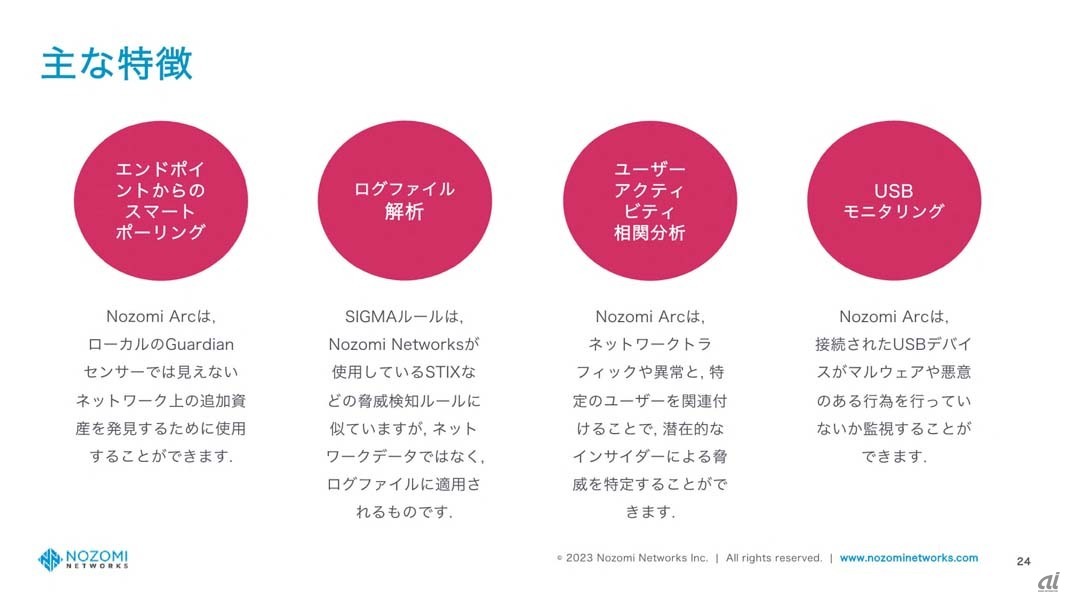

Nozomi Arcの主な特徴

Nozomi Arcの主な特徴

※クリックすると拡大画像が見られます

既存製品の「Guardian」はネットワークスイッチのミラーリングポートからパケットを読み出すが、当該スイッチを通過しない独立性の高いネットワークの情報を得るためには、専用機器「リモートコレクター」などを設置する必要があった。

Nozomi Arcはこうしたリモート拠点などの情報収集をリモートコレクターよりも手軽に実施できるなど、従来の手法を補完する位置付けとなる。USBトラフィックの検出機能が充実している点もユニークだ。例えば、キーボードを偽装してデータを流し込む悪意あるUSBデバイスなどがエンドポイントに接続された場合、データ入力の速度などから「人間が直接入力した情報ではない」と判断したり、デバイスの消費電力量の多寡を基準に「普通のキーボードとは異なる悪意あるデバイスと疑われる」などと判断したりできるという。

Nozomi Arcの製品出荷は「春ごろ」を予定している。なお、Windows版に関しては、現在は「Windows 7」以降に対応しているが、長期にわたって運用が継続されるOT/IoTシステムの特徴を踏まえ、ユーザーからの反応を見て「Windows XP」への対応も検討するとしている。

Nozomi Arcのまとめ

Nozomi Arcのまとめ

※クリックすると拡大画像が見られます