カスペルスキーは11月10日、メディア向け説明会を開き、アジアの政府機関が標的と見られるサイバースパイ攻撃「TetrisPhantom」について報告した。また、ワームの大規模拡散の発生にも注視しているという。

Kaspersky グローバル調査分析チーム アジア太平洋地域シニアセキュリティリサーチャーのNoushin Shabab氏

この調査を担当しているグローバル調査分析チーム アジア太平洋地域シニアセキュリティリサーチャーのNoushin Shabab氏によると、TetrisPhantomは、同社のマルウェア分析の一環で2023年初頭に確認したという。少なくともアジアの1カ国の政府機関で使用されている機密情報を格納、転送するためのセキュアUSBメモリーに複数のマルウェアを埋め込み、攻撃組織はセキュアUSBメモリー経由でスパイ行為をしていると見られる。同社は、初期調査後数週間のうちに当該国のコンピューター緊急対応機関(CERT)に報告し、現在も連携して調査を継続しているという。

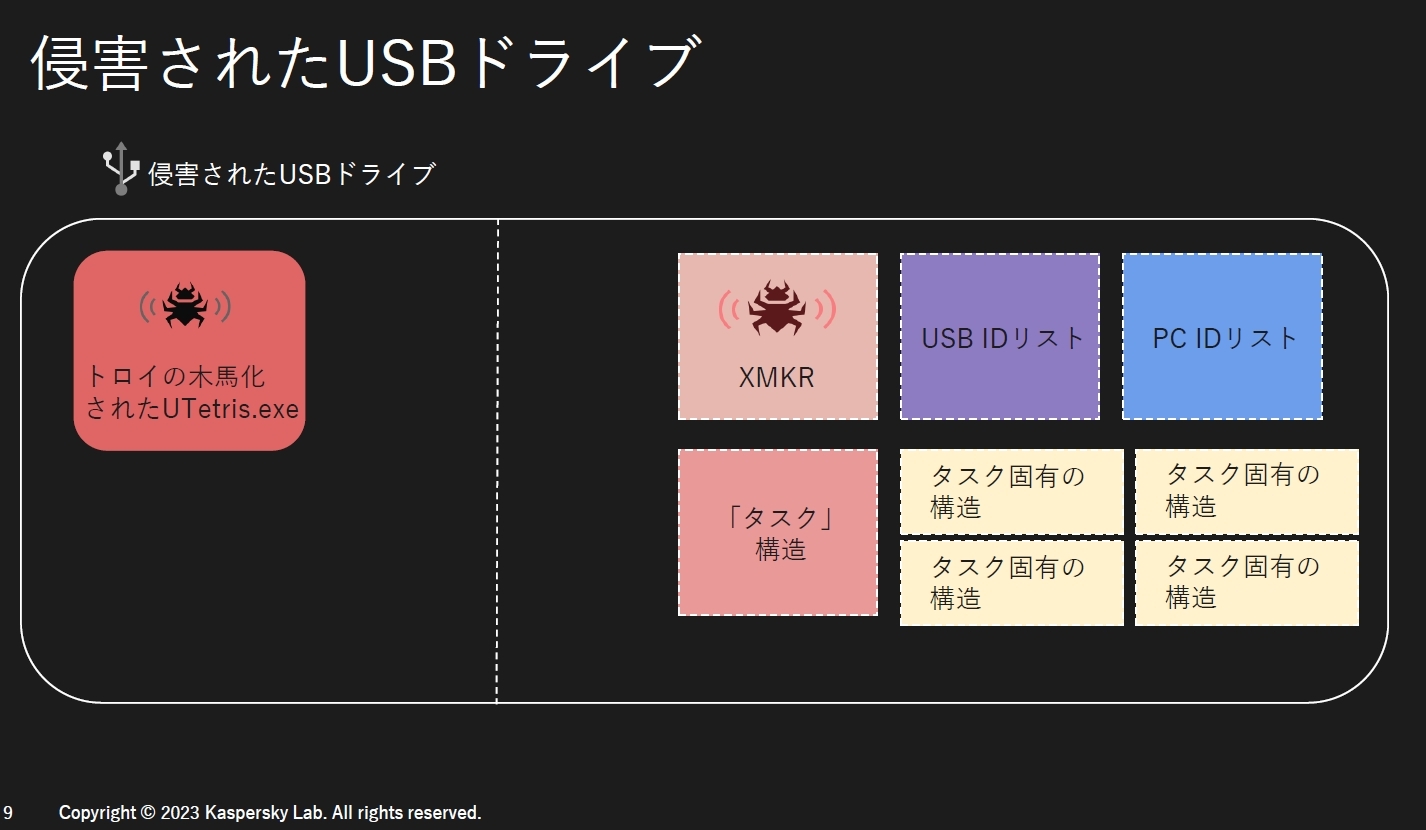

Shabab氏の分析では、標的のセキュアUSBメモリーには、同社が「XMKR」と命名したマルウェアと、政府機関の関係者が機密情報を扱う際に使用するという「UTetris」プログラムにトロイの木馬機能を追加した不正プログラムが混入されて、さまざまなスパイ活動を実行するほか、特定の接続先にセキュアUSBメモリー経由などでXMKRや不正プログラムを拡散するワーム機能も備えている。

「TetrisPhantom」攻撃で攻撃者が標的のセキュアUSBメモリーに仕掛けた不正プログラム

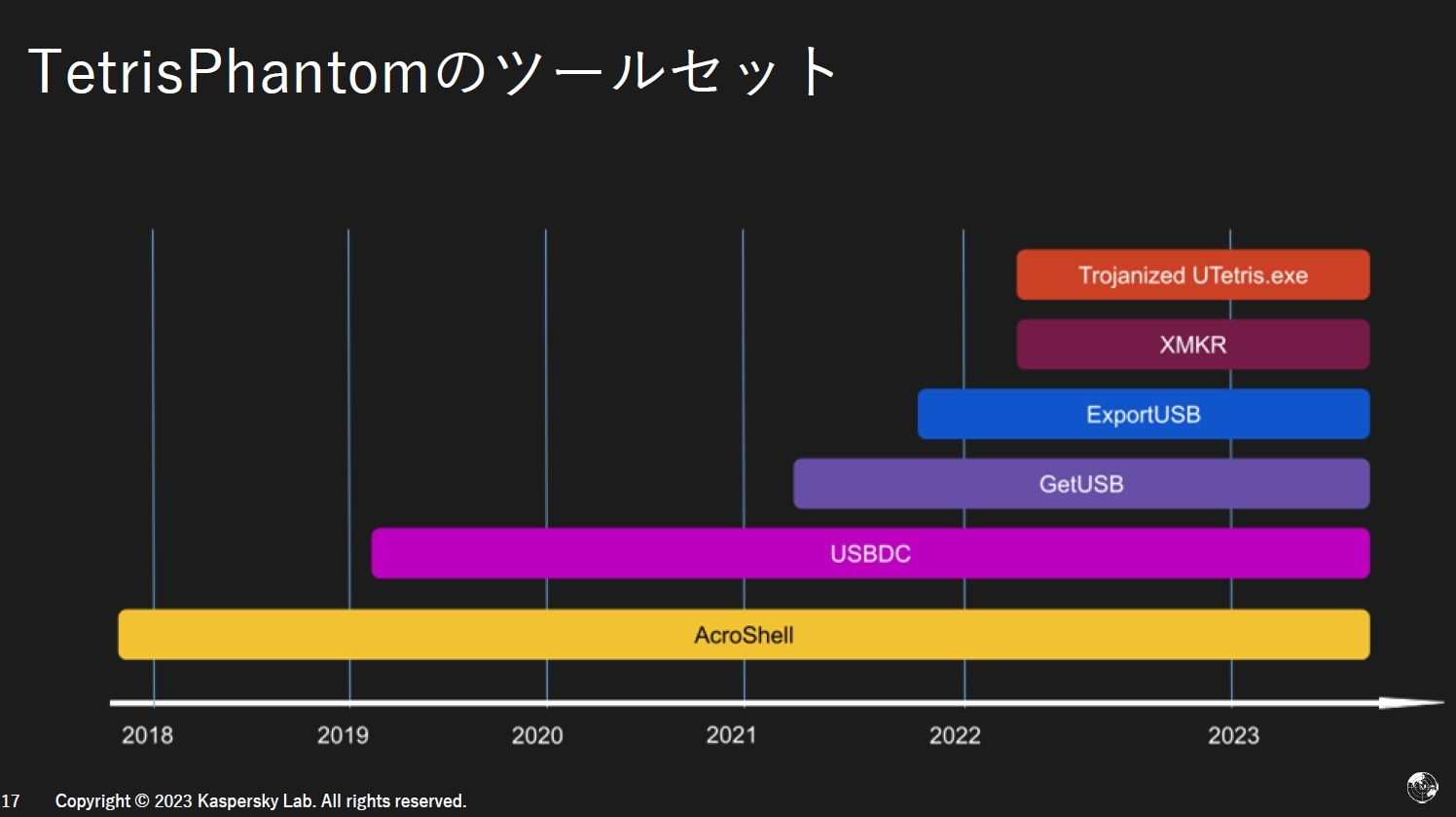

Shabab氏によれば、分析を進める中で、攻撃組織が少なくとも2017年ごろにスパイ活動を開始した可能性があるという。セキュアUSBメモリーに混入している複数の攻撃ツールを分析すると、まず2017年ごろに「AcroShell」というバックドアプログラムが使われ、攻撃者側と侵入先との通信経路が確立された。

次に攻撃者は、2019年ごろから「USBDC」と呼ぶツールで、バックドアを経由して侵入先のコンピューターの情報やコンピューターに外部接続されるデバイスの情報などを収集してしていったという。さらに2021年ごろからは、バックドア経由で「GetUSB」というツールを展開し、USBデバイスに格納されるファイルを窃取するようになった。その後に「ExportUSB」というツールも使い、GetUSBが窃取したファイルデータなどを攻撃組織のサーバーに転送するようになったという。

2022年後半ごろには上述のワーム機能が追加実装され、攻撃組織が侵入先でより広範なスパイ活動を展開するようになったと見られる。

攻撃者は「TetrisPhantom」攻撃を実行するまでに長い年月を費やし、さまざまなツールを順次組み合わせながら準備を重ねてきたという

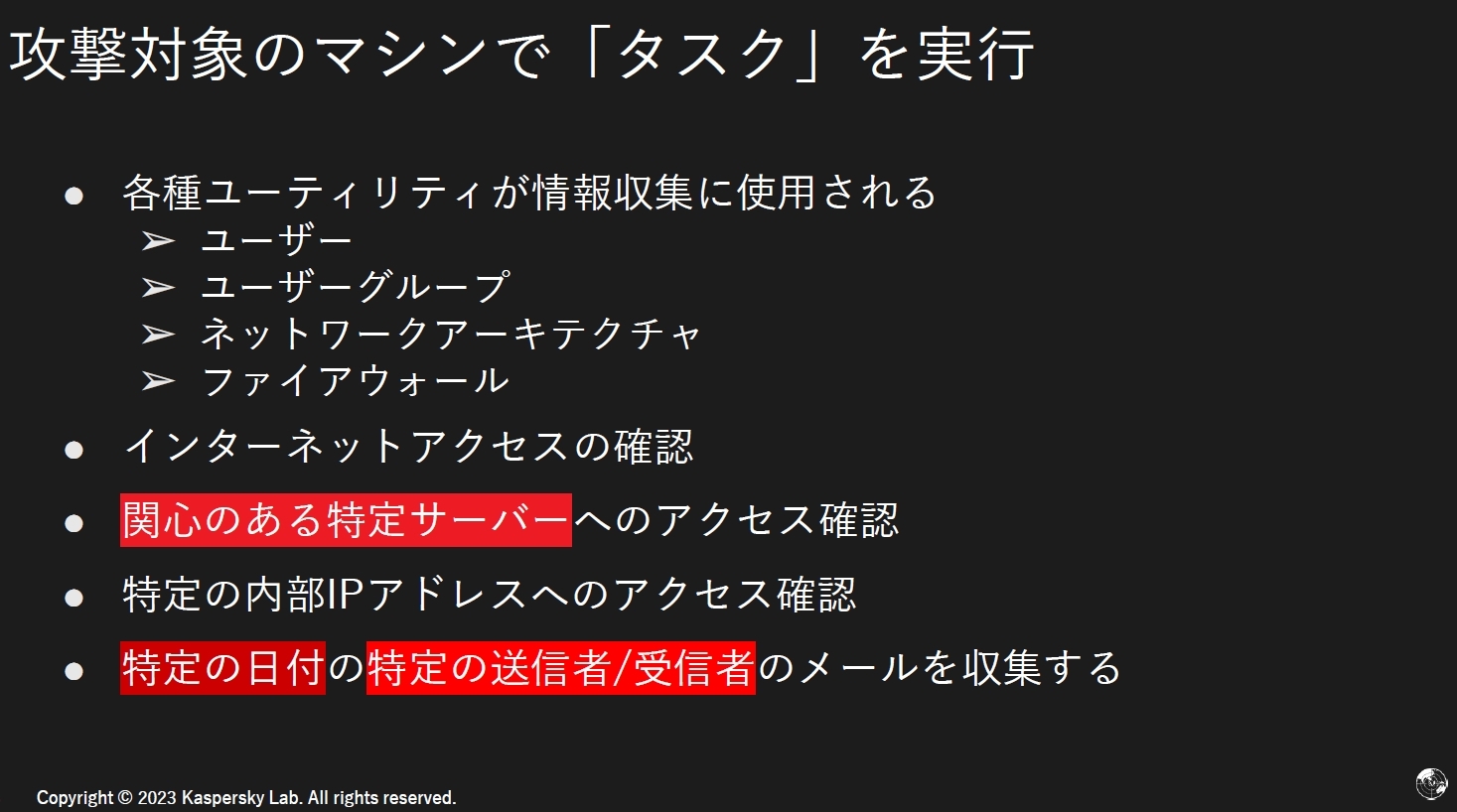

Shabab氏は、攻撃組織が標的のセキュアUSBメモリーを悪用して、さまざまな攻撃タスクが実行していると指摘する。ユーザーやユーザーグループ、ネットワークのアーキテクチャー、ファイアウォールといった情報の収集のほか、インターネット接続の有無、攻撃者が関心を抱いた特定サーバーへのアクセスの有無、特定の内部IPアドレスへのアクセスの有無、特定の日付での特定の送信者および受信者のメール情報といったものを収集しているという。

Shabab氏は、「この攻撃組織は、さまざまな攻撃ツールを段階的に用いて、何年にもわたり侵入先に検知されることなく活動を展開している、標的を絞り込んだ非常に高度なサイバースパイ攻撃と言える。セキュアUSBメモリーで機密情報のやりとりを保護するという政府機関特有の方法の隙を突いている。他国でも同様の方法を採用しているとすれば、危険がある」と解説した。

攻撃者が行ったとみられる攻撃タスクの一例

同社グローバル調査分析チーム アジア太平洋地域ディレクターのVitaly Kamluk氏は、同氏の推測と前置きした上で、セキュアUSBメモリーを使用しているのが、当該国の情報機関である可能性を指摘した。このセキュアUSBメモリーを起動した際に、「Simple Tetris」というゲームの「Tetris」を模したプログラムが実行し、その間にデータの転送処理などが行われるという。

「一般的な使い方であれば、Simple Tetrisのようなものはない。ゲーム画面を表示して、その裏側での処理を見えないようにしているのは、情報機関のような活動かもしれない」(Kamluk氏)といい、Shabab氏は「実際にどのような政府機関が標的になり、どのような影響が発生しているのかは不明だが、当該国のCERTとの間では緊密に連携した調査を進められている」と述べる。