5月に出現したマルウェア「WannaCry」は、短期間で世界中に拡散し、感染先のコンピュータを暗号化してユーザーに身代金を要求した。その後、暗号化せず身代金も要求しないWannaCryの亜種が出現している。

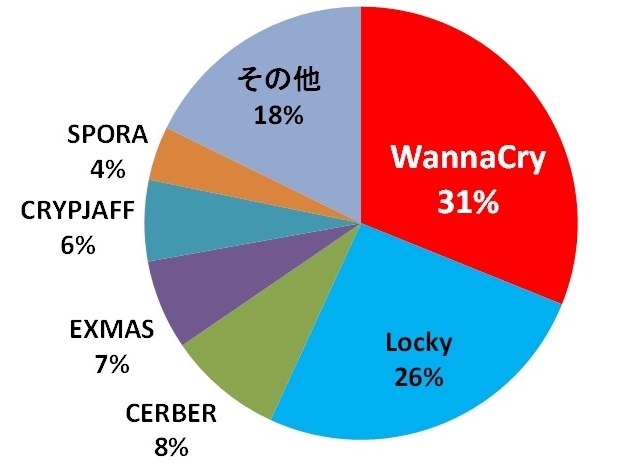

トレンドマイクロが9月21日に発表した「2017年上半期セキュリティラウンドアップ」によると、WannaCryは国内で検出されたランサムウェア全体(2万1600台)の31%(6700台以上)を占め、トップになった。2016年に国内で流行した「Locky」は26%の2位だった。WannaCryは出現からわずか2カ月足らずのうちに国内検知数のトップに躍り出る猛威だった。

2017年上半期におけるランサムウェア検出台数の種別割合(出典:トレンドマイクロ)

同社は、上半期における最大のトピックに、WannaCryと6月に出現した「Petya」(別名:NotPetyaなど)によるランサムウェア被害を挙げる。この2つは、ランサムウェアの攻撃手法としては1つ“頂点”になるといい、ランサムウェアの中でも最悪の存在だとした。

その理由は、単にランサムウェアとして身代金を要求するだけではなく、上述のように脆弱性を突いて拡散するワーム機能を持ったことにより、多数のコンピュータが接続されている組織のネットワークで大量感染の被害をもたらしたためだという。これにより、業種によって脆弱性のリスクを抱える端末が数多く存在する実態や、侵入した脅威による被害を拡大させない対策がほとんど講じられていない実態が顕在化したと指摘している。

一方、WannaCryの亜種も暗号化機能を持つものの実際には機能せず、ワームとして拡散する点が主な特徴となっている。それでも、拡散時のスキャン行為によってネットワークやシステムに過大な負荷を与える。また、脆弱性を突いて感染する際に「DoublePulsar」と呼ばれるバックドアを仕掛けるため、新たなマルウェアが送り込まれてしまう危険性をもたらす点で、やっかいな存在だ。

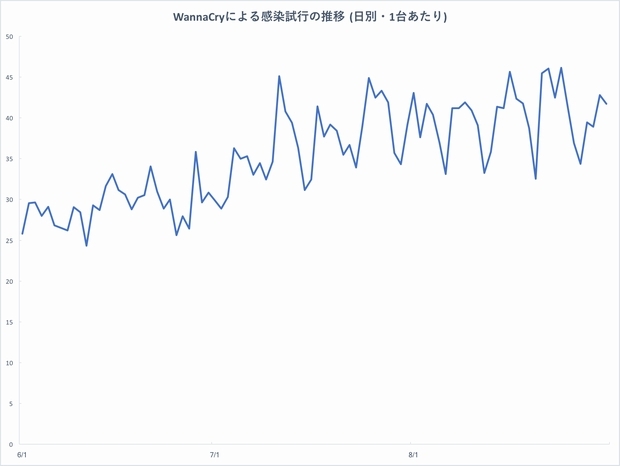

インターネットイニシアティブ(IIJ)のレポートによれば、拡散を試みるWannaCry亜種の通信は6月から8月末まで増え続けている。8月末時点では、1つのIPアドレスあたり平均して1日に約40回の攻撃を受けているといい、攻撃元IPアドレスの国別の内訳ではロシアや中国、台湾などが上位を占める。

WannaCryに感染試行の推移(出典:IIJ)

送信元のIPアドレス自身も感染していると仮定した場合、同社は世界で2万6000台程度がWannaCry亜種に感染しているとみている。同社は8月だけで3201種類のWannaCry亜種を観測し、このうち3042種類が新たに観測された検体だった。

現在のWannaCryは、実質的にランサムウェアとしての脅威が薄れる一方、ワームとしての脅威が広がり始めた状況にあるようだ。IIJによると、2017年1月~3月に同社が取得したマルウェア検体の約9割を「Conficker」が占めた。Confickerは2008年に出現したワームで、10年近く経った現在でも拡散し続けている。同社は、観測状況からWannaCryもConfickerと同じように活動が長期化する可能性があると指摘する。

Confickerも当初はWindowsの脆弱性を突いてネットワーク経由で拡散し、その後の亜種によってリムーバブルメディアでも拡散することが可能になった。現在に至るまで無数の亜種が次々に出現し、今なおネットワークやシステムを侵害し続けている。10年後にWannaCryとその亜種の脅威が残るかどうかは、脆弱性対策など現在の取り組みをどれだけ徹底できるかが鍵を握っている。