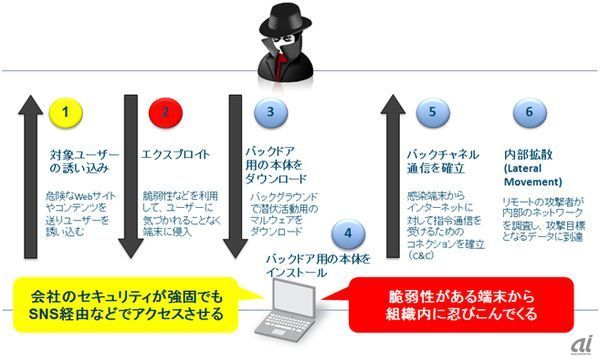

外部からの攻撃のパターンとゼロトラストモデル

外部から個人情報を狙った標的型攻撃がどのように行われるか、一般的なパターンを示したのが下図になります。

標的型攻撃の一般的なパターン

まず、さまざまな手法で対象ユーザーが誘い込まれます。例えば、ある特定の組織が頻繁にアクセスするであろうウェブサイトを改ざんし、マルウェアに感染させる「水飲み場型攻撃」では、SNSや改ざんしたウェブサイトに標的となるユーザーを誘い込んだり、メールのリンクや添付ファイルなどを直接送り付けられることがあります(1)。

次にエクスプロイトと呼ばれるぜい弱性を突くプログラムコードが実行されます。Microsoft Office、PDF、Javaのようなファイルを使ってぜい弱性を攻撃し端末に侵入します(2)。

侵入後、マルウェア本体である実行ファイルをダウンロードし、端末にインストールします(3、4)。

そしてバックチャネルと呼ばれる通信経路を確立し、C&C (Command and Control) 通信により、攻撃者から攻撃命令やアップグレード情報を受け取ったり、盗んだ情報を送出したりします(5)。

さらに単一の端末だけでなく、内部ネットワーク上の複数の端末に拡散してボットネットを作り、攻撃の最終目標となるデータに到達してそのデータを外部へ送信します(6)。

悪意の内部ユーザーの項でも触れた、内部と外部の境界さえ守ればいいという従来型のセキュリティセグメンテーションでは、一旦マルウェアが内部に侵入すると簡単に拡散が進み、感染端末間でP2Pネットワークが構築される可能性があります。すると、マルウェアが長期間潜伏し、独自プロトコル(Unknown通信と呼ぶ)または通常よく使われる通信プロトコルによりC&C通信を隠蔽したりダイナミックDNSを使用したりして、ネットワーク管理者に気づかれないように欲しい情報を収集して外部へ送信されてしまいます。

ゼロトラストモデルによるマイクロセグメンテーションが導入されていれば、組織内部ネットワークにおけるマルウェアの拡散防止やUnknown通信のブロック、ボットネットで使われるP2PやダイナミックDNSなどの検知ブロックが可能となります。