Citrix Systemsは米国時間1月22日、同社製品の脆弱性に対処する一連の新たな修正パッチをリリースした。この脆弱性はマルウェアをインストールするために既に悪用されている。

新たなパッチは、共通脆弱性識別子として「CVE-2019-19781」が割り当てられている脆弱性に対処するものだ。この脆弱性は概念実証(PoC)エクスプロイトコードがリリースされ、ハッカーらが仮想通貨(暗号資産)のマイニングプログラムを同社製品にインストールし始めたとの報道もなされたことで、この1週間に大きな注目を集めている。

同脆弱性の影響を受ける製品は「Citrix Application Delivery Controller(ADC)」(旧「NetScaler ADC」)と「Citrix Gateway」(旧「NetScaler Gateway」)、「Citrix SD-WAN WANOP」だ。

Citrix ADCとCitrix Gatewayの一部のバージョンについては19日に修正パッチがリリースされている。同社の最高情報セキュリティ責任者(CISO)Fermin Serna氏は22日、SD-WAN WANOP向けの修正パッチをリリースしたと発表した。これらパッチは同社のサポートサイトから入手可能だ。

Serna氏は顧客に対して、SD-WAN WANOPのすべてのバージョンをビルド「10.2.6b」または「11.0.3b」にアップグレードするよう伝えている。同パッチの適用対象プラットフォームは「SD-WAN 4000-WO」と「SD-WAN 5000-WO」「SD-WAN 4100-WO」「SD-WAN 5100-WO」であり、「SD-WAN PE」および「SD-WAN SE」プラットフォームは今回の脆弱性の影響を受けない。

Serna氏は、同社の提供する緩和策を顧客が実行することでリスクを最小化できるものの、システム管理者は早急に恒久的対処を実施するよう「強く奨励する」と述べた。

サイバー犯罪者らがこぞってこの脆弱性を標的にしているのには理由がある。Citrixはクリスマス前に同脆弱性の存在を公表していたものの、パッチの提供は1月後半になると顧客に伝えていた。その後、悪用が容易だと見なされている同脆弱性のPoCエクスプロイトコードが公開された。

マルウェアに感染しているCitrixサーバーから該当マルウェアを除去した後、サーバーの制御を独占的に得るためのバックドアをインストールしているハッカーの存在がセキュリティ企業FireEyeによって確認されている。

またFireEyeは、旅行や法律、金融、教育といった分野の組織に対する連続的な攻撃を確認している。

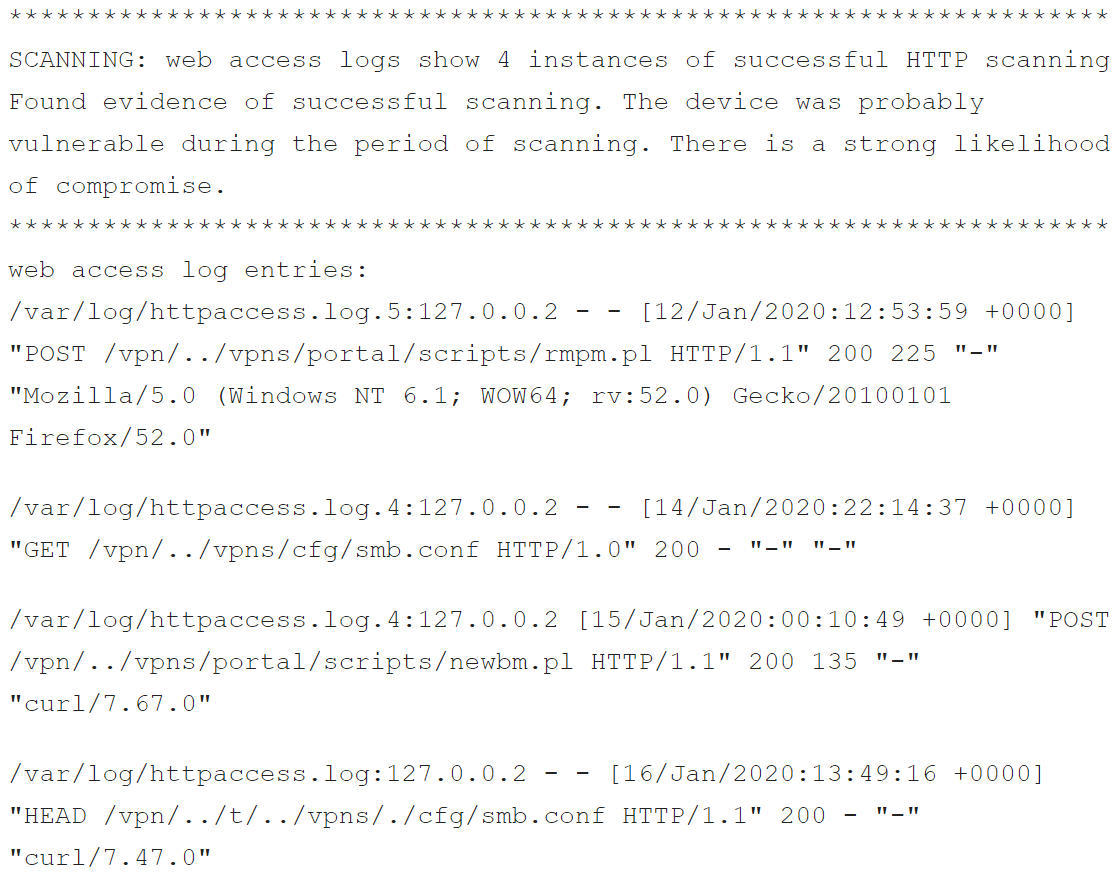

FireEyeは、Citrixの顧客のネットワークを検索し、侵入された痕跡を調査するプログラムをCitrixと協同開発し、22日付けでリリースしている。この無償ツールは、CitrixとFireEyeそれぞれのGitHubリポジトリーから入手可能だ。

Citrixは、Citrix ADCとCitrix Gatewayのバージョン「12.1」と「10.5」「13.0」に存在する脆弱性に対処するパッチを24日にリリースする予定だという。

提供:FireEye/Citrix

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。