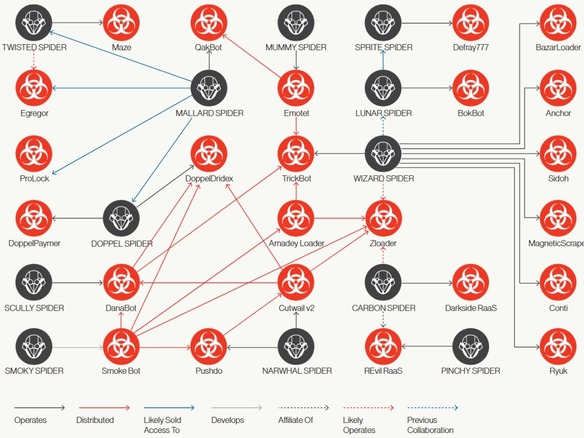

サイバーセキュリティ関係のレポートでは、さまざまな脅威アクターや、マルウェアや、ハッキング活動がそれぞれ独立した存在であるかのように語られることが多い。しかし、現実のサイバー犯罪エコシステムはかなり小さく、一般に考えられているよりもはるかに相互のつながりが強いようだ。

サイバー犯罪グループは、現実のソフトウェア企業と同じように複雑なサプライチェーンに支えられていることが多く、サイバー犯罪エコシステムの中での関係性を発展させて必要な技術へのアクセスを獲得し、それによって活動を可能にし、利益を最大化している。

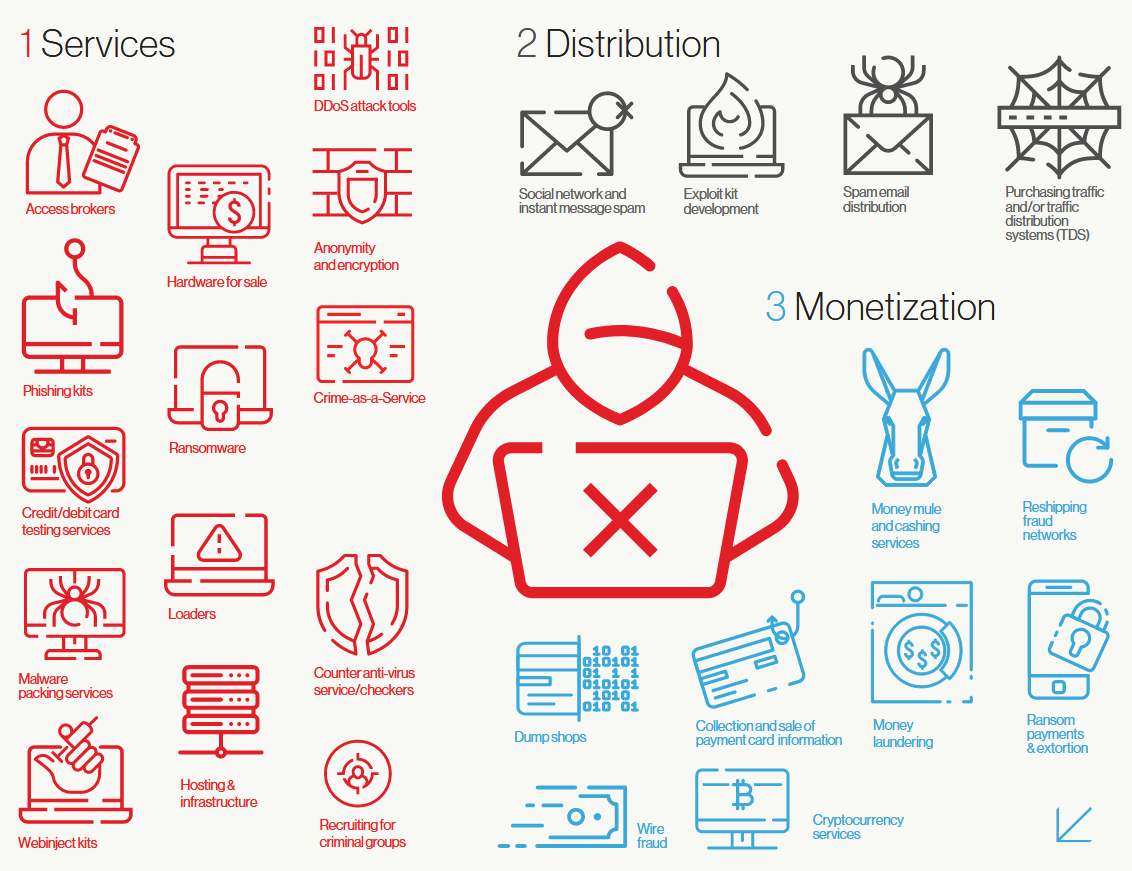

サイバーセキュリティ企業のCrowdStrikeによれば、サイバー犯罪グループがサードパーティーから調達している技術は、サービス、配信、収益化の3つのカテゴリーに分類できるという。

それぞれについて詳しく見ていこう。サービスのカテゴリーには、通常次のようなものが含まれる。

- アクセスブローカー。企業のネットワークに侵入し、企業内ネットワークへのアクセス手段をほかのグループに販売する。

- DDoS攻撃ツール。標的に対して誰でもDDoS攻撃を実行できるウェブベースの操作パネルに対するアクセスを提供する。

- 匿名化と暗号化。プライベートプロキシやVPNネットワークに対するアクセスを販売する。サイバー犯罪グループは、これらのサービスを利用することで、居場所や攻撃の発信元を偽装することができる。

- フィッシングキット。フィッシング攻撃用のキット、フィッシング攻撃を自動的に行うためのウェブベースのツール、フィッシング攻撃で得られた認証情報リストの作成およびメンテナンスを行う。

- ハードウェアの販売。ATMスキマーやネットワーク盗聴デバイスなどのカスタムメイドのハードウェアを販売する。

- ランサムウェア。「Ransomware-as-a-Service」(RaaS)とも呼ばれる。ランサムウェアファミリーや、ほかのサイバー犯罪グループが独自のカスタムランサムウェアを作成できるウェブベースの操作パネルへのアクセスなどを販売する。

- Crime-as-a-Service。RaaSに似ているが、このサービスはバンキング型トロイの木馬やその他の形態のマルウェアへのアクセスを提供する。

- ローダー。すでに自前のマルウェアに感染させたコンピューターやスマートフォン、サーバーに、ほかのグループのマルウェアを「ロード/インストール」し、それらのグループがランサムウェアやバンキング型トロイの木馬、情報窃盗マルウェアなどを使用して金銭を得られるようにする。

- カウンターアンチウイルスサービス/チェッカー。マルウェア開発者がマルウェアのサンプルをアップロードすることで、マルウェアの検出情報がウイルス対策を開発している企業に共有される恐れなしに、最新のウイルス対策システムのエンジンで検出されるかどうかをテストできるウェブポータル。

- マルウェアパッキングサービス。マルウェア開発者が開発したマルウェアファミリーのコードをスクランブル化し、ウイルス対策ソフトウェアで検出されにくくするためのウェブベースのツール、あるいはデスクトップのツール。

- クレジットカード/デビットカード検証サービス。サイバー犯罪グループが手に入れた決済用カードの番号が有効な形式になっているか、カードが有効かを検証するためのツール。

- ウェブインジェクションキット。バンキング型のトロイの木馬と一緒に使われる専用のツールで、被害者がオンラインバンキングのサイト(あるいはほかのサイト)にアクセスした際に、攻撃グループが被害者のブラウザーに悪質なコードを組み込むために使われる。

- ホスティングおよびインフラ。サイバー犯罪グループに合わせて構築されたプライベートウェブホスティングインフラを提供する。

- 犯罪目的での勧誘。一般市民に対して勧誘を行ったり、賄賂を送ったり、だましたりしてサイバー犯罪行為に参加させることを専門とするグループ(例:例えばある攻撃グループは、Teslaの従業員に賄賂を送り、同社の社内ネットワークで悪質なコードを実行させようとした)。

提供:CrowdStrike

提供:CrowdStrike