日本マイクロソフトは11月24日、脅威インテリジェンスの分析情報と案内をまとめた2022年版「Microsoft Digital Defense Report」に関するメディア向け勉強会を開催した。同社はこのレポートとは別に、四半期ごとの概要をまとめた「Cyber Signals」や、「Microsoft Threat Intelligence Center」の情報を盛り込んだ「Security Insider」も提供している。

米Microsoft Cybersecurity Solutions Group チーフセキュリティアドバイザーの花村実氏は、「(取り組むべきことをきちんと実行する)『サイバーベルカーブ』で98%は当たり前のことを当たり前にすれば守れる。多要素認証やゼロトラスト、モダンなアーキテクチャー(のデバイス)、マルウェア対策(の導入)、OSを更新し、分類後に機密性の高いデータを集中して保護すること」と強調した。

米Microsoft Cybersecurity Solutions Group チーフセキュリティアドバイザーの花村実氏

Microsoft Digital Defense Reportは、114ページに及ぶ。ここでは同社が分析する43兆以上の脅威シグナルや、脅威をブロックする過程で得た情報も説明した内容が記載されいる。昨今の潮流として花村氏は、「(サイバー攻撃者は)最終的に1つのランサムウェア攻撃を仕掛けるものの、その前に周到な準備を行っている」と説明した。

同社が2022年1~6月に「Microsoft Defender for Endpoint」から収集したデータによれば、「ダークマーケットから抽出したセキュリティ対策が乏しい2500の組織を列挙し、ここから60まで絞り込んで攻撃を開始する。3分の1にあたる20組織へ侵入に成功して、最も利益のある1つの組織にランサムウェア攻撃を仕掛ける」(花村氏)とのこと。ランサムウェアは、自身を組織内のPCに展開し、データの暗号化を仕掛けるが、花村氏は、「暗号化フェーズに入ってはもう遅い」と指摘する。特権アクセスの管理やラテラルムーブメント(侵入の拡大)の制御が十分でなかった組織は93%に及ぶという。

この他にも、最新のセキュリティフレームワークの導入が不足している組織は87%、IDプロバイダーの構成が安全性を欠いている組織は86%、アプリケーションのセキュリティプラクティスが不適切な組織は74%、多要素認証を利用していない組織は74%、情報の保護・制御が不足している組織は65%、セキュリティ運用の成熟度が低い組織は62%に上っている。なお、同社のランサムウェア復旧対策を実施した業種別情報によれば、製造が28%、医療機関が20%、小売が16%、教育機関が8%を占めた。花村氏は、「製造はクリティカルなシステムを保有し、医療機関も患者の手術を行わなければならない状態で攻撃を仕掛けられている。攻撃者はこうして身代金を払いやすくしている」と分析する。

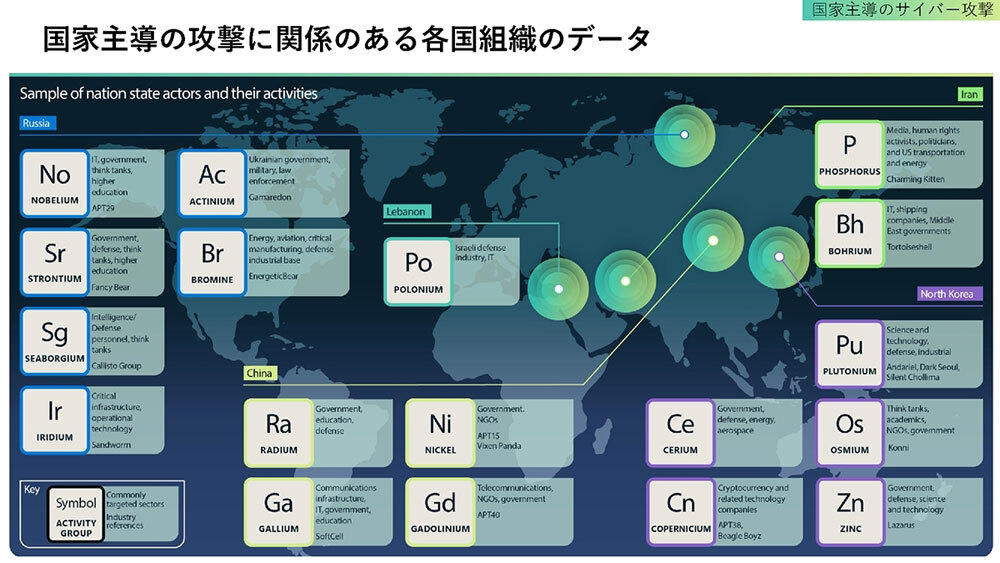

サイバー攻撃が国家の支援を受けるものへと拡大している。重要インフラを標的とした攻撃は2021年の20%から40%に急増。Microsoftは、ロシアがウクライナのインフラに損害を与えることを目的として、米国を含むウクライナの同盟国をターゲットにした積極的なスパイ活動を行ったことが大きな要因だと解説する。「(ロシアによるウクライナ侵攻)前にサイバー攻撃を仕掛けていたが、われわれはウクライナの方々がコンピューターを使えなくなる事態を防ぐため、(侵攻の)1週間前に国外のパブリッククラウドへの政府組織データの移行を支援した。また、戦争初日にロシアがウクライナの政府系データセンターを攻撃している。(クラウドのデータが)国内にあるのが大事との考えは再考すべきだ」(花村氏)と提起している。

また花村氏は、「2022年2月24日の攻撃開始以前の2021年12月29日に、『ウクライナが生物兵器を開発している』などの偽情報がYouTubeへ目立たないようにアップロードされ、攻撃を正当化する偽装工作が行われている。今後は虚偽情報とソーシャルエンジニアリングを組み合わせた攻撃が活発になる」とも予想する。これらの情報は、「AI For Good Lab」チームが開発した、ロシアの国営放送の類を監視する「Russian Propaganda Indicator」を用いているという。

国家支援型のサイバー攻撃組織

一連のサイバー攻撃は、ロシアにとどまらず中国や北朝鮮も含まれる。同社はマルウェアを配布するボットネットの活動停止を目的とした「Microsoft Digital Crime Unit」を展開しているが、2021年12月に中国の「NICKEL」が持つ42のドメインを制圧したものの、2022年3月から世界5カ国以上の政府機関に再度侵害を開始した。同社の調査によれば、北朝鮮は国防力の増強や経済の強化、国内の安定化とサイバー活動が同調しており、攻撃対象となるのは38%が米国、8%が韓国、7%が日本と英国、4%がロシア、残る36%はその他だという。「北朝鮮はミサイルにコストがかかっているため、資産強化を目的に暗号資産で効率良く稼ぐのが特徴的」(花村氏)とする。その他にも、IoT/OT(制御系技術)分野やID周辺への攻撃も増加中だという。