XSSの検査方法

XSSは比較的見つけやすい脆弱性といえる。これは、HTTPレスポンスに埋め込まれたJavascriptやタグにより、ブラウザ側に誤動作を行わせる脆弱性であるため、HTTPレスポンスを解析することで脆弱性の有無を判断できるためだ。従って、検査する際には以下のような方法で、脆弱性の有無を判断する。

1)入力データ(パラメータ値やCookie)にタグやJavascriptを示すデータを入力して、アプリケーションを呼び出す(HTTPリクエストを送信する)。

2)HTTPレスポンスに入力データに使用したタグやJavascriptが有効な形で含まれているかを確認する。有効な形で存在している場合、XSSの脆弱性があると判断できる。

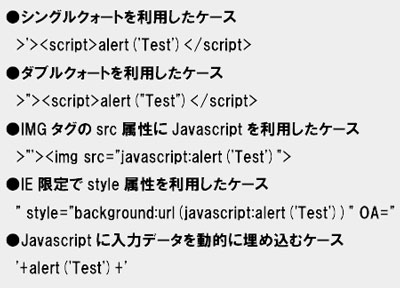

実際の検査に使用するデータには、以下のようなものがある。

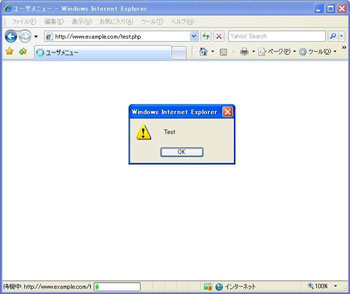

XSSの脆弱性があるアプリケーションの場合、これらのデータをブラウザから入力してアプリケーションを呼び出すと「Test」と書かれたポップアップウィンドウが表示される(図2)。

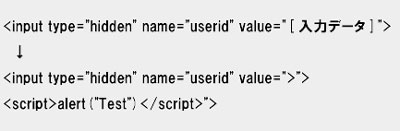

たとえば、XSSの脆弱性のあるアプリケーションがダブルクォートを利用したケースを入力データに入れると、以下のようになる。

この結果、INPUTタグが意図せず閉じられ、SCRIPTタグが有効になり、alert("Test")がスクリプトとして実行されてしまう。

このようにして、脆弱性の有無を確認できるが、ブラウザを使用するとラジオボタンや、Hiddenフィールド、またはJavascriptで入力データの確認を行っている場合には、これらの値を入力することが困難となる。