パロアルトネットワークスは6月27日、ユーザー向けカンファレンス「Palo Alto Networks Day 2014」を開催した。米Palo Alto Networksでシニアプロダクトマーケティングマネージャーを務める菅原継顕氏が自社の調査データをもとに標的型攻撃で利用されるモバイルマルウェアなどの実態と脅威を解説した。

米Palo Alto Networks シニアプロダクトマーケティングマネージャー 菅原継顕氏

菅原氏によると、モバイル端末への攻撃はPCと比較し3倍も成功率が高いという。この理由として、古いバージョンのOSには多くの脆弱性があるほか「PCでは90%が開かない怪しいファイルも、タブレットでは60%、スマホでは56%が開いてしまう」などモバイル端末での危機意識が低いことをデータで示した。「モバイル端末もPCと同程度の被害を生む可能性がある」(菅原氏)

モバイル端末への標的型攻撃の実例として新疆ウイグル自治区の活動家を騙ったフィッシングメールの例を紹介した。メールの添付ファイルをクリックすると偽アプリが立ち上がり、電話番号や電話履歴、SMSメッセージ、位置情報、OS、機種情報などをバックグラウンドで詐取するというものだ。モバイル端末に侵入したマルウェアを操作するC&Cサーバの追跡も難しいという。

モバイルへの標的型攻撃は多用されており、国家レベルでの諜報活動にも使われるという。菅原氏は、米国家安全保障局(NSA)が諜報活動のために対象者のスマートフォンに搭載されるカメラやマイクをリモートで操作し、情報を収集していることを明かした記事を紹介した。

モバイルマルウェアのほとんどがAndroidを狙っている。その理由として「シェアの大きさ」「既存OSがアップデートされにくい」「野良アプリの実行が容易であること」「Androidアプリストア全体のクオリティを担保しにくい」などを挙げた。

モバイルマルウェアは、「添付ファイルをうまく開かせる」「人気アプリに偽装する」などのテクニックを使って、ユーザーのスマートフォンに侵入しようとする。モバイルマルウェアの一部は、あまり規約を真剣に読まないユーザーの特性を悪用し、追加アプリインストールの許可を促すなど、攻撃方法が高度化しているとした。

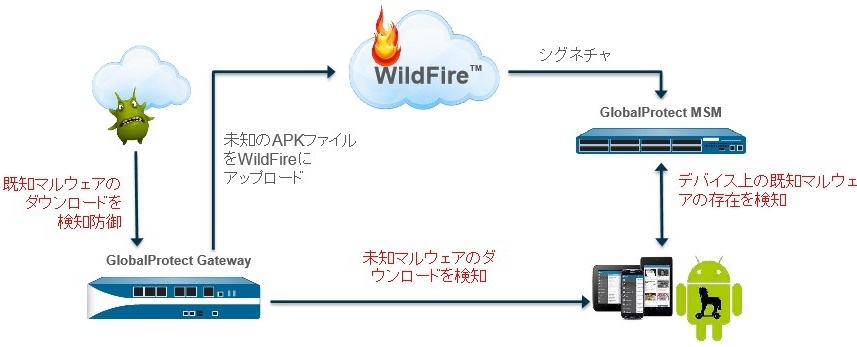

これらの対策として、ネットワークとエンドポイントのマルウェアを検知できる、同社のファイアウォールとクラウド型マルウェア分析仮想サンドボックス「WildFire」を紹介した。

「既存のマルウェアであればゲートウェイとなるファイアウォールでダウンロードを検知できる。未知のモバイルアプリ(APKファイル)の場合はWildFireにデータをアップロードし、安全にファイルの内容を確認する。すでにモバイル端末に入っているファイルがマルウェアかどうかも判別できる」(菅原氏)

ネットワークとエンドポイントのマルウェアを検知する