これからのセキュリティは、侵入をいかに防ぐかではなく、侵入されることを前提に、いかに被害を最小化すべきかを考える必要がある。つまり、これまでとは考え方を変える必要があるということだ。

米EMCのセキュリティ事業部門であるRSAのグローバルパブリックセンターの最高技術責任者(CTO)を務めるMatthew McCormack氏は3月19日に開かれた会見で「過去のセキュリティ対策は、攻撃者をネットワークに侵入させないようにしてきた。しかし、何十億のデバイス上で何百万種類のアプリが稼働している現状で、こうした対策は限界だ。今は『攻撃者はネットワークに侵入してくる』ことを前提に、攻撃者の滞留時間(Dwell Time)を短くする対策を講じる必要がある。セキュリティ担当者は『リスク管理責任者』としてのマインドセットを迫られている」と提言した。

EMC RSA事業部門 RSAグローバルパブリックセンター CTO Matthew McCormack氏

McCormack氏は約2年前まで米連邦政府や米海軍でセキュリティを担当。現在は、米EMCで連邦政府や州政府向けの事業でCTOを務めている。

同氏は「すでに米国では、ファイアウォールやパターンマッチング型のウイルススキャンでエンドポイントを保護するのではなく、データを一元的に集約し、データ自体を保護する対策にシフトしている」と説明する。ネットワーク全体を保護することが不可能ならば、自社のシステムやデータで何が重要なのかを棚卸しし、予算に応じて大切なデータをプロアクティブ(積極的)に守るとの考え方だ。

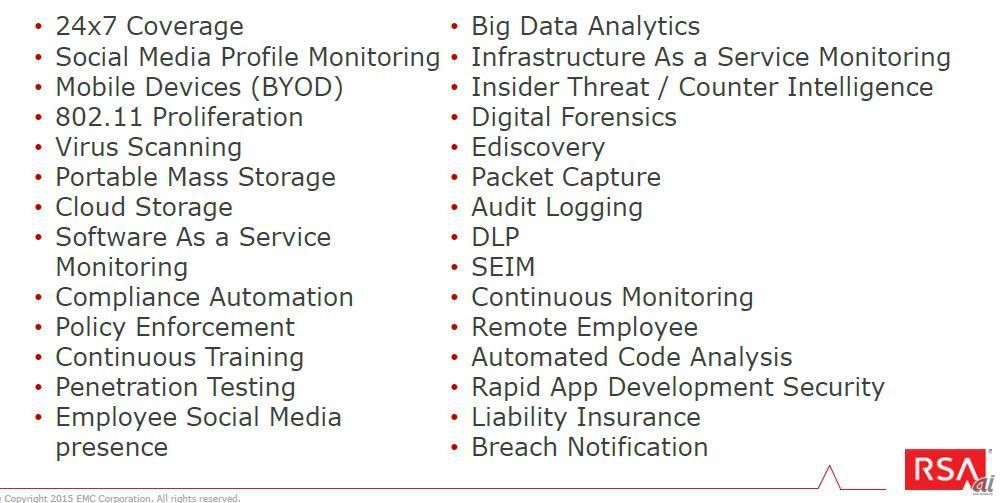

RSAが示す昨今のプロアクティブなセキュリティ対策

「侵害にどのように対策すべきか」をガイドラインで示す

米国政府は2014年2月に電気やガス、運輸などの重要インフラを対象にしたサイバーセキュリティ対策のガイドライン「Cybersecurity Framework(CSF)」を発表した。CSFにはサイバーリスクに対応するための業界自主基準や世界的標準規格、ベストプラクティスが盛り込まれている。

従来、米国には「NIST 800」シリーズと呼ばれるセキュリティフレームワークが存在していた。CSFとNIST 800シリーズの違いについて「NIST 800シリーズは、セキュリティを確保するためのベストプラクティスが書かれている。一方、CSFはセキュリティ侵害にあった際、『どのように対策を講じるべきか』までを指南している」(McCormack氏)と説明する。

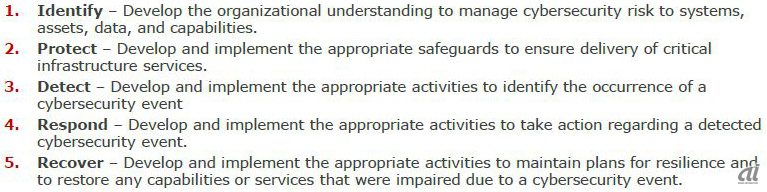

CSFのポイント。「4.Respond=対応」と「5.Recover=復旧」が加わった

NIST 800シリーズでは(1)Identify=認識(2)Protect=防御(3)Detect=検知といった技術的な部分を網羅していた(上図参照)。これに対してCSFは(4)Respond=対応(5)Recover=復旧という具体的な対策方法も盛り込まれている。

McCormack氏は、「米国ではCSFを準拠する動きが広まっている」と説明する。特にサイバーセキュリティ保険の加入を検討している企業などでは、CSFに準拠しているかどうかで保険料金が上下することもあるという。すでに、米国以外でもCSFをスタンダートとしてセキュリティ基準を策定している国もあるという。

米国政府のもう1つの取り組みは、「NCCIC(National Cybersecurity and Communications Integration Center)」の設立である。これは、官と民が連携してサイバーセキュリティ情報を共有、一元管理するための機関である。同機関では政府関係者や民間企業の担当者が一緒に働いており、一定の成果を上げているとしている。その理由についてMcCormack氏は「セキュリティ対策は属人的な作業に依存する部分が大きい。メールなら無視できるが、隣にいる人は無視できない」と説明した。

脅威情報の共有で迅速な対応が理想だが…

McCormack氏は、今後のセキュリティ対策は「情報主導型」になると指摘する。攻撃手法やその対象が多様化している状況においては、官民を問わず各組織が連携して情報を集約し、その対策を講じることが、セキュリティ被害を最小限に食い止められるとの考えに立脚するものだ。

その手法としては、サイバー攻撃活動を記述するための仕様である「STIX(Structured Threat Information eXpression)」や「TAXII (Trusted Automated Exchange of Indicator Information」を利用し、サイバーセキュリティ情報を“共通言語化”することも有用であるという。

とはいえ、各組織がどこまで情報を共有するかは未知数だ。この点についてMcCormack氏は、「ハッキングの事実を公開し、情報共有することは自分たちのセキュリティモデルを公開することであり、どの組織もやりたがらない。しかし、もはやハッキングされたことを隠して済む次元ではない。情報共有は脅威への有用な対抗策であることを理解、(国全体で)取り組む必要がある」との見解を示した。

McCormack氏は記者の質問に答える形で日本の「社会保障・税の共通番号(マイナンバー)制度」についてコメントした。

まず、数字だけで管理する手法については、「米国でも数字だけの『社会保障番号』制度があるが、他の国よりも遅れた制度だと考えている。ヨーロッパやインドでは、数字のほかにチップやPINが内蔵されたカードで認証している」とセキュリティ強度に疑問を呈した。実際、米国では多くの企業が顧客管理番号として社会保障番号を利用しているが、セキュリティ対策が十分でない企業からの情報流出は多発しているという。

「国税庁(IRS)でサイバーセキュリティを担当していた立場から言わせてもらえば、単なる数字だけで(個人情報を)管理しようとしても、数字は盗まれやすい。マイナンバーは80年前の技術だ」(McCormack氏)