EMCジャパン RSA事業本部は8月13日、フィッシングサイト閉鎖サービス「RSA FraudAction」を担う不正対策指令センター(Anti-Fraud Command Center :AFCC)のニュースレター最新号、「Monthly AFCC NEWS:2014年7月号(Vol.84)」を発行した。その中のトピックとして、”フィッシング攻撃を仕掛けた同じ相手にマルウェアによる攻撃も仕掛ける”珍しい攻撃者が紹介されている。

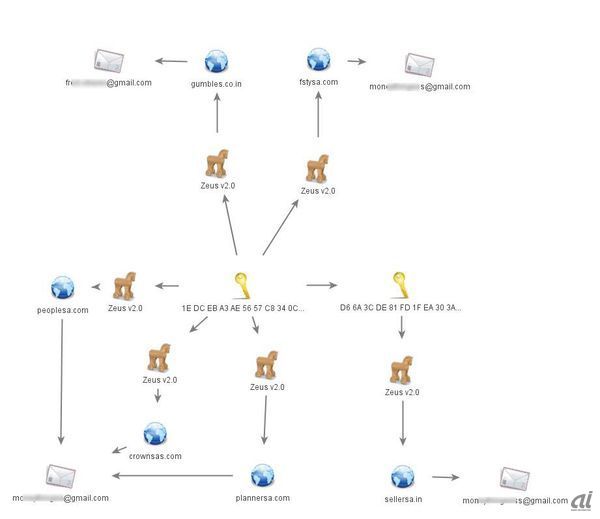

6 つのマルウェア攻撃を内包したクラスター爆弾型攻撃(RSA提供)

この攻撃者は、RSAが最近行った、あるマルウェア攻撃に対する調査から浮かび上がってきた。さまざまな金融機関の顧客を狙って、1回で6つのマルウェアによる攻撃が同時に仕掛けられたクラスター爆弾型攻撃があり、同一の暗号鍵が使われている点や、4件登録されていたドロップメールアドレス(窃取した情報の送信先)に強い共通性が見られることから、RSAは同一犯によるものと判断した。

これらのマルウェア攻撃に関連づけられていた4件のうち、3つのドロップメールアドレスは同じ語句に「s」が2~4つ追加されている以外、ほぼ同じだったのだ。

さらに、RSAのフィッシング攻撃データベースから相関性の高いものを検索した結果、上述のマルウェア攻撃でドロップメールアドレスとして使われていた「XXXXXXXXXXssss@gmail.com」が、欧州の大手金融機関の利用者を狙ったフィッシング攻撃で使われていたという記録が確認された。

さらに、このフィッシングで使われていたURLのパス、ドロップメールアドレス、攻撃用キットの開発者名なども、上述のマルウェア攻撃と共通しており、両者がより大規模なクラスター型のフィッシング攻撃を形成していることを示唆している。

ラスター型フィッシング攻撃におけるドロップメールアドレスの共有状況(RSA提供) 事案2と事案4は同じドロップメールアドレスを使用。事案4では他にも2つのドロップメールアドレスが使われており、うち1つは事案5、事案6でも使われていたことを示している。事案1と事案3に関与しているドロップメールアドレスは不明である。

上図は、攻撃者が同一とみられる異なる6つの事案で、3つのドロップメールアドレスが共有されていたことを示している。このフィッシング攻撃では全く異なる3つのメールアドレスが使われているが、このうち1つは前述のマルウェアに登録されていたメールアドレスと一致していた。そして、この3つのメールは、同じ人物に結びつくことがわかっている。

この人物は、南アフリカと欧州の多くの金融機関ならびに米国・英国の大手小売り店の利用者に対する別の攻撃にも関与しているだけでなく、はるかオーストラリアの標的を狙った攻撃にも関与が示唆されている。さらに、これらの手がかりを横断分析した結果、XXXXXXXXXXss@gmail.comが、この人物のGmailアカウントのサインアップセッションでリカバリ用メールアドレスとして登録されていたことが明らかになった。

マルウェアを用いた攻撃とフィッシングによる攻撃は、必要となるリソースや攻撃用のキット、技術的な知識などが大きく異なるため、いずれか一方の得意とする方法で換金しようとする犯罪者がほとんど、というのが通説だった。マルウェアやフィッシングの利用に必要な知識やリソースのハードルが下がってきたことを示唆している可能性もある。それだけに、RSAはこの事案の推移を強い関心を持って見守っているという。