“モノのインターネット(Internet of Things:IoT)”市場は急速に拡大している。米IDCが6月に公開したIoT市場に関する調査報告書によると、世界のIoT市場(インストールベース)は、2013~2020年に年率平均17.5%増で成長し、2020年には71兆ドル規模になるという。

「冷蔵庫からビル管理システムまで、IoTに包含される分野は幅広い。しかし、利用されているファームウェアの脆弱性について、そのリスクを把握しているユーザーは少ない」と警鐘を鳴らすのは、米国Qualysで最高技術責任者(CTO)を務めるWolfgang Kandek氏である。

1999年に設立された同社は、企業システムの脆弱性を診断、管理するサービスを手掛けている。Kandek氏は、情報セキュリティの総合カンファレンス「RSA Conference Asia Pacific & Japan 2014」(7月22~23日にシンガポール マリーナ・ベイ・サンズ・カンファレンスセンターで開催)でIoT攻撃の現状とそのセキュリティ対策などを講演した。

Qualys CTO Wolfgang Kandek氏

冒頭、Kandek氏は米Proofpointが2014年初頭に発表した迷惑メール(スパム)に関する調査結果を公開した。それによると、2013年12月23日~2014年1月6日の15日間に、同社クライアント企業で確認された75万件超のスパムの多くは、従来のコンピュータ以外のデバイスから送信されたものだったという。

Kandek氏は、「スパム送信元となったIPアドレスは、冷蔵庫やビルの空調制御システム、映像記録装置などだったと聞いている。今までこうしたデバイスは攻撃対象と捉えられていたが、今後は攻撃者の踏み台になる。つまり、踏み台の数が爆発的に増えることを認識すべきだ」と警鐘を鳴らした。

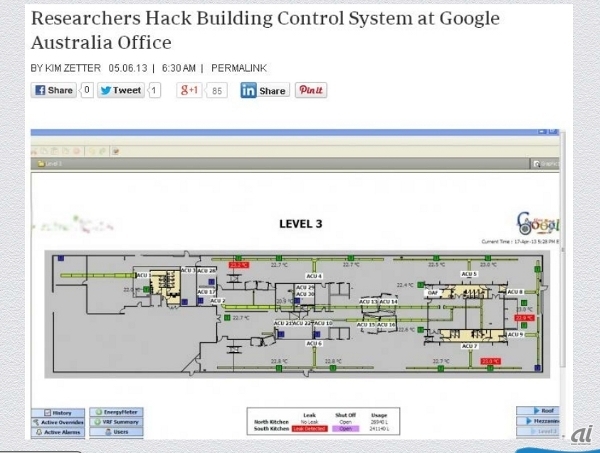

同氏は、デバイスのファームウェアに存在する脆弱性についても、その危険性を指摘する。ファームウェアは脆弱性が発見されても、放置されるケースも多く、その結果、ハッキングを許してしまっているのが現状だ。「過去にはビルの管理システム画面や分電盤の管理画面がネット上で閲覧、操作できる状態だった事例もあった」(Kandek氏)という。

ネット上で閲覧可能となっていた、オーストラリアGoogleのオフィスビル管理システム

自動管理システムのビルは要注意

では、こうした攻撃に対して企業は、どのように対応すべきなのか。

Kandek氏は「そもそも、どこが攻撃対象になっているのかを確認することが第一歩」とした上で「デバイスをコントロールする組み込みアーキテクチャを理解し、そのアーキテクチャによって(デバイスのコントロール以外に)できることを把握しておくことだ。どのポートで通信しているのかも、知っておく必要がある」と語る。

同氏は、自動管理システムを備えているビルは注意が必要だとも説く。なぜなら、ビルの管理はアウトソーサーが遠隔管理システムで担当している場合が多く、そこに脆弱性が潜む可能性が高いからだという。

米企業が使っているビル管理システムの端末。Ethernetやモデム、シリアルといったポートを搭載している

「例えば、ネットワークシステムのどこか1カ所でも脆弱性があれば、そこがバックドアになる可能性がある。残念ながらこうした自動化システムには、セキュリティ対策が十分に講じられていないのが現状だ。運用する側にも(企業のIT部門のように)セキュリティ専門家がいない」(Kandek氏)

こうしたリスクを最小限にするためにKandek氏は、「リモート管理がどのように実装されているか、こちら側が理解するまで(担当者に)説明させる。ネットワークやシステム、製品の構成を評価することも大切だ。自社の設備および資産チームと連携を強め、ビル管理担当者にシステムをデフォルトの状態で運用しないよう理解してもらうことも忘れてはならない」と説いた。