情報セキュリティの総合カンファレンス「RSA Conference Asia Pacific & Japan 2014」(7月22~23日、シンガポール マリーナ・ベイ・サンズ・カンファレンスセンター)では、約40社のセキュリティ関連ベンダーが、自社の製品やサービスを出展した。

同カンファレンスの起源は、暗号学者が集まる小規模な発表会だ。そのDNAは現在も受け継がれており、各ベンダーのキーパーソンらが業界トレンドを詳説したり、研究者が最新技術を紹介したりと、セッションの内容は幅広い。

トレンドマイクロでセキュリティエバンジェリストを務める染谷征良氏

初日には、トレンドマイクロでセキュリティエバンジェリストを務める染谷征良氏が「企業が直面する『脅威の現実』と『セキュリティ対策の現実』」と題したセッションをトレンドマイクロが独自に行った調査結果をもとに講演した。

冒頭、同氏は「2013年に発生したアカウントリスト攻撃による不正アクセス発覚要因」の結果を示した。それによると、外部からの指摘で初めて侵害に気が付いた企業は20%にも上る。一方、定期的な監視で侵害を検知したのは、わずか3%の企業にすぎなかった。異常が発覚してから調査し、データ侵害に気が付いた企業は54%だったという。

特に顕著になっているのが、販売時点情報管理(POS)システムを狙った攻撃である。特に最近は、POSシステム用に細工された特殊な不正プログラムが出回っている。

同社の調査によると、2014年の半年間で発見されたPOSを狙った不正プログラムの確認件数は、2013年の年間確認件数の10倍規模に達しているという。染谷氏は「最近のPOSはインターネットに接続されているものが多く、サイバー犯罪者の標的になる危険性がある」と警鐘を鳴らした。

標的型攻撃の傾向としては、遠隔操作ツールの96%が“ウェルノウンポート(TCP/IPの主要プロトコルで使用されているポート番号)”を通信に利用しており、攻撃者のコマンド&コントロール(C&C)サーバは、67%が正規サービスと誤解するようなドメイン名を利用している事実も明らかになった。標的となる組織名を偽装したドメイン名を使用しているケースも5%見受けられたという。

染谷氏は、「不正プログラム活動の挙動は、単発で見ると気が付きにくい。今後は他の操作とのコンテキスト(相関関係)を調査し、複合的に監視することが(セキュリティ向上の)カギとなる」と指摘した。

後手に回る対策--いまだに“ピンポイント防衛”が主流

では、実際に企業はどれだけのセキュリティ上の事件や事故(インシデント)に直面しているのだろうか。

同社の調査によると、2013年にセキュリティインシデントを経験した企業は66.2%にも及んだという。その内訳はクライアント端末のウイルス感染、不正サイトへのアクセス、なりすましメールの受信などが多く、業種業界を問わずこうした傾向は強いとしている。

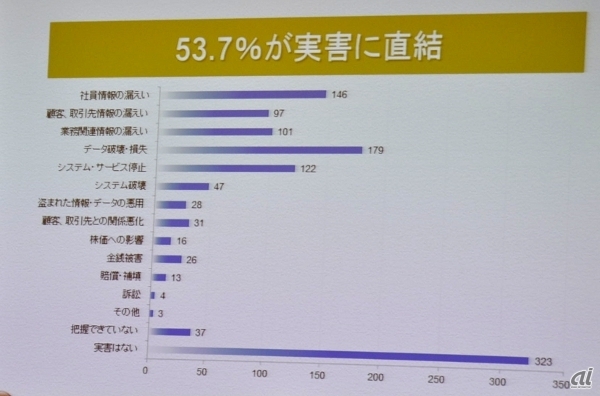

セキュリティインシデントによる実害

セキュリティインシデントによる実害

※クリックすると拡大画像が見られます

セキュリティインシデントが実害に結びついたケースは53.7%で、一番多かった実害は「データ破壊・損失」、次いで「社員情報の漏洩」「システムサービスの停止」「業務関連情報の漏洩」「顧客、取引先情報の漏洩」である。

しかし染谷氏は「グラフの実害件数が少ない方に着目してほしい」と語る。なぜなら、これらはビジネスインパクトが大きいからだ。「盗難情報の悪用や株価への影響、訴訟などは、ビジネスに甚大な被害を与える。企業はセキュリティインシデントがもたらす被害規模を認識する必要がある」(染谷氏)

現在、企業が講じているセキュリティ対策のトップは「ウイルス対策ソフトの導入」(77.5%)だ。染谷氏によると、「不正な通信や挙動を検知するソリューションを利用している」と回答した企業は51.6%であり、「総合セキュリティソフトを利用している」と回答したのは20%程度だという。企業規模が小さくなるほど、セキュリティ対策は遅れているといい、総合セキュリティソフトを利用しているほとんどは、大規模企業としている。

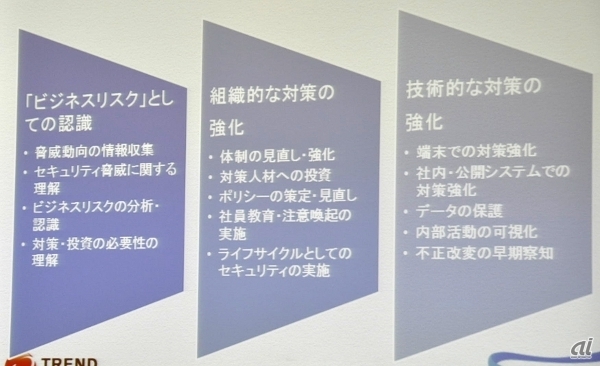

ビジネスリスクを低減させる「3つのステップ」

ビジネスリスクを低減させる「3つのステップ」

※クリックすると拡大画像が見られます

「不正侵入は必ず起きる」を前提に

こうした状況下、ビジネスリスク低減する3ステップとして染谷氏は、「セキュリティリスクをビジネスリスクとして認識する」「組織的な対策を強化する」「技術的な対策を強化する」を挙げる。

特に組織的な対策強化については、専任組織を構築し、人的投資を含めた体制を強化したり、ポリシーやガイドラインなどを見直し、整備したりする必要があると力説する。もちろん、社員教育や注意喚起を通じた全社的なセキュリティ意識の底上げは、言うまでもない。

技術的な対策としては、「クライアントサーバでの従来対策からの脱却」「システム障害時のインシデントの早期発見」「組織内部での不正な通信や挙動の早期発見」などが挙げられるという。

最後に染谷氏は、「サイバー攻撃は巧妙化している。これからは『不正侵入は必ず起きる』ことを前提に、ビジネスリスクを分析してリスクを迅速かつ最小限にするような対策を講じるべきだ」と語った。