Impervaのリサーチャーは米国時間3月4日、多数の「Docker」のリモートAPIがオンラインで無防備な状態のまま公開されており、ホストの制御が奪われて仮想通貨の不正な採掘に利用できる恐れがあることを同社のブログで明らかにした。

Dockerコンテナは仮想化テクノロジの一種であり、これを用いることで、コードや依存性をパッケージ化し、さまざまなコンピューティング環境やOSを横断して利用できるようになる。コンテナはIT環境や、アプリのテストにおけるライフサイクルの効率化に利用できるため、このところ導入が進んでいる。

Dockerとのやり取りはターミナルやリモートAPIを介して行える。しかし、こうした制御メカニズムが無防備な状態で公開されている場合、コンテナのセキュリティが侵害され、コンテナ内のアプリケーションのセキュリティも侵害されるおそれがある。

2月には、Dockerコンテナからホストのrootアクセス権限を獲得するために利用できる脆弱性(CVE-2019-5736)が公表されており、Impervaのリサーチャーは、「この新たな脆弱性と、無防備な状態で公開されているDockerのリモートAPIを組み合わせることで、ホストを完全に掌中に収められる」と述べている。

Impervaのリサーチャーは、インターネットに接続されているデバイスを検索できるエンジン「Shodan」を用いて、Dockerの稼働に利用されているオープンポートを検出し、そのうちのいくつが実際に脆弱な状態に置かれているのかを公表した。

リサーチャーは、合計3822のDockerホストでリモートAPIが公開されていることを見出した。さらに、Dockerイメージの一覧を返すポート2735経由でのIP接続を試みたところ、アクセスできたホストの数はおよそ400にもなったという。

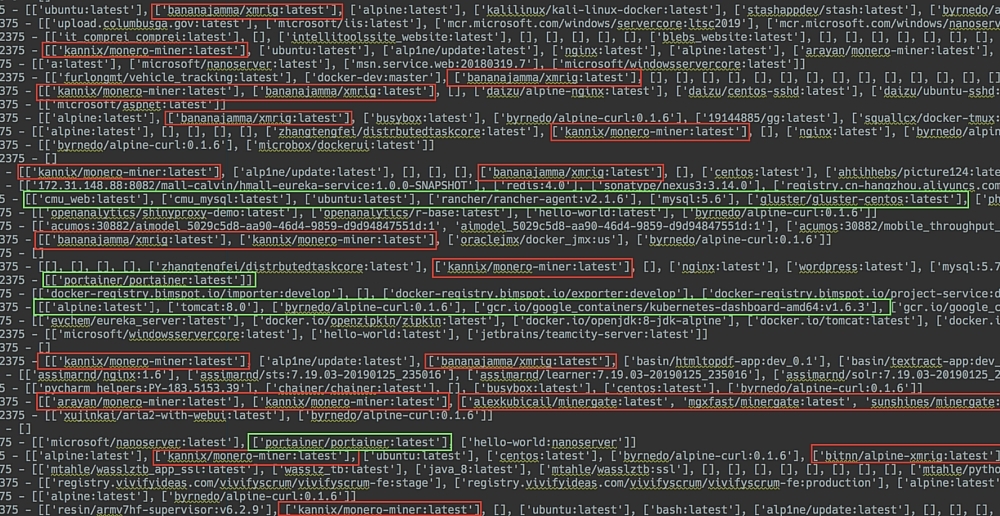

Impervaが公開しているスクリーンショットで、赤色で示されているDockerイメージが仮想通貨採掘者のものであり、緑色で示されているのが「MySQL」や「Apache Tomcat」といった、本番環境で稼働している正規のサービスのものだ。

クリプトジャッキングとも呼ばれる不正な仮想通貨採掘では、Ethereum(ETH)やMonero(XMR)といった仮想通貨を採掘するために、侵入したPCの演算能力が利用される。

Impervaが検出したクリプトジャッキングの大半はMoneroの採掘だったが、犯行元や、不正に獲得された仮想通貨の送金先を追跡することはできなかった。

クリプトジャッキング攻撃は、公開されているDockerコンテナという攻撃ベクタに対して考えられる攻撃の1つでしかない。Impervaによると、このようなシステムはクリプトジャッキング攻撃だけでなく、ボットネット接続や、データの窃盗、内部ネットワークに侵入するための踏み台、フィッシングキャンペーンのためのホストサービスの運用に向けた攻撃に対しても脆弱である可能性があるという。

リモートAPIを利用することは、管理を目的とした、あるいはAPIへのアクセスを必要とするサードパーティーのアプリやサービスを統合したいと考えているDockerユーザーや開発者にとって価値があるかもしれない。しかし、現時点で存在しているこうしたセキュリティの問題に取り組むうえで、信頼されたユーザーに対してのみアクセスを許可するようにしておくべきだろう。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。