トレンドマイクロは、2023年の国内外のセキュリティ脅威動向を分析した報告書「2023年 年間サイバーセキュリティレポート」を発表し、ランサムウェアの侵入手口や侵害範囲などの変化について明らかにした。

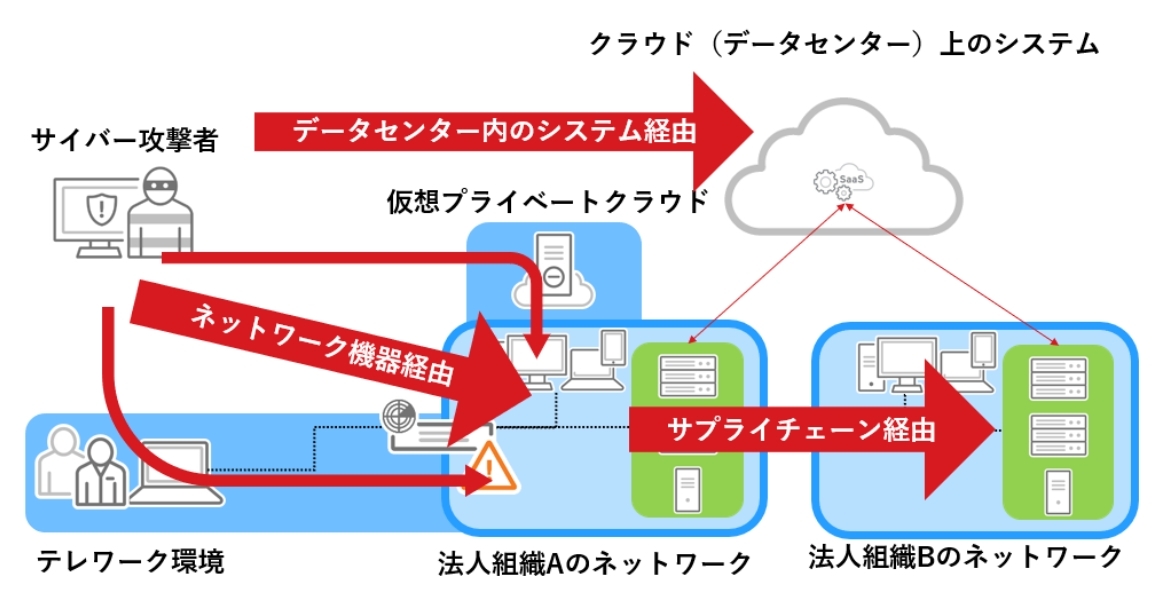

同社によると、2023年にランサムウェアによる被害を公表した国内組織は、直近5年で最多の70件に上った。ランサムウェアの主なアタックサーフェス(攻撃対象領域)は、2021年がVPNの脆弱(ぜいじゃく)性を悪用したネットワーク経由の侵入、2022年がサプライチェーンの弱点を悪用した他組織を経由した侵入、2023年がクラウド上のデータセンター内システム経由での侵入と拡大しているとした。

アタックサーフェスの拡大イメージ(出典:トレンドマイクロ)

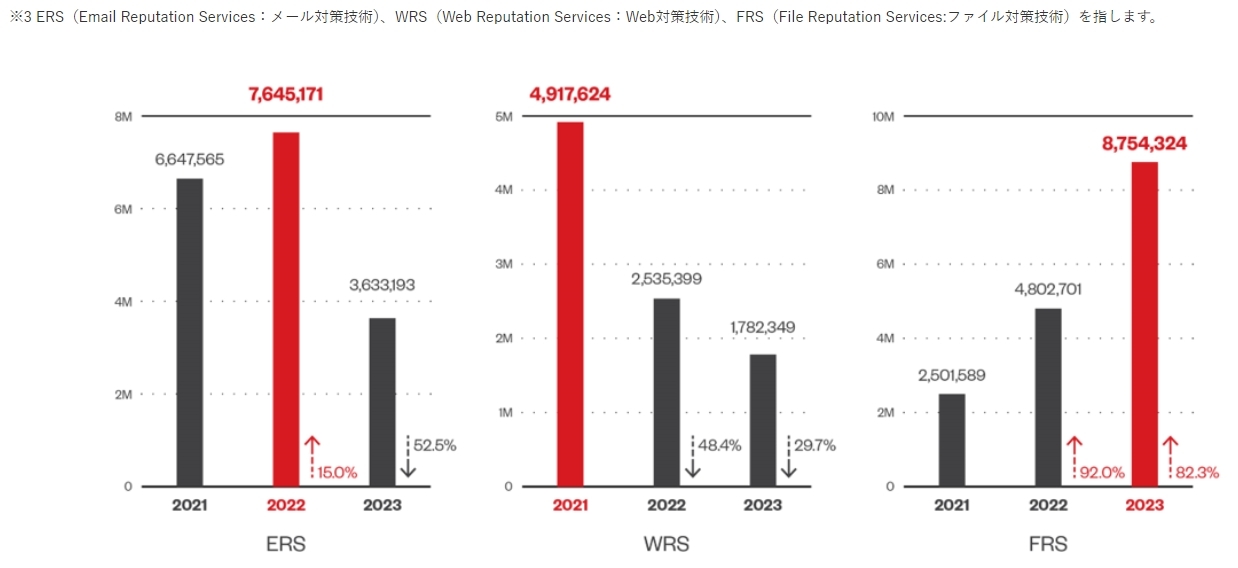

また、ランサムウェアの初期侵入を検知するポイントも変化したとする。検知ポイントをメール、ウェブ、ファイルの3つとして分析すると、2021~2023年はメールとウェブでの検知が減少し、ファイルが増加したという。同社によれば、メールやウェブを経由する不特定多数を狙った「ばらまき型」の侵入から、主に標的型攻撃で用いられる直接侵入の手法に変化した。

ランサムウェア初期侵入の検知ポイント別の変化。左からメール、ウェブ、ファイル(出典:トレンドマイクロ)

上記のアタックサーフェスの変化も踏まえ、組織が自社のネットワーク機器やデータセンター内のシステム、サプライチェーンのつながりを侵入の弱点として認識していないこと、脆弱性を放置していることが挙げられるという。

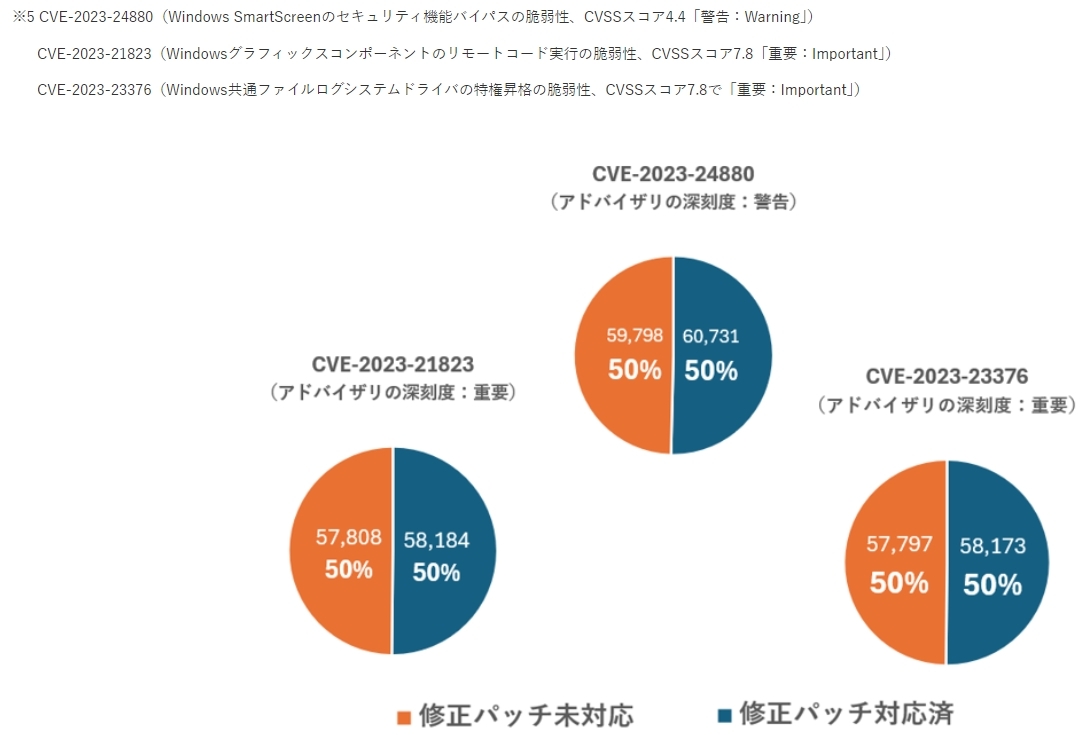

同社運営の脆弱性対策コミュニティー「Zero Day Initiative」が2023年に公開した脆弱性対応に関する情報は過去最多の1913件だった。同年公開の脆弱性のうち影響を受ける顧客数が最も多いものの上位3つについて修正プログラムの適用状況を調べたところ、適用しているのいずれも50%しかなかったという。

2023年公開の脆弱性のうち影響を受ける顧客数が最も多い上位3件でのパッチ適用状況(出典:トレンドマイクロ)

同社は、「サイバー攻撃者は攻撃可能な脆弱性を見つけると攻撃を試みる。組織が脆弱性を残存させた場合に、攻撃される可能性を高める。仮想パッチなどで暫時的に脆弱性悪用する攻撃を防ぎつつ、抜本的な対策として修正プログラムを適用することが重要」と述べている。