Palo Alto Networksは米国時間4月12日、同社製品のソフトウェア「PAN-OS」の脆弱(ぜいじゃく)性情報を発表した。危険性は最高レベルで、既に悪用攻撃が発生している。同社は4月14日にこの脆弱性を修正するプログラム(修正パッチ)をリリースとしている。

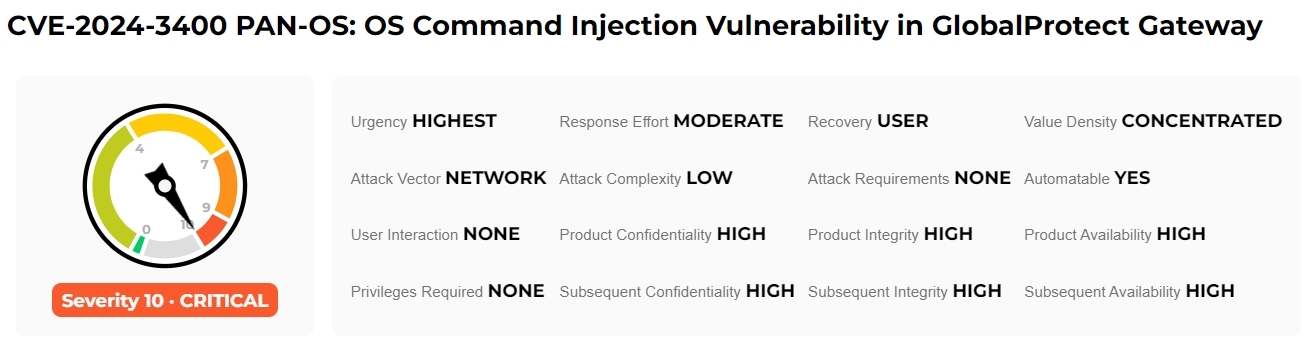

同社によると、PAN-OSの「GlobalProtect」機能にコマンドインジェクションの脆弱性「CVE-2024-3400」が存在する。認証されていない第三者がこの脆弱性を悪用して、遠隔からroot権限によりファイアウォール上で任意のコードを実行する恐れがある。共通脆弱性評価システムによる評価は最大値の「10.0」となっている。

この脆弱性の影響を受けるのは、以下のPAN-OSのバージョンにおいて、GlobalProtectのゲートウェイとデバイステレメトリーの両方の構成が有効になっている場合だという。

- PAN-OS 11.1:11.1.2-h3より前のバージョン

- PAN-OS 11.0:11.0.4-h1より前のバージョン

- PAN-OS 10.2:10.2.9-h1より前のバージョン

一方、脆弱性の影響を受けないPAN-OSなどは次の通り。

- PAN-OS 11.1.2-h3以降のバージョン

- PAN-OS 11.0.4-h1以降のバージョン

- PAN-OS 10.2.9-h1以降のバージョン

- PAN-OS 10.1の全バージョン

- PAN-OS 10.0の全バージョン

- PAN-OS 9.1の全バージョン

- PAN-OS 9.0の全バージョン

- Cloud NGFWの全バージョン

- Prisma Accessの全バージョン

同社は、4月14日にこの脆弱性を修正するPAN-OSソフトウェアをリリースすると表明。ユーザーはリリース後直ちに適用する必要がある。また同社は、すぐに修正対応ができない場合に推奨する脆弱性の影響を緩和する方法として、(1)脅威対策サブスクリプションの購入者は「脅威ID 95187」を有効にする、(2)デバイステレメトリーを一時的に無効にする――の2つを紹介している。

パロアルトネットワークスによる脆弱性の評価結果

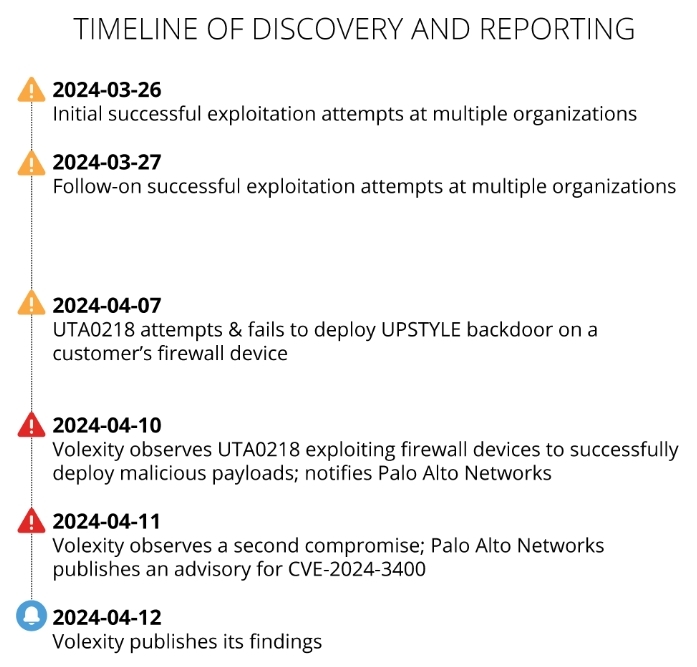

今回の脆弱性は、セキュリティサービス企業のVolexityが報告した。Volexityによれば、同社がネットワークセキュリティ監視を行っている顧客の1つで4月10日に、Palo Alto Networks製品のファイアウォールから不審な通信が行われているのを確認。翌11日には別の顧客でも検知された。

同社の調査では、少なくとも3月26日にサイバー攻撃組織「UTA0218」がバックドア型の不正プログラム「UPSTYLE」をPalo Alto Networks製品のファイアウォールに感染させる攻撃を開始し、4月7日時点では失敗していたものの、10日に成功していたことが分かった。UTA0218は、UPSTYLEを経由して企業や組織に侵入し、さらに侵入範囲を広げながら、機密性の高い資格情報やファイルなどを窃取している可能性があり、明確な目標を持った標的型サイバー攻撃の可能性もあるという。

Volexityの調査で判明した攻撃の様相