パロアルトネットワークスは、企業が利用するクラウド環境のセキュリティ実態について調査した報告書「Unit 42 クラウド脅威レポート 2023」の日本語版を公開した。不適切な権限管理や未修正の脆弱性の残存といった厳しい実態が判明したという。

報告書では、同社のセキュリティ研究部門「Unit 42」が、主要なクラウドサービスプロバイダーを利用する1300以上の組織を対象に、2022年のクラウドアカウント、サブスクリプション、プロジェクトでの21万件以上のワークロードを分析した結果を取りまとめた。

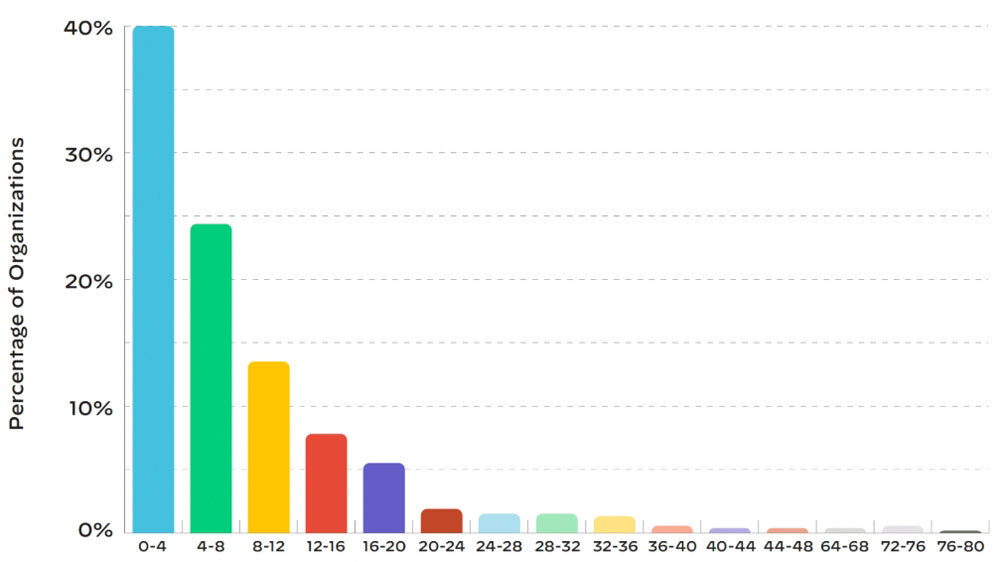

それによると、組織がクラウド環境で発生したセキュリティアラートを解決するまでの時間は平均145時間(約6日間)だった。対象組織の40%は4日以内に解決できている一方、60%は4日以上を費やしており、4~8日を費やしている組織は20%以上、8~12日を続けているも10%以上あった。

セキュリティアラートの解決までに費やす平均日数期間ごとの組織の割合(出典:パロアルトネットワークス)

また、クラウド環境に適用されているセキュリティルールの5%が原因となって発生するアラートがアラート全体の80%を占めるという。一般公開されているストレージバケットの63%で、個人を特定できる情報や財務情報、知的財産などの情報が保存されていた。

組織の85%は仮想マシンのユーザーデータ内にハードコーティングされた機密情報を保有しており、組織の83%がバージョン管理システム内にハードコーティングされた機密情報を保有していることも分かった。組織の76%はコンソールを使うユーザーへの多要素認証を実施せず、組織の58%はrootおよびアドミンユーザーでの多要素認証を実施していないという。

コード全体の51%が100以上のオープンソースパッケージに依存し、開発者が直接インポートしているパッケージは23%にとどまる実態も分かった。本番稼働しているコード全体の63%に、共通脆弱性評価システム(CVSS)で7.0(最大値は10.0)以上の「高」「重要」に分類される脆弱性が未修正で存在しているという。

過去12カ月以内に侵害が増加した組織は39%に上る。経験したインシデントは、「アプリケーションの開発初期に侵入されたリスク」(38.5%)が最も多く、以下は「ワークロードイメージに脆弱性/マルウェアが存在」(34.0%)、「ワークロードにおける無制限の(ネットワーク)アクセス」(30.5%)だった。

組織のクラウド利用実態では以下のことが分かり、特に日本は世界平均を上回るクラウドへの投資傾向が明らかになった。

- 全ての業務をクラウドで遂行する組織は3.3%(日本は4.6%)

- 今後2年間に全てのワークロードをクラウドに移行すると考える組織は約6%(日本は約11%)

- パブリッククラウドを100%活用しているという組織は3.3%(日本は8.2%で最多)

- クラウドへの投資額が1億ドル以上の組織は約54%(日本は約65%)。50億ドル以上では約4%(日本は約7%)

クラウドを活用する上で、組織の77%は必要なセキュリティツールを特定することに課題を抱え、76%はクラウドセキュリティツールの多さがセキュリティ対策の盲点になっているとした。また、90%は1時間以内に脅威の検出・対応・解決が不可能だとし、80%以上がセキュリティツールの一元化を期待していた。