これまでのセキュリティは、境界防御やプロキシが中心

今日の企業におけるセキュリティの課題について、どうお考えですか?

シスコシステムズ合同会社

執行役員 セキュリティ事業担当

田井祥雅氏

佐々木伸彦氏(以下、佐々木氏)働き方改革や生産性向上などを背景としてビジネスにスピード感が求められ、企業はクラウドサービスを“使わざるをえない”状況になっています。ロケーションに縛られない働き方が普通になるなか、どう安全性を担保するのかが重要な課題です。システムがオンプレの保有からクラウドの利用に変わったように、セキュリティも同じようにシフトしつつあるのを痛感しています。

田井祥雅氏(以下、田井氏) Ciscoはご存じのとおりネットワーク機器販売が多いのですが、ここにきて引き合いが強いのがSD-WANです。引き金はOffice 365です。企業はセキュリティのために一度プロキシを通すようにしています。しかしOffice 365はもともとコネクションが増加する特徴があること、またブランチオフィスにいるユーザが外部にあるOffice 365を使うのに本社やデータセンターのプロキシを通すのではトラフィックは余計な経路を通ることになり、より多くの帯域を必要としてしまいます。そこでSD-WANを使うことで、ブランチオフィスからアクセスするユーザが外部のクラウドサービスを使う時は直接つなぐように制御します。日本は保守的な面がありクラウドの普及が懸念されていたこともありましたが、プライベートクラウドやパブリッククラウドへの移行が始まると一気に加速し、いまSD-WANへのお客様の需要が伸びています。

これまで企業セキュリティのアーキテクチャは

境界防御やプロキシが中心でした。

佐々木氏これからもまだ残ると思います。しかし今では守るべきものが中にも外にもあり、「データをどう守るか」や「ユーザをどう識別するか」などの定義や権限管理がより重要になっています。

ストーンビートセキュリティ株式会社 代表取締役

チーフ・セキュリティ・アドバイザー 佐々木伸彦氏

田井氏海外と異なり日本では、証跡を残すためにプロキシを利用するケースが多いです。しかしデータが多すぎて後から確認しようとしても実際には困難です。本当に必要なのか見直されるようになってきました。

佐々木氏プロキシがあるとログが残り、フィルターがかけられ、ユーザ認証ができるという安心感があります。しかし本来は、どこでコントロールが可能かを機能で考えるべきです。

クラウドに漠然とした不安を持たれている組織もまだありますが、プロキシでなくてもログやフィルターなどをコントロールできる手段があると説明すると理解してもらえます。

クラウドへの移行に伴い、ゲートウェイやプロキシといった多段制御から

マインドチェンジする必要があるということですね。

田井氏これまでは会社の外側に境界を作り、防御していました。境界はこれからも求められると思います。クラウドに仮想の境界を設けることになりますから。私としては「境界が移動している」という感覚です。近年ではゼロトラストも注目されています。そこでは境界も何もない世界です。

佐々木氏ゼロトラストは中も外も区別せず、本人をどう正しく識別するか、どうやってデータの重要性や所有者を識別し、アクセス権を適切に設定するかが重要ですからね。

ゼロトラストは、企業に浸透してきているとお考えですか。

佐々木氏正直まだこれからだと思います。中と外で分けるだけでは守れない時代となり、中や外というロケーションの概念を超えたところでどう守っていくかがテーマになります。

田井氏ゼロトラストは、ある意味、ホワイトリストです。これまでのセキュリティはブラックリストで、新しい脅威が出るたびに新しいセンサーを置くなど、いたちごっこでした。ホワイトリストが可能ならそれだけを許可すればよいので、シンプルになりコスト削減も期待できます。ただ、ホワイトリストは定義の管理が大変で、「動かない」では支障がありますから、現実的ではありませんでした。今は技術的に可能になりつつあるので可能なところからホワイトリストへと移行し、ブラックリストとバランスを取りながら共存していく方向に向かうと思います。簡単な道のりではないと思いますが…。

佐々木氏ゼロトラストの浸透のためには、これまで曖昧にしてきた(曖昧でもなんとかなってきた)主体識別やデータ識別を、より簡単に、より厳格に行える技術的な仕組み(FIDOやCASB、UEBAなど)の普及が鍵になると思います。

クラウド利用を前提としたセキュアインターネットゲートウェイ(SIG)

クラウド利用を前提としたセキュリティで、

Ciscoはセキュアインターネットゲートウェイ(SIG)を推進していますね。

その概要を教えてください。

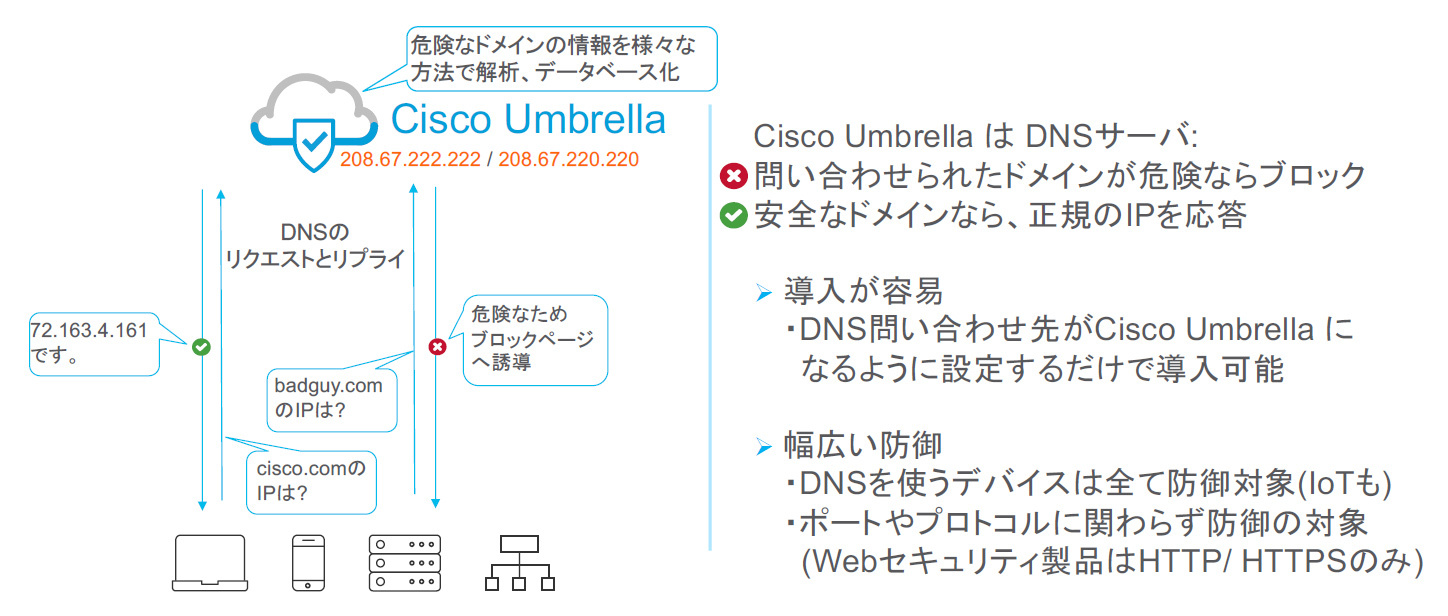

田井氏境界線が新しくなっていくなか、新しいインターネットセキュリティとしてSIGの「Cisco Umbrella」を提供しています。Cisco Umbrellaの大きな特徴はDNSの仕組みを利用したセキュリティ対策機能を搭載している点です。企業ネットワークの内外を問わずデバイスを保護し、全てのプトロコルとポートが保護対象となります。プロキシやファイル検査機能も今後搭載していくことが予定され、インターネットやSaaS利用のための包括的なセキュリティをビジョンとして掲げています。

図:DNSの仕組みを利用したCisco Umbrella

図:DNSの仕組みを利用したCisco Umbrella

※クリックすると拡大画像が見られます

佐々木氏クラウドサービスに対するセキュリティ対策としては、昨年あたりからCASB(Cloud Access Security Broker)の認知が高まり、今年は多くの企業が導入検討の段階にきており、早いところでは使用を開始し始めています。

田井氏CASBを導入する多くの企業が最初に取り組むのがシャドーIT対策です。例えば企業のドキュメントをクラウドサービスのBoxにアップロードする時、それが機密情報なら止めます。あるいはクラウドアプリケーションの危険度が高ければ使わせないようにします。アプリのなかにはアドレス帳や写真へのアクセスを求めるものがありますが、妥当性や必要性がない場合もあります。

SIGとCASBの違いについて整理していただけますか。

田井氏違いはレイヤーです。SIGのCisco UmbrellaはユーザがDNSを参照する時、アクセスする先の可否を判断してつなぐか止めるかを決めます。ブラックリスト式です。CASBの場合は、アクセス先の可否ではなく、送受信するコンテンツの可否を判断します。レイヤーが異なっているのです。

佐々木氏SIGは入口のアクセス制御といったイメージですね。CASBは田井さんの言うとおり、データのコントロールを含めたセキュリティ管理です。

Cisco UmbrellaはDNSを軸にしているのがポイントだと思いますが、

そのメリットを教えてください。

田井氏DNSを使うのはリアルタイム性のためです。不正なサイトへのアクセスをブロックするためのブラックリストは「どれだけ多いか」が注目されがちですが、大事なのは不正なサイトだと判断するまでの時間です。不審なサイトにマルウェアがあるのかどうか確認していたら時間がかかりますが、DNSで判断するなら早くて効果的です。

技術的にはどのようにしているのでしょうか。

田井氏まず言えるのがCisco Talosです。Talosはシスコのサイバーセキュリティインテリジェンスで、シスコのセキュリティ製品は常にそのデータを活用しています。また、DNSという点で成果を出しているのがPunycodeです。もともとはダブルバイトのドメイン名をシングルバイトに変換する仕組みなのですが、ここにからくりがあります。攻撃者は正式なURLにダブルバイトを混入するなどして酷似したURLを生成し、ユーザを不正サイトに誘導しようとします。人間だと違いに気づきにくいのですが、DNSなら判断できます。よくアクセスされるURLとの違いがあまりに少ないURLには何かあると考え、不正サイトであればブラックリストに登録して、ユーザがアクセスするのをブロックします。あるいは攻撃者が使うアルゴリズムをAIで解析することで、ジェネレーターで生成された悪意ある URLを検知しやすくしています。

例えばエンドポイントで毎月20件ほど何らかのマルウェア感染等の問い合わせがあったような数千人規模のとある企業で、Cisco Umbrellaを導入後数カ月にはその問い合わせがゼロになったという事例があります。

佐々木氏いろいろなサイバー攻撃がありますが、人間の弱いところを狙うソーシャルエンジニアリングはいやらしいです。Punycodeを人間が気付くのは困難です。

田井氏Ciscoのセキュリティレポートでは、スパムメールは全体の85%に達しています。また社内テスト用のフィッシングメールを作成する「DUO Insight」で検査すると、受信者のうち1/4がメールにあるフィッシングサイトをクリックしてしまい、うち半数がログイン情報まで入力してしまうという統計結果もあります。それだけフィッシングメールは脅威といえるのです。

エージェント不要で導入しやすく、カバレッジの広いCisco Umbrella

Cisco Umbrellaについて、

佐々木さんは、どのような感想をお持ちですか。

佐々木氏初めてCisco Umbrellaの話を聞いた時、面白い技術だなと思いました。すごいところに目を付けたなと。これまでエンドポイントでは不正ファイルの検出をシグネチャーなどで判断していましたが、DNSのクエリーでブロックするのはスピード感があります。

佐々木氏 Cisco Umbrellaは導入しやすいのもいいですね。何か特別なシステムを導入する必要はなく、DNSの問い合わせ先を変更すればよいというのはアドバンテージになると思います。ユーザ側にエージェントを入れたり、設定を変えたりする必要があると、大規模な企業だとエンドポイントの数が多いため、かなり大がかりなプロジェクトになってしまいます。エージェントを入れる負担がないだけでも導入の敷居は大きく下がります。

田井氏Cisco UmbrellaはもともとOpenDNSという企業を買収しその技術をもとに開発を続けています。OpenDNSは今もDNSサービスを提供していますが世界最高速レベルのサービスです。そのためDNSで不正なURLかどうか検査をしていても、DNSが遅くなることはありません。

佐々木氏セキュリティサービスやツールが数多くあるなかで、カバレッジの広さがCisco Umbrellaの強みになっていると感じます。

Cisco Umbrellaの今後のロードマップについて教えてください。

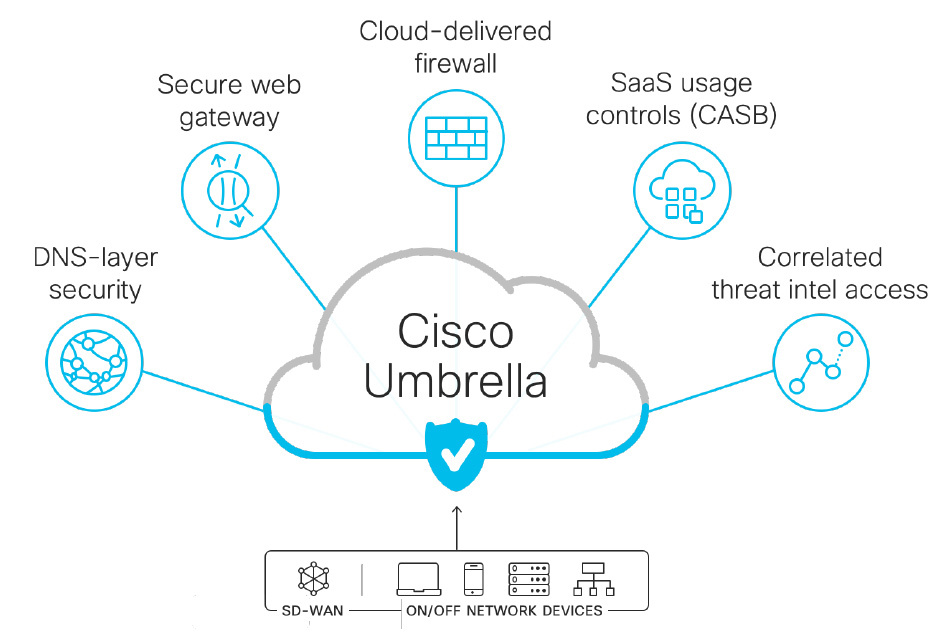

田井氏今後はCisco Umbrellaに多くの機能を取り入れてセキュアインターネットゲートウェイへと進化させていく計画です。1つの将来像として「Security as a Service」があります。企業はIP-SecでCisco Umbrellaにさえ接続すれば、プロキシやファイアウォールなど必要なセキュリティ機能が利用できます。ここが将来的には新しいクラウドセキュリティ境界になるでしょう。CASB関連では情報漏えい対策のDLPも搭載していく予定です。

佐々木氏自社のコア業務など内部に残るものもありますが、一般的に仕事で使うものはクラウドエッジに移行していくと予想されます。自社で多層防御するにはリソースが課題になることもあり、自分たちですべてのセキュリティを組み上げていく時代ではなくなりつつあります。活用できる有効なセキュリティサービスうまく使っていった方がスピード感もありますし、セキュリティも担保されるのではないでしょうか。

本日はありがとうございました。

図:SIGへ進化するCisco Umbrella

図:SIGへ進化するCisco Umbrella

※クリックすると拡大画像が見られます