SASEがゼロトラスト対策の決め手になりきらない理由

ビジネスのデジタル化が進み、近年では新型コロナウイルス感染症の流行に伴うテレワークの拡大も相まって、現場ではクラウドサービスの活用が広がっている。結果として、ネットワークやエッジの構成や利用形態が複雑化し、それらに潜むセキュリティ対策の盲点を狙ったサイバー攻撃の脅威も日々増加・巧妙化している。従来のデータセンター/オフィスの内部を守るという境界防御型のセキュリティ対策では、この変化に対応できなくなっているわけだ。

そこで新しい企業のセキュリティ対策として脚光を浴びたのが、ゼロトラストセキュリティである。ゼロトラストセキュリティ対策のデファクトとされている米国国立標準技術研究所(NIST)の公開文書によると、対策の要点は以下の7項目となる。

- データソースとコンピュータサービスは、全てリソースと見なす

- 「ネットワークの場所」に関係なく、通信は全て保護される

- 組織のリソースへのアクセスは、全て個別のセッションごとに許可される

- リソースへのアクセスは動的なポリシーによって決定される

- 組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視する

- リソースの認証と認可は、全てアクセスが許可される前に動的かつ厳密に実施される

- 資産・ネットワーク・通信の状態について可能な限り多くの情報を収集し、セキュリティを高めるために利用する

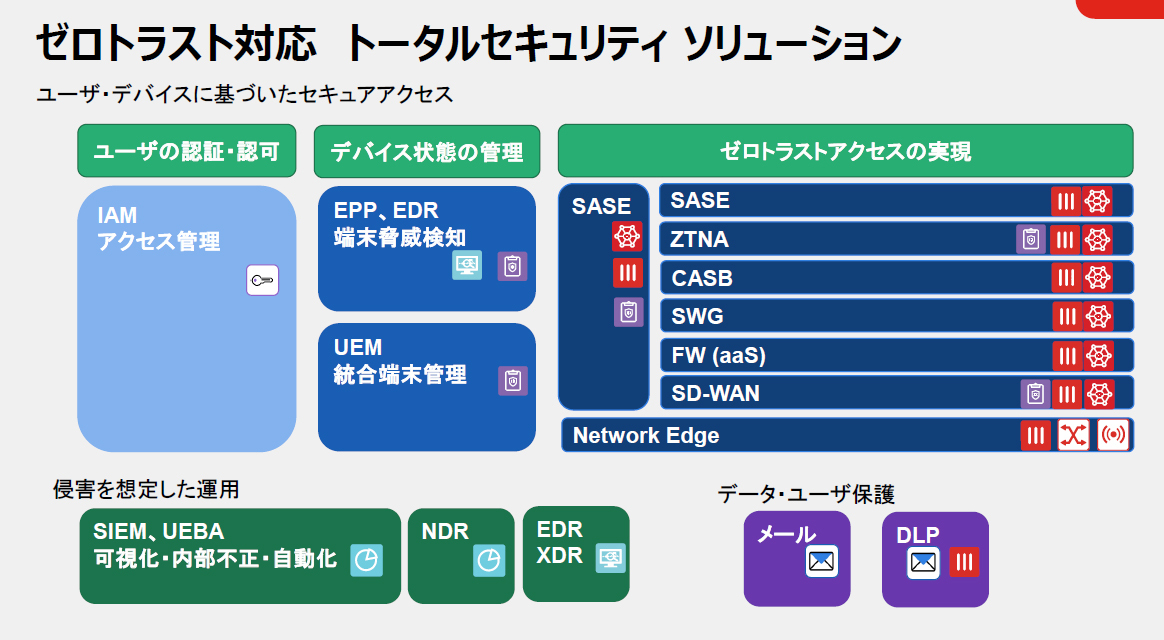

このように、従来のインターネットと社内の間に壁を築いて内側を防御してきた境界防御とゼロトラストでは、セキュリティ対策の基本的な考え方自体が大きく異なる。守るべきポイントも要件も複雑であり、それらを実現するための機能・ソリューションとしては、下図のように様々な構成要素が存在している。

ゼロトラストセキュリティ対策の全体図

ゼロトラストが提唱されたことで、マーケットには、以前から普及しているウイルス対策などのエンドポイント・プロテクションやNGFW製品などのほかに、ウェブ上でのセキュア・ウェブ・ゲートウェイやクラウド・アクセス・セキュリティ・ブローカー、ユーザーからの通信をその都度検証するゼロトラスト・ネットワーク・アクセス系のサービスなど様々な製品群が登場。更にそれらを使ってゼロトラストを効率的に行うためのアプローチとして、クラウド上にセキュリティ対策機能とデータ通信を集め一極集中型で管理・監視を行うSASEというモデルがガートナーから提唱され、多くのセキュリティベンダーもそれを最適解としてソリューションを展開してきた。

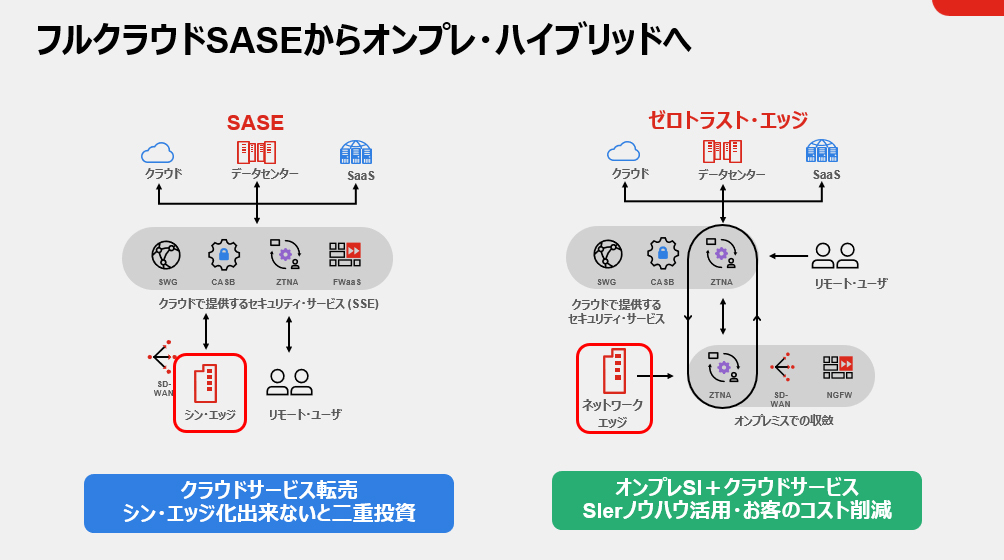

ところが多くの企業、特にオンプレミスで稼働する多数のシステムを抱える国内企業では、SASEを実現するためにクラウドシフトも含めて時間もコストもかかるため、「SASE=理想」論の域を出ずにいる。また、理想的なSASEでは、全ての通信がクラウド上のサービスポイントを通るため、通信コストが肥大化してしまうというデメリットも懸念される。

そのような中で、クラウドとオンプレミスに機能を分散させてゼロトラストに近付けていく「ゼロトラスト・エッジ」という新たなアプローチをフォレスターリサーチなどが提案している。ゼロトラスト・エッジは、SASEと同じ機能をクラウドに集約するのではなく、クラウドやオンプレミスに分散させ、ネットワークエッジやオンプレミスでこれまでに講じてきたセキュリティ対策機能をしっかり活用しつつ、コスト効率よくセキュリティの脅威やリスクへ対処していくモデルとなる。そしてガートナーも新たに、それぞれの製品が連携して迅速かつ効果的にゼロトラスト型のセキュリティ対策へと現実的な方法として「サイバーセキュリティメッシュアーキテクチャー」を提唱するに至っている。

SASEモデルとゼロトラスト・エッジモデルの比較

既存のオンプレミス環境を有効活用したハイブリッド対策を提唱

このゼロトラスト・エッジとして、クラウドとオンプレミスを活用したハイブリッド型のセキュリティ対策を提唱するのが、フォーティネットである。同社がゼロトラスト・エッジを推進できるのは、既にNGFW製品である「FortiGate」が国内の多くの企業に導入されているからだ。FortiGateをゼロトラストアクセスプロキシーとするにあたり、端末にZTNAのクライアントソフトである「FortiClient ZTNA」を追加することで、導入コストを抑えながら効率的にゼロトラスト型セキュリティ対策への環境整備を始めることができる。

またサプライチェーンを構成する製造業などでは、セキュリティ対策が脆弱である取引先などの中小企業がサイバー攻撃者に狙われやすいため、サプライチェーン全体を一貫性のあるセキュリティポリシーの元で守っていかねばならない。そこに関しても、FortiGateにFortiClient ZTNAを増設することで同一ポリシーを効かせることができ、セキュリティレベルを合せた形でゼロトラスト型のセキュリティ対策を推進することができる。

フォーティネットジャパン合同会社

エンタープライズビジネス本部

第一技術部 部長 長尾 聡 氏

「SASEモデルは大手のグローバル企業にはメリットが大きく、当社でも『FortiSASE』というソリューションを提供していますが、国内ビジネスがメインである日本企業にとってSASEは無駄な投資が発生しがちです。そこで我々は、FortiGateが導入されている環境にFortiClient ZTNAを増設していくことで、オンプレの資産も活かしつつハイブリッド型で無駄なく行えるゼロトラストセキュリティ対策を提案しています」(長尾氏)

ゼロトラスト・エッジではセキュリティ機能を分散させるため、SASEのような一元管理が難しくなる。SASEはクラウド上での一括管理型であるが、その点でフォーティネットのアプローチでは、ゼロトラスト対応の各ソリューションが同社の「FortiOS」によって協調連携しているため、SASEのようにクラウド上の管理ポイントに通信を集中させなくても、ポリシーや運用の統一化と一元管理ができる仕組みになっている。

「フォーティネットのアーキテクチャーは、クラウド上で提供するセキュリティサービスとオンプレミス環境をSD-WANによって連携させ、セキュリティファブリックの形で協調して対応するものです。例えば、一カ所の管理プレーンからファイアウォールポリシーを各ブランチに配備し、ユーザー端末を含めて統一のポスチャ(設定状態)として全て管理できます。ネットワークエッジはFortiGateの下SD-Branchを通じて一元的に管理し、オフィスと自宅といったようなハイブリッドワークに対しても、SaaSテナントの制御やリモートからのZTNA、インターネットブレイクアウトを可能とし、認証の仕組みにも対応しています。そして、最終的には、管理プレーンのFortiAnalyzerでエンドポイントと、全てのFortiGateのログを集め、通信ログのふるまい検知が行えます。そのような全体像によりゼロトラスト・エッジを実現しています」(長尾氏)

フォーティネットを熟知した日立システムズがサポート

株式会社日立システムズ

産業・流通事業グループ 産業・流通デジタライゼーション事業部

第三デジタライゼーション本部

第一システム部 第二グループ

主任技師

加藤 優一氏

フォーティネットが提唱するゼロトラスト・エッジの仕組みを適切に機能させるためには、ゼロトラスト・エッジの考え方とフォーティネット製品を熟知した上でのシステム構築が必須になるが、その領域を多数のセキュアネットワーク構築実績を持つ日立システムズが担当している。

「まずはFortiGateの統合管理機能で各サイトを横断的に管理する形を整備するだけでも相当な部分を守れるようになります。その後FortiClient ZTNAで社内LANや接続先のリソース制御をポスチャーベースコントロールなどのより進んだ対策を行い、段階的にゼロトラストのレベルを高めていく方法をお勧めしています」(加藤氏)

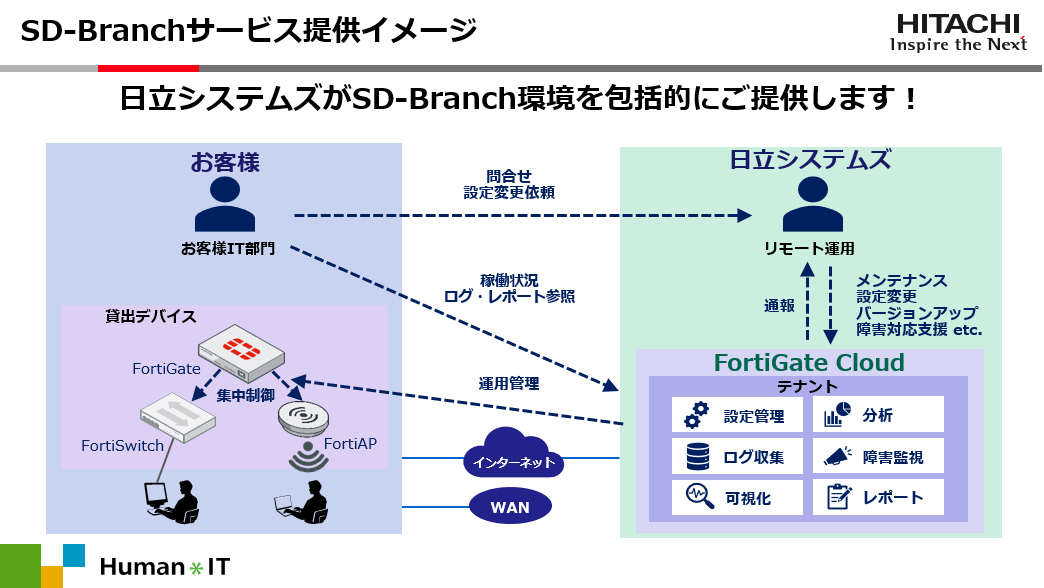

日立システムズはネットワークエッジに関して、月額モデルでフォーティネットのデバイス貸し出しとリモート運用サービスを含めた「Fortinet SD-Branch」サービスを展開。社内LAN内のネットワーク構築から統合管理サービスまでを行っている。

Fortinet SD-Branchサービスの概要

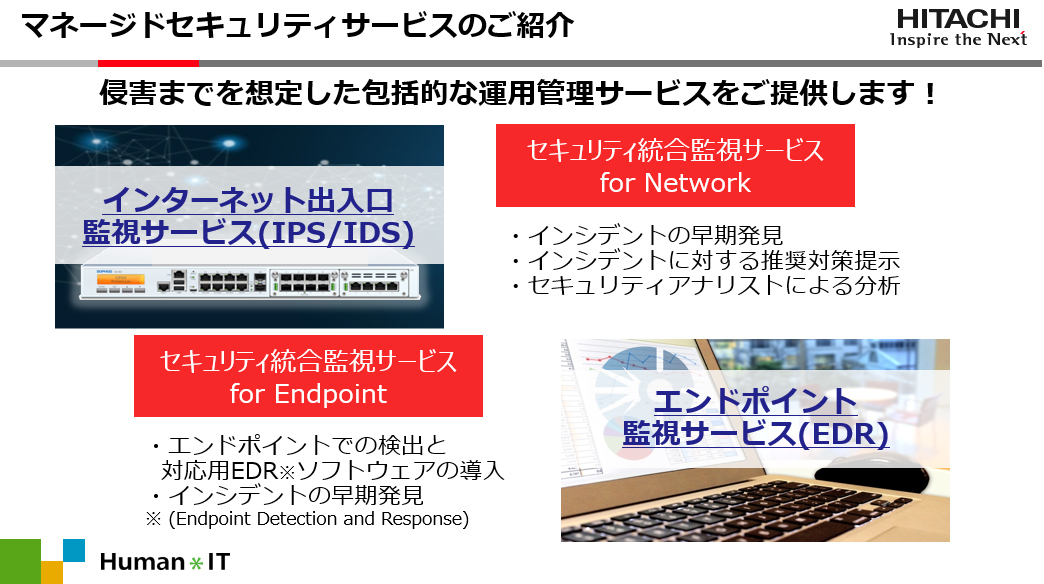

更に、フォーティネット認定のマネージド・セキュリティ・サービス・プロバイダー(MSSP)としてセキュリティ統合監視サービスを提供し、ゼロトラスト・エッジによるセキュリティ対策を運用面からも補完する。

「日立システムズでは、入口/出口対策やエッジ対策を掻い潜った侵害脅威を迅速に発見し、影響を最小化する支援サービスを長年に渡りお客様へ提供しておりますが、新たにゼロトラスト・エッジを実現するフォーティネット製品を焦点に当てた監視サービスをラインナップに加えました。当社のSIチームやフォーティネットと連携し、急速な高まりとなっているサプライチェーンリスクのための包括的なマネージドサービスの価値をお客様へ訴求します」(立石氏)

マネージド・セキュリティ・サービスの概要

アーキテクチャーと構築・運用で実現する新しいゼロトラストモデル

このように、理想的なSASEを現実に導入する上での課題となる、新規投資と既存投資が重複してしまう点やクラウドに集約することで増大する通信コスト、そもそもクラウド化があまり進んでいない環境へのゼロトラスト型対策を講じる難しさは、ゼロトラスト・エッジを用いることで解消することができる。「フォーティネットの製品群と日立システムズのシステム構築・運用技術を組み合わせることによって初めてお客さまのセキュリティ対策に有効なゼロトラスト・エッジが可能になります」と、長尾氏は2社協業の意義を説く。

株式会社日立システムズ

ビジネスクラウドサービス事業グループ

セキュリティサービス事業部

セキュリティサービス・ソリューション本部

セキュリティ販売推進部 部長

立石 浩崇氏

また加藤氏も、「ゼロトラスト・エッジを導入していく上で、既存の環境からの移行計画、移行後の運用、移行後のセキュリティをどう進化させていくかはお客さまごとに異なる中で、適切な提案をさせていただくのが我々SIerの使命だと思っています。その際にフォーティネットは幅広いレンジの製品やサービス提供形態を用意していて、会社の規模やレベル感に併せて最適な選択がしやすいため、お客さまの希望にフィットした提案ができるのです」と、フォーティネット活用の優位性を語る。

両社は今後も、ゼロトラスト領域で必要なサービスを拡充していく。そして日立システムズは、特にサプライチェーンリスクを抱える製造業や流通業を中心に提案を進めていく構えだ。その際に強みとなるのが、同社自身が大規模なサプライチェーンを構成する日立製作所のセキュリティを担っているという矜持である。

「我々は日立グループ自身の事業を守るミッションを持ちながら、サプライチェーン企業の方々の事業が円滑に回るためのサービスを提供しています。我々をサービスプロバイダーとして利用していただければ、サプライチェーンリスクを抑えることができます」(立石氏)

現実的な対策が可能なゼロトラスト・エッジアーキテクチャーと、国内有数の大企業のサプライチェーンを支えるセキュリティ運用ノウハウ――この2社の強みを連携させたサービスは、国内企業のセキュリティレベルの向上に大きく寄与するだろう。

※出典:IDC's Worldwide Quarterly Security Appliance Tracker – 2021Q4